Microsoft Defender является стандартным антивирусным решением в системах Windows 10, число установок которых согласно статистике Microsoft превышает 1 миллиард.

Уязвимость повышения привилегий с идентификатором CVE-2021-24092 затрагивает версии Защитника Windows, вышедшие еще в 2009 году. Проблема безопасности актуальна как для клиентских, так и для серверных версий Windows, начиная с Windows 7 и выше.

Злоумышленники со стандартным набором привилегий могут выполнить эксплуатацию на локальной машине в рамках атаки низкой сложности, не требующей взаимодействия с пользователем.

Уязвимость распространяется и на другие защитные решения Microsoft, в том числе Microsoft Endpoint Protection, Microsoft Security Essentials и Microsoft System Center Endpoint Protection.

Уязвимость была обнаружена SentinelOne в ноябре 2020 года. Во «Вторник Патчей» (Patch Tuesday), 9 февраля 2021 года, Microsoft выпустила патч, исправляющий данную уязвимость совместно с другими обновлениями безопасности.

Оставалась необнаруженной больше десятилетия

Уязвимость была обнаружена в драйвере BTR.sys (Boot Time Removal Tool), который используется в процессе очистки системы и удаления файлов и записей реестра, созданных вредоносным ПО в инфицированных системах.

В отчете SentinelOne сообщается:

До исправления уязвимость оставалась необнаруженной в течение 12 лет. Это было связано с особенностями активации данного конкретного механизма.

Мы предполагаем, что уязвимость долгое время не могли обнаружить, потому что драйвер постоянно не присутствует на жестком диске, а скорее сбрасывается и активируется при необходимости (со случайным именем), а затем удаляется.

Последняя версия подсистемы Microsoft Defender, подверженная данной уязвимости — это версия 1.1.17700.4. Первая версия подсистемы с уже развернутым патчем — 1.1.17800.5.

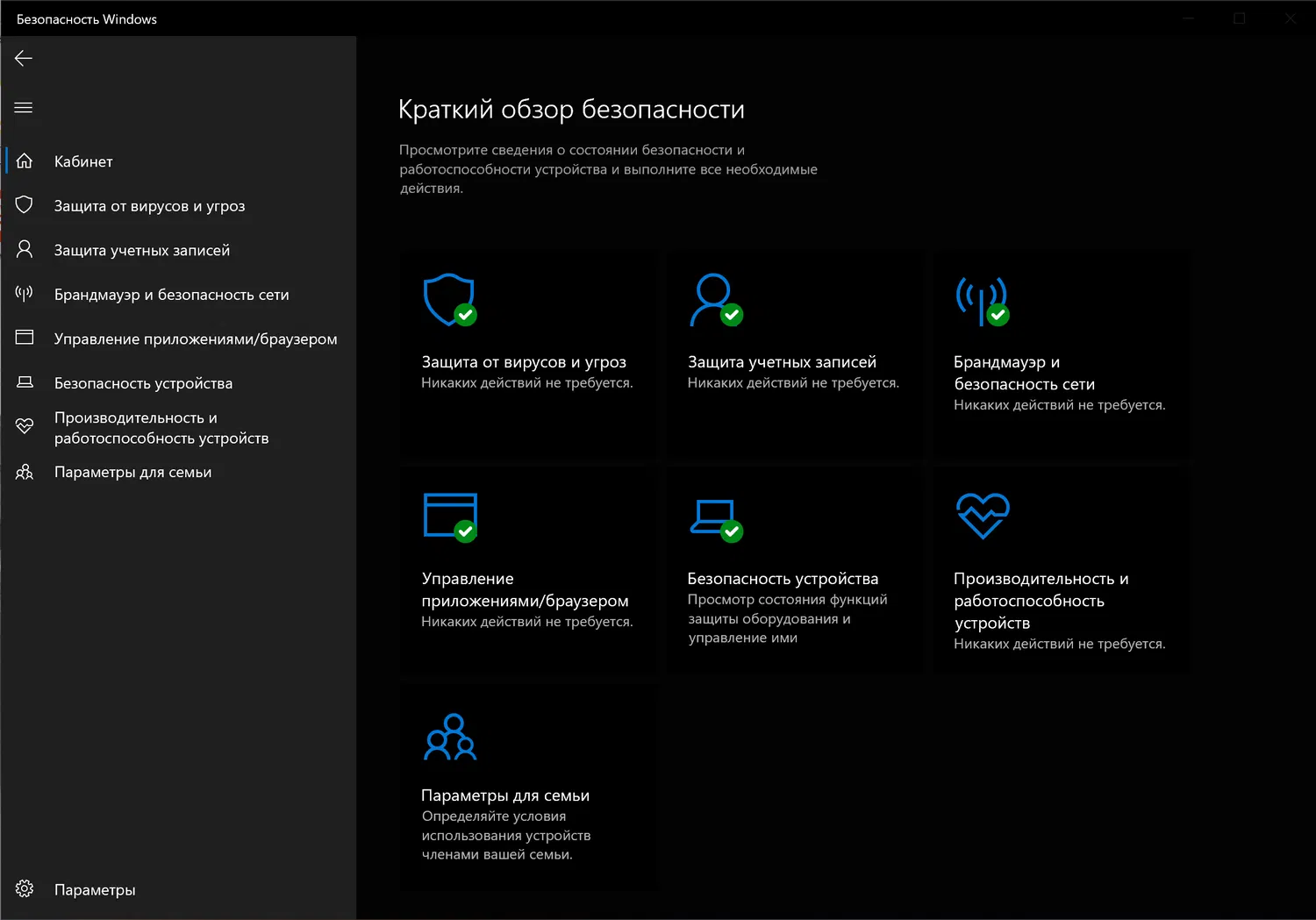

Чтобы проверить текущую версию подсистемы перейдите в Безопасность Windows > Параметры > О программе.

Обновление безопасности устанавливается автоматически

Microsoft сообщает, что патч против уязвимости CVE-2021-1647 будет устанавливаться в автоматическом режиме в системы с уязвимыми версиями Microsoft Defender, если автоматические обновления не были принудительно отключены.

Microsoft Defender автоматически обновляет как версию подсистемы (компонент, который используется для сканирования, обнаружения и очистки), так и антивирусные определения.

Хотя Microsoft Defender может проверять антивирусные сигнатуры несколько раз в день, клиентам рекомендуется вручную проверять обновления, если они хотят установить обновления безопасности как можно скорее.

SentinelOne подчеркивает важность своевременного развертывания патча:

Хотя на первый взгляд может показаться, что уязвимость никогда не использовалась в реальных условиях, злоумышленники могут быстро придумать, как ее использовать в незащищенных системах.

Кроме того, поскольку уязвимость присутствует во всех версиях Защитника Windows, начиная примерно с 2009 года, вполне вероятно, что многие пользователи не смогут применить исправление, что сделает их уязвимыми для будущих атак.

В январе Microsoft устранила еще одну уязвимость в антивирусе Microsoft Defender. Уязвимость «нулевого дня» позволяла удаленным злоумышленникам запускать вредоносный код на непропатченных устройствах Windows.

Последние статьи #Windows

• NVIDIA связывает проблемы в играх с обновлением Windows 11

• Windows 11 Build 28020.1546 (Canary): Обновление KB5074176 для Windows 11, версия 26H1

• Microsoft интегрирует Sysmon напрямую в Windows 11 и Windows Server 2025

• Microsoft планирует добавить верхнюю панель меню в Windows 11 через PowerToys

• Обновление KB5074177 (Build 26220.7752) для Windows 11, версия 25H2 (Beta)

• Обновление KB5074178 (Build 26300.7733) для Windows 11, версия 25H2 (Dev)