Менеджеры паролей становятся необходимым инструментом, в случаях, когда потребители или предприятия переходят на использование сложных уникальных паролей на каждом сайте.

Большинство менеджеров паролей являются облачными, что позволяет получать доступ к своим паролям в браузере или с помощью мобильных приложений. Тем не менее, существуют и локальные решения, например KeePass.

Облачные диспетчеры паролей хранят данные в зашифрованном формате. Обычно для шифрования используется мастер-пароль, установленный пользователем.

Недавние инциденты безопасности с LastPass и Norton Password Manager показали, что мастер-пароль является слабым элементом хранилища паролей.

Замечено, что злоумышленники создают фишинговые страницы, нацеленные на учетные данные для входа в ваше хранилище паролей или аутентификационные файлы куки. Завладев этими данными, киберпреступники получают полный доступ к вашему хранилищу.

Фишинг-атака на пользователей Bitwarden

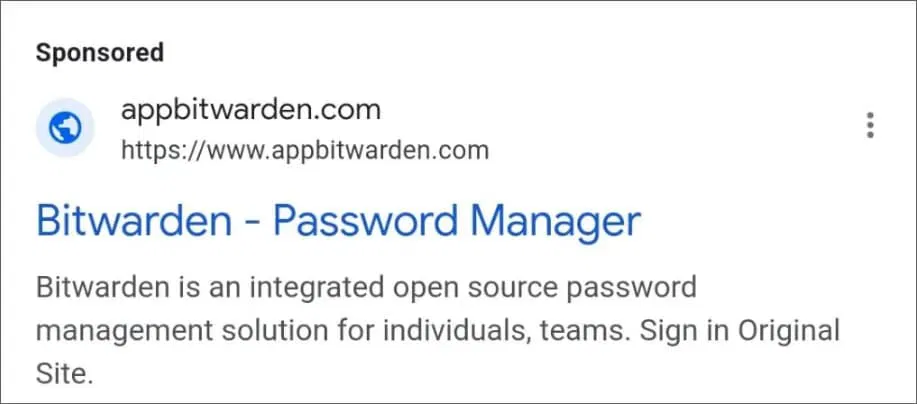

Во вторник, 24 января 2023 года, пользователи Bitwarden начали встречать рекламное объявление Google под названием «Bitward — Менеджер паролей» в результатах поиска по запросу «менеджер паролей Bitwarden».

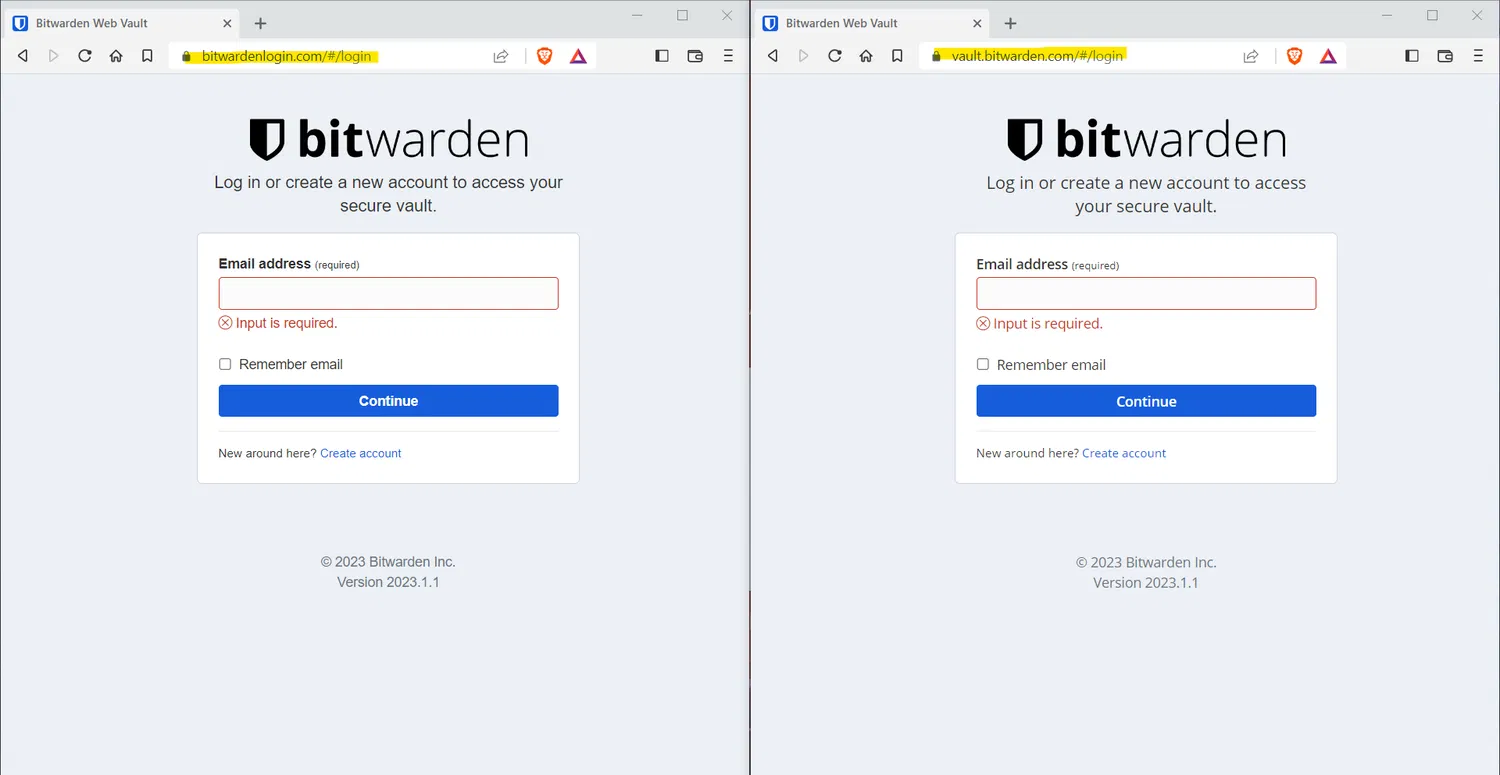

В рекламе использовался домен "appbitwarden.com", и при клике по объявлению пользователи перенаправлялись на сайт "bitwardenlogin.com".

Страница "bitwardenlogin.com" представляла собой точную копию страницы входа в Bitwarden Web Vault. Фишинговая страница принимала учетные данные и после отправки перенаправляла пользователей на легитимную страницу входа в Bitwarden.

Сейчас фишинговая страница недоступна. Неизвестно, пыталась ли фейковая страница украсть файлы cookie сеанса, поддерживаемые MFA (токены аутентификации), как многие аналогичные угрозы.

Пользователи Reddit [1, 2] стали жаловаться на то, что отличить поддельную страницу от легитимной было непросто.

Например, один из пользователей написал:

Как я могу распознать подделку в таких ситуациях? Это действительно страшно.

Другой пользователь отметил, что фальшивый адрес тоже вызывал доверие:

Люди говорят, посмотрите на URL-адрес, может быть я просто слишком недалекий, но я не могу сказать, какой из них настоящий.

Команда Bitwarden сообщила, что знает о проблеме и работает над ее решением.

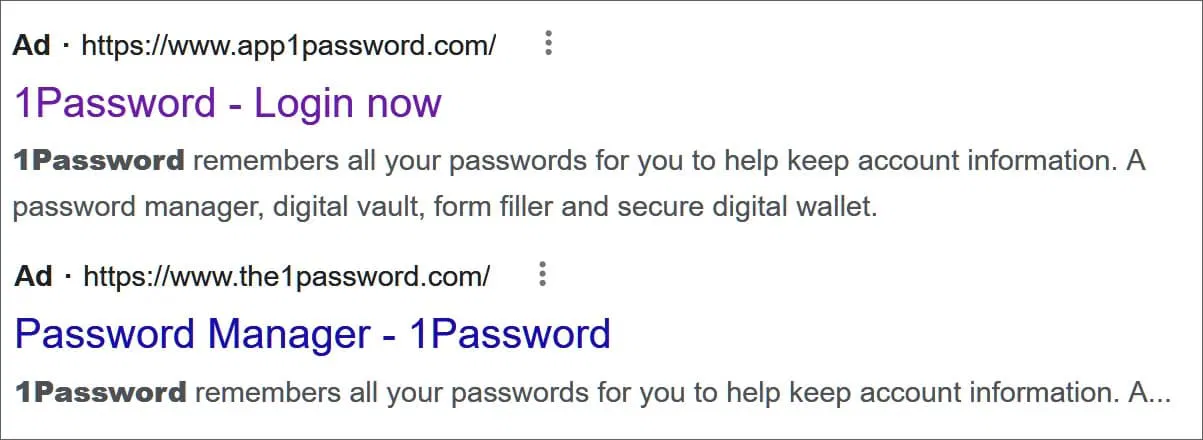

Что еще хуже, атаки с использованием Google Ads были направлены не только на Bitwarden. Исследователь безопасности MalwareHunterTeam также недавно обнаружил рекламу Google, нацеленную на учетные данные для менеджера паролей 1Password.

Недавние исследования показали, что злоумышленники используют рекламу Google для подпитки своих кампаний по доставке вредоносных программ для первоначального доступа к корпоративным сетям, кражи учетных данных и фишинговых атак.

Как защитить хранилище паролей

Очень важно обеспечить максимальную защиту хранилища паролей, который содержит ценные персональные данные.

Первой линией защиты в таких ситуациях всегда является подтверждение того, что вы вводите свои учетные данные на правильном веб-сайте.

Однако, если вы ошибочно вводите свои учетные данные на фишинговом сайте, вам всегда следует настраивать многофакторную аутентификацию с помощью вашего менеджера паролей.

Самые безопасные методы многофакторной аутентификации — это аппаратные ключи безопасности, приложения для аутентификации или проверка с помощью SMS (уязвима для атак с подменой SIM).

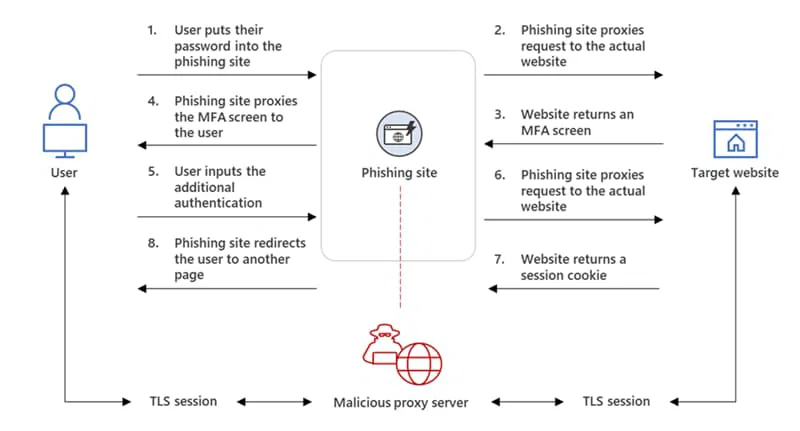

К сожалению, даже при настройке многофакторной аутентификации ваши учетные записи все еще могут быть уязвимы для фишинговых атак «противник посередине» (AiTM).

В атаках AiTM злоумышленники используют специализированные наборы инструментов, такие как Evilginx2, Modlishka и Muraena, для создания фишинговых целевых страниц, которые проксируют легитимные формы входа в целевую службу.

Используя этот метод, посетители фишинговой страницы увидят форму входа в законную службу, например Microsoft 365. Когда они вводят свои учетные данные и проверочные коды многофакторной аутентификации, эта информация также передается на реальный сайт.

Однако, как только пользователь входит в систему и законный сайт отправляет файл сессионный файл куки с поддержкой MFA, инструментарий фишинга может украсть эти токены для последующего использования.

Эти токены позволяют злоумышленникам входить в вашу учетную запись без повторной проверки MFA.

В июле прошлого года Microsoft предупредила, что этот тип атаки использовался для обхода многофакторной аутентификации в 10 000 организаций.

К сожалению, это возвращает нас к первой линии защиты — убедитесь, что вы вводите свои учетные данные только на легитимном сайте или в официальном мобильном приложении.

Угрозы безопасности

• Фальшивый сайт 7-Zip распространяет ПО для скрытого создания прокси-сетей

• Атаки ShadyPanda и GhostPoster: как миллионы пользователей пострадали от обновлений легитимных расширений

• «Доктор Веб» рассказал, как противостоять мошенническим звонкам

• В игре People Playground через Steam Workshop распространялся вредоносный мод

• Разработчики Notepad++ подтвердили взлом серверов обновлений

• Злоумышленники распространяли вредоносное ПО через сервер обновлений антивируса eScan