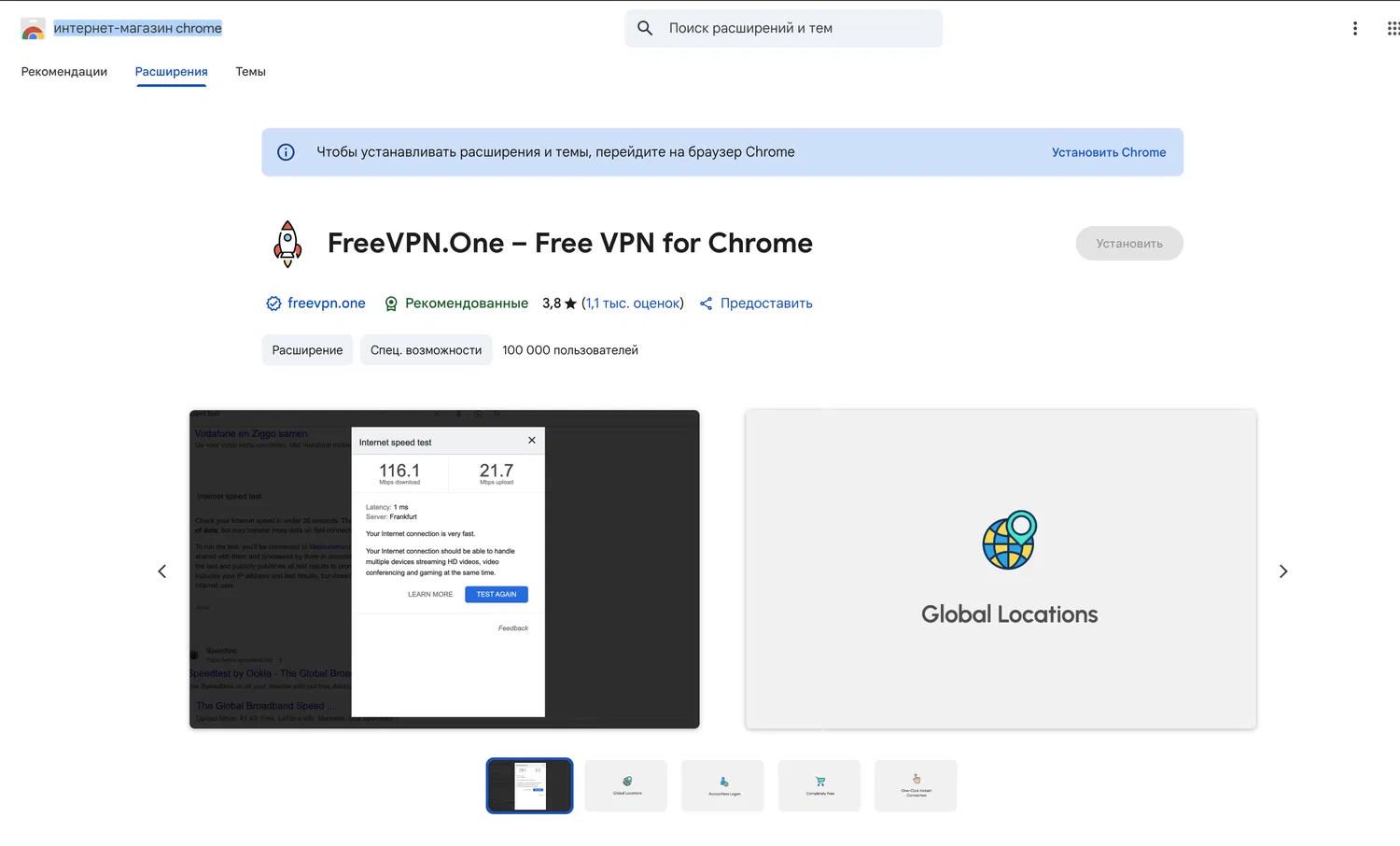

Подозрительное дополнение — расширение для Chrome с отметкой «Рекомендованные» и свыше 100 000 установок (как показано на скриншоте ниже). Несмотря на обещания защиты приватности, исследователи Koi Security обнаружили, что оно непрерывно следит за пользователем.

Расширение тайно делает скриншоты каждого открываемого сайта и отправляет их на сервер злоумышленника без какого-либо уведомления. Причём снимки экрана выполняются автоматически примерно через 1 секунду после загрузки страницы (чтобы успеть «увидеть» все данные) и передаются вместе с URL и ID вкладки. При этом в интерфейсе расширения имеется кнопка «Scan with AI Threat Detection» для «проверки угроз», но реальный сбор информации уже идёт в фоновом режиме независимо от действий пользователя.

Механизм шпионажа и разрешения

Исследователи подробно описали, как расширение организует слежку. После установки оно автоматически внедряет «контент-скрипты» на все посещаемые сайты благодаря разрешению <all_urls>. Затем, спустя примерно 1,1 секунды после загрузки страницы, фоновый скрипт отправляет команду на съёмку экрана (API chrome.tabs.captureVisibleTab()). Полученный скриншот вместе с метаданными (URL, ID вкладки, уникальным идентификатором пользователя) отправляется на сервер злоумышленников (aitd.one) без ведома пользователя.

Разрешения и действия расширения включают:

- <all_urls> – полный доступ ко всем сайтам, которые вы посещаете. Это позволяет внедрять скрипт на любую страницу и запускать слежку.

- tabs и scripting – дают возможность делать снимок видимой области вкладки и исполнять код (например, при нажатии на кнопку «Scan with AI»). Эти права используются для скрытого захвата экрана и отправки данных.

- Дополнительно при установке и запуске расширение запрашивает информацию о местоположении пользователя (IP/геолокация) и характеристики устройства. Все эти данные кодируются в Base64 и также отправляются на сервер злоумышленников.

Koi Security также отмечает, что в версии 3.1.4 (июль 2025) разработчики добавили шифрование AES-256-GCM с RSA-упаковкой ключей для всех передаваемых данных. Это затрудняет обнаружение утечки сетевым анализатором, но не меняет сам факт постоянной слежки. Иными словами, расширение стало скрытно захватывать скриншоты на каждом сайте, маскируя трафик под HTTPS и шифрование.

Хронология опасных обновлений

По данным Koi Security, путь от «невинного инструмента» к шпионскому расширению проходил в несколько этапов:

- Апрель 2025 (v3.0.3) – расширению выдано разрешение <all_urls>, что открыло доступ ко всем сайтам. До этого скрипты работали только на доменах самого разработчика.

- Июнь 2025 (v3.1.1) – добавлен раздел «AI Threat Detection» и разрешение

scripting. Изменения подали как «улучшение безопасности», но на деле они позволили запускать код на любом сайте. - 17 июля 2025 (v3.1.3) – включены функции шпионажа: скрытое снятие скриншотов, сбор геоданных и характеристик устройства. Данные стали отправляться на новый домен

aitd.one(зарегистрирован 31 мая 2025). - 25 июля 2025 (v3.1.4) – все собранные данные начали шифроваться AES-256 перед отправкой, чтобы скрыть слежку от обнаружения.

Версия разработчика и контраргументы

Разработчик расширения дал Koi Security несколько объяснений, но они не подтвердились. Он заявил, что автоматический сбор скриншотов нужен только для «подозрительных» доменов в рамках «фонового сканирования» и что функция будет по умолчанию отключена в будущем. На деле же кадры экрана делались и на совершенно обычных сервисах (Google Sheets, Google Photos, банковские порталы и др.).

Кроме того, создатель уверял, что скриншоты якобы не сохраняются и не продаются, а лишь анализируются «на лету» AI. Однако эти утверждения не поддаются проверке. Когда исследователи попросили его предоставить доказательства (например, сведения о компании, профили разработчиков и т.п.), он перестал выходить на связь. Известно лишь, что адрес издателя ведёт на пустую шаблонную страницу Wix, без какой-либо информации о настоящей организации.

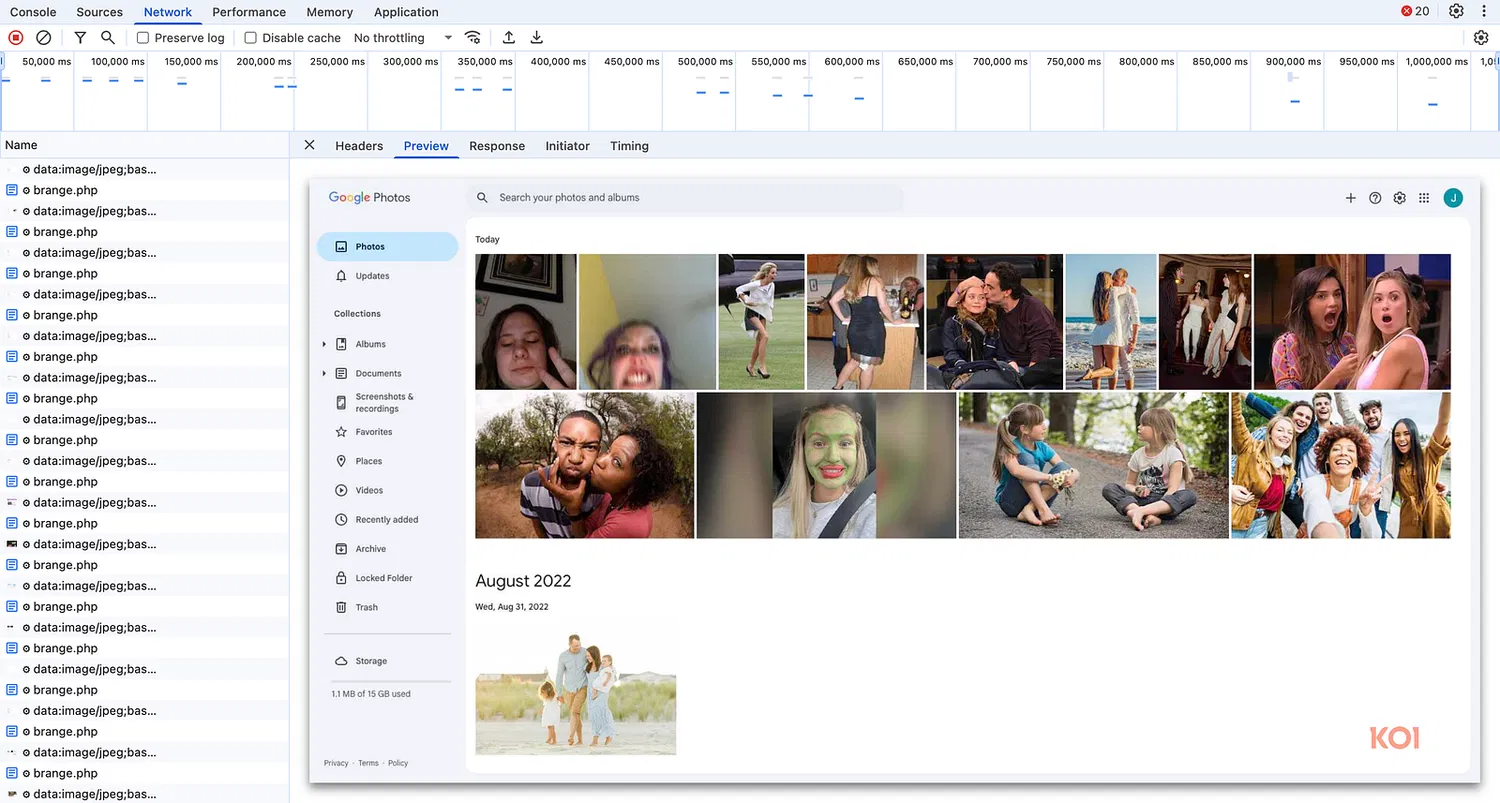

На примере выше показан интерфейс Google Фото с личными фотографиями – такие данные дополнение может автоматически захватывать и отправлять злоумышленникам. Исследователи Koi Security обнаружили, что расширение без разбора делает снимки даже страниц с личной информацией и семейными фото, нарушая приватность пользователя.

Почему стоит удалить расширение

Особенно тревожно, что это подозрительное дополнение имеет в Chrome Web Store значок «Рекомендованные» и установлено уже сотнями тысяч пользователей. Это вызывает серьёзные сомнения в качестве проверки расширений со стороны Google. Случай показал: даже «официальное» расширение может скрытно собирать и передавать ваши данные.

Таким образом, доверие пользователей оказалось подорвано. Несмотря на выявленные факты, расширение всё ещё доступно в каталоге Chrome, поэтому специалисты по безопасности настоятельно рекомендуют удалить его немедленно. Сделать это лучше следующим образом:

- Удалите подозрительное расширение из Chrome и убедитесь, что оно отключено во всех профилях браузера.

- Проверьте и при необходимости смените пароли от сайтов и сервисов, которые вы посещали через Chrome во время использования дополнения — скриншоты могли содержать ваши учетные данные.

- В дальнейшем устанавливайте расширения только из проверенных источников и обращайте внимание на список запрашиваемых разрешений.

Угрозы безопасности

• Пользователей LastPass атакуют фишинговыми письмами под видом техподдержки

• Трояны Android.Phantom заражают смартфоны через игры и пиратские моды, используя ИИ и видеотрансляции для накрутки кликов

• Атака CrashFix: фальшивый блокировщик рекламы для Chrome и Edge вызывает сбой браузера и заражает ПК

• NANO Антивирус перестал обновляться. Новый владелец BI.ZONE сообщает о переходе на современную инфраструктуру

• Уязвимость Telegram: прокси-ссылки могут раскрывать реальный IP пользователей

• «Доктор Веб» назвал самые опасные угрозы для Android к началу 2026 года