Ранее мы уже рассказывали, что пользователи Bitwarden и 1Password подверглись новой фишинговой атаке. В статье был сделан акцент на Bitwarden. Теперь мы поделимся подробностями фишинговой кампании на 1Password.

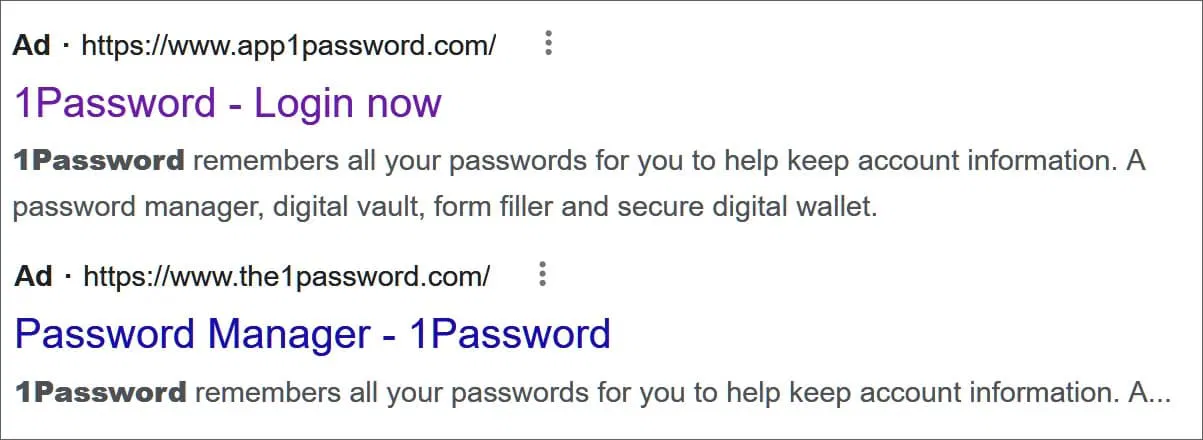

Впервые об атаке рассказал пользователь твиттер с ником MalwareHunterTeam. Он заметил рекламные объявления сразу двух поддельных сайтов 1Password на страницах поиска Google. В обоих случаях использовались схожие названия и описания. При этом они отличались от названия и описания на официальном сайте менеджера паролей.

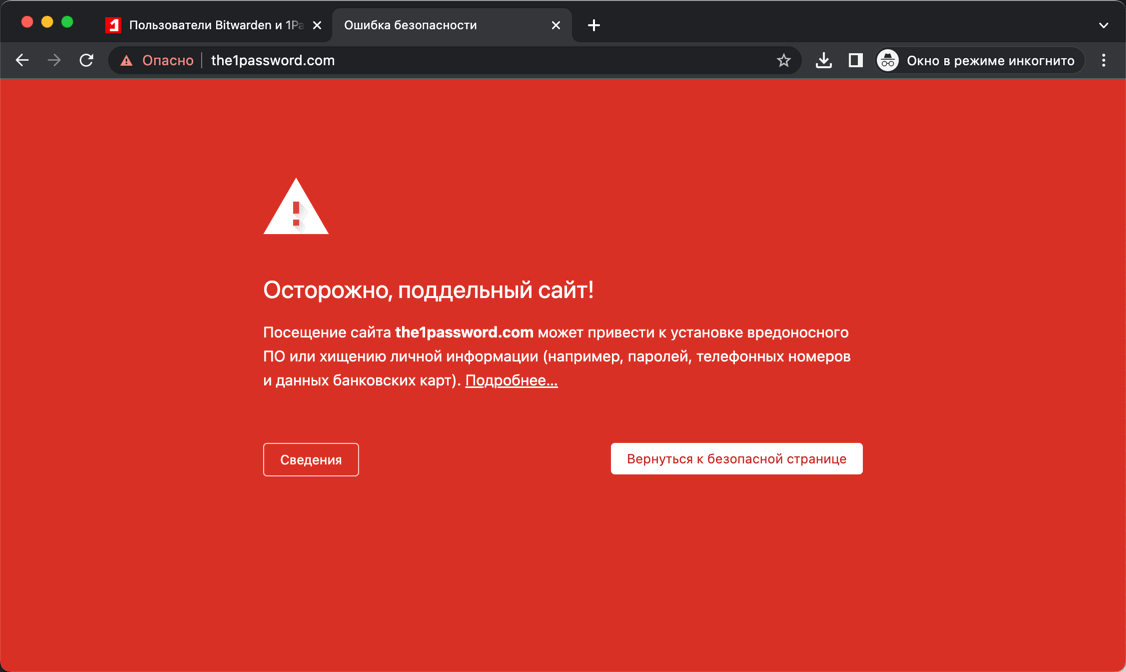

Сама реклама ссылается на разные сайты, но в их URL-адресе содержится «1password». Безопасный поиск Google распознает их как угрозы, и на текущий момент, объявления больше не отображаются в поиске Google. Однако, нет никакой гарантии, что эти мошеннические сайты не всплывут уже на новых доменах.

На поддельных сайтах отображалась форма входа в аккаунт, которая визуально не отличалась от формы на официальном сайте 1Password. Облачные менеджеры паролей поддерживают веб-интерфейс для доступа к паролям, поэтому пользователям необязательно устанавливать мобильные или настольные приложения.

Фишинговый ресурс запрашивал адрес электронной почты, пароль и секретный ключ. 1Password — один из немногих менеджеров паролей, которые используют секретные ключи. Ключ доступен локально и его знает только пользователь. Все это позволяет повысить безопасность хранилища паролей: если злоумышленник получит доступ к серверам 1Password, он не сможет расшифровать данные без секретного ключа.

Восстановление учетной записи 1Password

Пользователи 1Password, которые ввели свои учетные данные на поддельном сайте, должны незамедлительно принять меры безопасности. Прежде всего, нужно изменить пароль и повторно сгенерировать ключ безопасности. Подробнее о данных шагах сообщается на странице поддержки. Обратите внимание, что злоумышленники также могли выполнить эти действия после получения доступа к аккаунту.

Адрес официального сайта 1Password: https://1password.com/.

Менеджеры паролей все чаще становятся целью фишинг-атаки

Фишинг остается серьезной угрозой современного Интернета. Киберпреступники расширяют векторы атаки и используют новые каналы взаимодействия, не ограничиваясь почтовым спамом. Поисковая реклама стала привлекательным источником, потом что рекламные объявления обычно показываются до основных результатов выдачи. Многие пользователи доверяют результатам поиска, а особенно первым ссылкам.

Менеджеры паролей все чаще становятся объектом атак из-за своей потенциальной прибыльности. Большинство фишинговых кампаний были нацелены на конкретный сервис, например на учетную запись Google, Amazon или PayPal. В случае с менеджерами паролей злоумышленники получат данные для входа на все сайты, данные для входа в которые были сохранены в хранилище. Все данные разблокируются с помощью всего одной аутентификации.

Все облачные менеджеры паролей подвержены опасности фишинговых атак и других видов мошенничества. После ввода имени пользователя и пароля на фишинговом сайте злоумышленники могут использовать эту информацию для входа в веб-хранилище жертвы.

Многие облачные менеджеры паролей поддерживают сохранение других данных, включая информацию о банковских картах, СНИЛС, и др. Эта информация также попадает в руки злоумышленника, если не были приняты дополнительные меры безопасности.

Локальные менеджеры паролей, такие как KeePass, не подвержены такой опасности. Они также могут быть объектом атак, но как минимум защищены от фишинга и других облачных атак.

Пользователям облачных диспетчеров паролей рекомендуется сохранить официальный сайт своего менеджера паролей в закладках своего браузера. Новые пользователям не следует нажимать на рекламные объявления, которые обещают их привести на сайт менеджера паролей.

Вместо этого нужно выбрать первый органический результат поиска. Некоторые поисковые системы, в частности Google, могут отображать много рекламы, поэтому иногда первый органический результат может даже не отображаться на первом экране, для доступа к нему требуется прокрутка страницы.

Также следует рассмотреть возможность добавления второго уровня аутентификации. Это полностью не исключает риск фишинга, поскольку злоумышленники могут создавать сложные копии сайтов с запросом кода подтверждения, но в большинстве случаев данная мера поможет предотвратить атаку.

Угрозы безопасности

• Фальшивый сайт 7-Zip распространяет ПО для скрытого создания прокси-сетей

• Атаки ShadyPanda и GhostPoster: как миллионы пользователей пострадали от обновлений легитимных расширений

• «Доктор Веб» рассказал, как противостоять мошенническим звонкам

• В игре People Playground через Steam Workshop распространялся вредоносный мод

• Разработчики Notepad++ подтвердили взлом серверов обновлений

• Злоумышленники распространяли вредоносное ПО через сервер обновлений антивируса eScan