Компания LastPass подтвердила, что злоумышленникам удалось получить доступ к данным пользовательских хранилищ и к персональной информации клиентов.

LastPass опубликовал новые данные расследования инцидента безопасности, который произошел в августе 2022 года. Тогда злоумышленникам удалось украсть исходный код и проприетарную техническую информацию.

Киберпреступник использовал эти данные для проведения очередной атаки. Компания LastPass подтвердила, что произошла очередная утечка данных из стороннего облачного хранилища, которое используется совместно с ее бывшей материнской компанией GoTo. Согласно первоначальному объявлению, злоумышленник завладел информацией о пользователях, но не получил доступ к хранилищам пользователей.

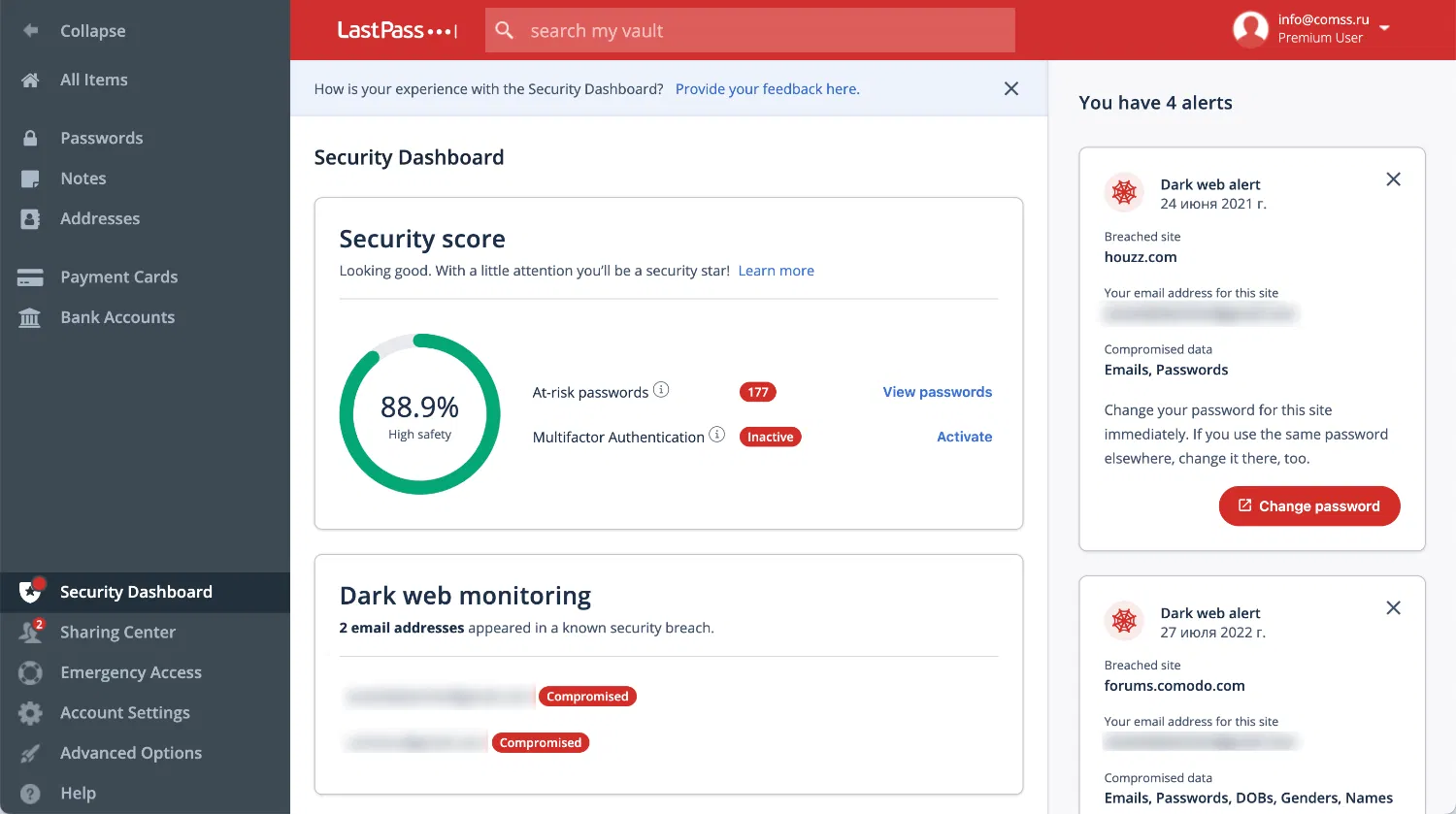

Теперь LastPass подтверждает высокую степень серьезности данного взлома. В новой публикации блога компания сообщает, что злоумышленнику удалось «скопировать резервную копию данных хранилища клиентов». Данный пул информации включает как зашифрованные, так и незашифрованные данные. Среди незашифрованных данных — URL-адреса сайтов, метаданные, «названия компаний, имена конечных пользователей, платежные адреса, адреса электронной почты, номера телефонов» и IP-адреса клиентов, которые регистрировались при доступе к LastPass. Эти данные включают зашифрованные поля, содержащие имена пользователей и пароли клиентов, защищенные заметки и данные для заполнения форм. Они зашифрованы с помощью 256-битного шифрования AES в соответствии с политикой LastPass, но могут быть взломаны злоумышленником, чтобы получить доступ к хранилищам пользователей. Мастер-пароль не хранится в LastPass, а значит, злоумышленник не мог его получить.

Согласно LastPass, незашифрованная информация о банковских картах не была доступна злоумышленнику. Полные номера карт не сохраняются, и компания не архивирует информацию о банковских картах в облачной среде хранения.

Пользовательские данные под угрозой

Во время взлома злоумышленнику удалось получить большой объем полезной информации. Его добычей стали не только данные о клиентах, такие как имена, номера телефонов и адреса электронной почты, но и данные хранилища клиентов. Хотя большая часть данных хранилища зашифрована, теоретически их можно расшифровать, если подобрать мастер-пароль.

Слабый мастер-пароль легко взламывается с помощью атак грубой силы. Следование лучшим практикам LastPass в отношении использования мастер-пароля попожет защитить данные клиентов от атак методом грубой силы, поскольку сервис рекомендует пароли длиной не менее 12 символов с сочетанием цифр, букв и специальных знаков.

С другой стороны, злоумышленник может использовать обнаруженную информацию для социальной инженерии или фишинговых атак. Поскольку была получена такая информация, как адреса электронной почты, имена и номера телефонов, злоумышленники могут атаковать клиентов LastPass, используя несколько векторов атак. Для получения мастер-пароля и разблокировки данных хранилища могут использоваться фишинговые электронные письма, телефонные звонки и даже обычные письма.

Из объявления LastPass неясно, может ли злоумышленник связать информацию о клиенте и данные хранилища. В этом случае незашифрованные данные, такие как URL-адреса веб-сайтов, также могут привести к вымогательству.

Необходимо срочно предпринять меры защиты

Случился самый страшный сценарий для любого сервиса управления паролями. Клиенты LastPass должны отнестись к этому очень серьезно и начать действовать немедленно.

Строго рекомендуется принять следующие меры безопасности:

- Незамедлительно измените мастер-пароль. Убедитесь, что он уникален и надежен.

- Измените всю сохраненную информацию для входа на все сайты в хранилище, особенно если исходный мастер-пароль можно считать слабым.

- Обращайте пристальное внимание на любые электронные письма, телефонные звонки, письма, сообщения в чате и другие средства связи, касающиеся LastPass.

Даже когда клиенты действуют оперативно и вносят необходимые изменения для защиты своих данных, злоумышленник все равно может получить старую информацию с помощью атак грубой силы. Хотя это может и не привести к компрометации учетной записи, злоумышленник может получить подробные сведения об активности клиента в Интернете или раскрыть секретную информацию, например информацию об инфраструктуре компании или о производственной среде.

Угрозы безопасности

• Разработчики Notepad++ подтвердили взлом серверов обновлений

• Злоумышленники распространяли вредоносное ПО через сервер обновлений антивируса eScan

• Сбой в pCloud: пользователи видят чужие папки в своих аккаунтах

• Уязвимость обхода путей в WinRAR активно используется множеством хакеров

• Новый MaaS-сервис Stanley обещает обход модерации Chrome Web Store для фишинговых расширений

• Пользователей LastPass атакуют фишинговыми письмами под видом техподдержки