Однако, сегодня на платформе 0Patch был выпущен микропатч, который предотвращает возможность повышения привилегий злоумышленников на взломанной системе в ожидании официального патча.

Данная проблема безопасности затрагивает все поддерживаемые версии Windows, начиная с Windows 7 и заканчивая Windows 10. Последняя попытка исправить уязвимость CVE-2020-16902 была предпринята Microsoft в октябре. Тем не менее, в конце декабря защитные механизмы удалось обойти с помощью кода эксплойта для подтверждения концепции.

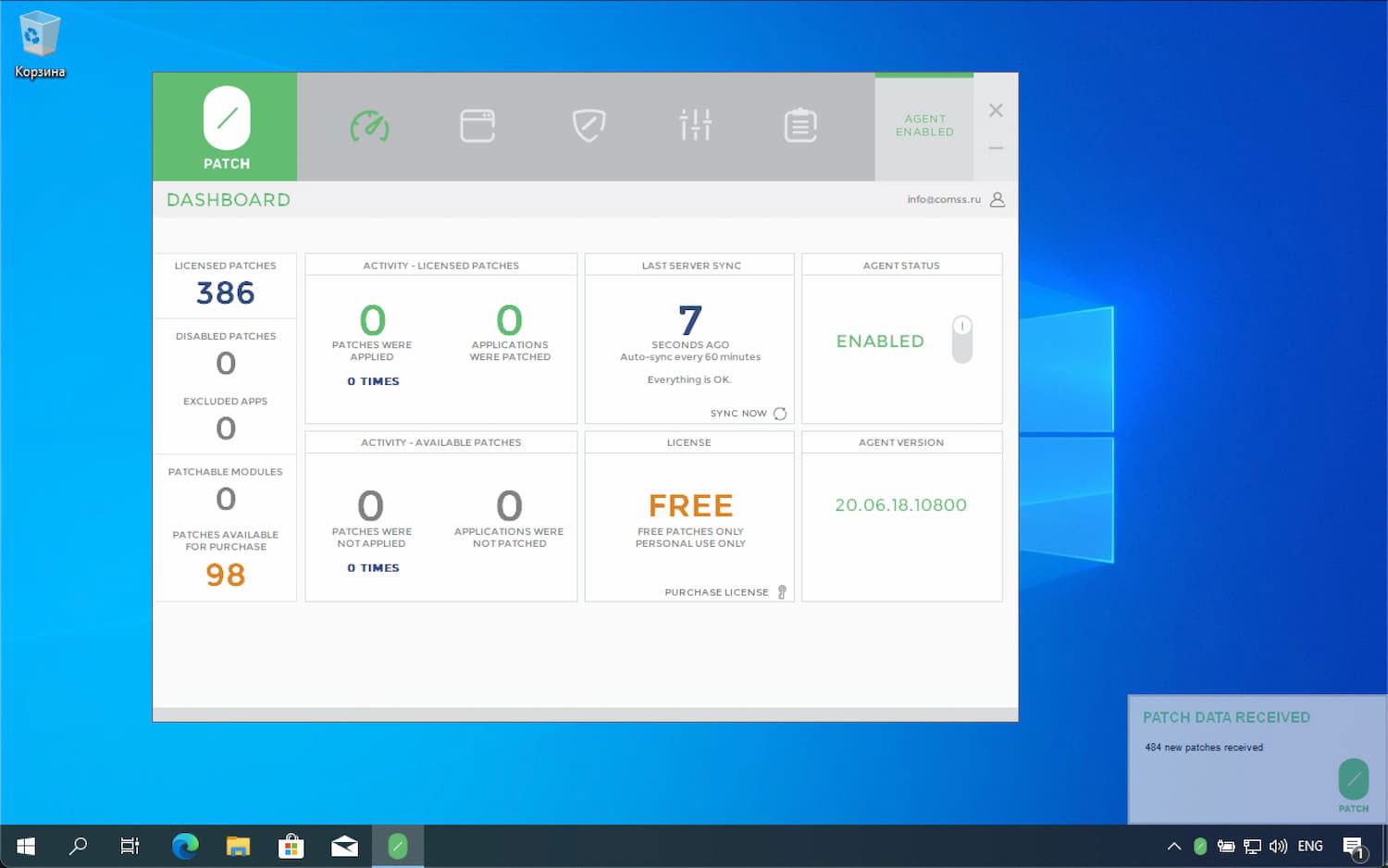

Скачать 0patch Agent для Windows

Давняя проблема

Во время установки пакета MSI установщик Windows создает сценарий отката через «msiexec.exe», чтобы отменить любые изменения, если в дальнейшем что-то пойдет не так.

Злоумышленник с локальными привилегиями может запустить исполняемый файл с разрешениями SYSTEM, если заменит скрипт отката кодом, который изменит значение реестра, чтобы указать на полезную нагрузку.

Впервые Microsoft подготовила патч против данной уязвимости в апреле 2019 года. Исследователь уязвимостей под псевдонимом Sandbox Escaper уже в конце мая обнаружил обходное решение и опубликовал некоторые технические подробности.

Все это повторилось еще четыре раза (CVE-2019-1415, CVE-2020-1302, CVE-2020-0814, CVE-2020-16902). До сих пор установщик Windows можно использовать для повышения привилегий на скомпрометированной машине.

В прошлый раз обходной путь был описан исследователем безопасности Абдельхамидом Насери (Abdelhamid Naceri) в своем блоге.

Доступно временное решение

Митя Колсек (Mitja Kolsek), генеральный директор ACROS Security и соучредитель сервиса 0patch, объясняет, как работает подтверждение концепции от Насери:

В подтверждении работоспособности концепции используется сценарий отката, который изменяет значение ключа реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\Fax\ImagePath на c:\Windows\temp\asmae.exe. Это приводит к тому, что служба факсов использует при запуске исполняемый файл asmae.exe, размещенный злоумышленником. Для эксплойта была выбрана именно служба факсов, потому что ее может запустить пользователь с любыми привилегиями, и она работает как локальная система.

Пока Microsoft не выпустила официальный постоянный патч, пользователи могут воспользоваться временным решением от платформы 0Patch. После установки микропатча даже не требуется перезапуск системы.

На видео показано, как микропатч предотвращает изменение значения реестра с указанием исполняемого файла службы факса со стороны локального пользователя без прав администратора. В результате злоумышленник не сможет запустить вредоносный код.

Временный бесплатный патч от 0Patch доступен для следующих систем Windows:

- Windows 10, версия 20H2, 32/64bit, с обновлениями от января 2021 года

- Windows 10, версия 2004, 32/64bit, с обновлениями от января 2021 года

- Windows 10, версия 1909, 32/64bit, с обновлениями от января 2021 года

- Windows 7, 32/64bit, ESU, с обновлениями от января 2021 года

- Windows 7, 32/64bit, без ESU, с обновлениями от января 2021 года

Последние статьи #Windows

• Microsoft готовит Windows 11, версия 26H2: Какие новые функции ожидать в 2026 году

• NVIDIA связывает проблемы в играх с обновлением Windows 11

• Windows 11 Build 28020.1546 (Canary): Обновление KB5074176 для Windows 11, версия 26H1

• Microsoft интегрирует Sysmon напрямую в Windows 11 и Windows Server 2025

• Microsoft планирует добавить верхнюю панель меню в Windows 11 через PowerToys

• Обновление KB5074177 (Build 26220.7752) для Windows 11, версия 25H2 (Beta)