Эксперты из компаний «Яндекс» и «Лаборатория Касперского» обнаружили потенциально опасную деятельность в расширениях SaveFrom.net, Frigate Light и Frigate CDN и других – было выявлено более двадцати опасных расширений. Источник установки расширений значения не имел.

Поводом для начала исследований расширений стали многочисленные жалобы со стороны пользователей Яндекс.Браузера.

В ходе исследования было обнаружено, что популярное расширение для загрузки видео – SaveFrom.net воспроизводило фоновую аудиорекламу, при этом открытых вкладок с аудиорекламой не было. После запроса к разработчику расширения, данная проблема была исправлена.

Спустя некоторое время и входе дальнейшего исследования было обнаружено, что некоторые расширения значительно потребляют сетевой трафик и ресурсы компьютера. Экспертами было установлено, что расширения, в том числе SaveFrom.net, Frigate Light и Frigate CDN, в фоновом режиме, тайно, воспроизводили видео из онлайн-кинотеатров для накрутки просмотров. При этом постороннего звука не было.

По сообщению специалистов, перечисленные расширения так же имели функцию перехвата oAuth-токенов «ВКонтакте».

Стоит отметить, что потенциально опасная деятельность расширений прекращалась при открытии адреса технической поддержки Яндекс.Браузера или при открытии служебной страницы для анализа трафика.

Результат анализа работы данных расширений передан в компанию «Google», «ВКонтакте» и разработчикам популярных браузеров.

«Лаборатория Касперского» подтвердила потенциально опасную деятельность расширений, теперь антивирусные продукты компании обнаруживают угрозу, при использовании данных расширений, и блокируют URL-адреса и фрагменты скриптов.

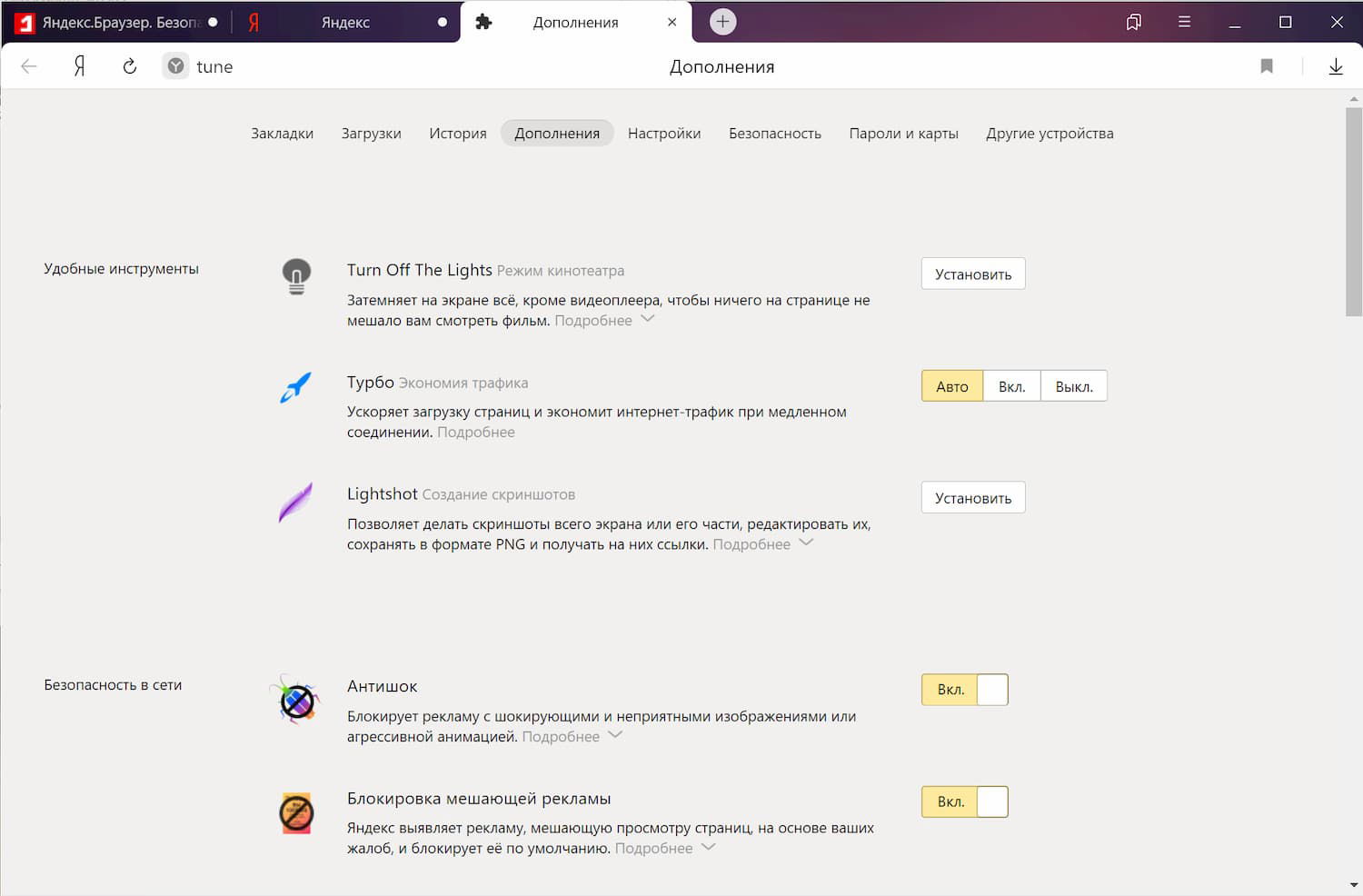

Несмотря на отключение опасных расширений, пользователи могут их снова включить, но компания не рекомендует этого делать.

Список id отключенных расширений

acdfdofofabmipgcolilkfhnpoclgpdd oobppndjaabcidladjeehddkgkccfcpn aonedlchkbicmhepimiahfalheedjgbh aoeacblfmdamdejeiaepojbhohhkmkjh eoeoincjhpflnpdaiemgbboknhkblome onbkopaoemachfglhlpomhbpofepfpom inlgdellfblpplcogjfedlhjnpgafnia ejfajpmpabphhkcacijnhggimhelopfg pgjndpcilbcanlnhhjmhjalilcmoicjc napifgkjbjeodgmfjmgncljmnmdefpbf glgemekgfjppocilabhlcbngobillcgf klmjcelobglnhnbfpmlbgnoeippfhhil ldbfffpdfgghehkkckifnjhoncdgjkib mbacbcfdfaapbcnlnbmciiaakomhkbkb mdnmhbnbebabimcjggckeoibchhckemm lfedlgnabjompjngkpddclhgcmeklana mdpljndcmbeikfnlflcggaipgnhiedbl npdpplbicnmpoigidfdjadamgfkilaak ibehiiilehaakkhkigckfjfknboalpbe lalpacfpfnobgdkbbpggecolckiffhoi hdbipekpdpggjaipompnomhccfemaljm gfjocjagfinihkkaahliainflifnlnfc ickfamnaffmfjgecbbnhecdnmjknblic bmcnncbmipphlkdmgfbipbanmmfdamkd miejmllodobdobgjbeonandkjhnhpjbn

Угрозы безопасности

• Разработчики Notepad++ подтвердили взлом серверов обновлений

• Злоумышленники распространяли вредоносное ПО через сервер обновлений антивируса eScan

• Сбой в pCloud: пользователи видят чужие папки в своих аккаунтах

• Уязвимость обхода путей в WinRAR активно используется множеством хакеров

• Новый MaaS-сервис Stanley обещает обход модерации Chrome Web Store для фишинговых расширений

• Пользователей LastPass атакуют фишинговыми письмами под видом техподдержки