689 моделей принтеров Brother и еще 53 устройства от Fujifilm, Toshiba и Konica Minolta содержат уязвимость, позволяющую удаленным злоумышленникам сгенерировать стандартный пароль администратора. При этом устранить эту проблему через обновление прошивки невозможно.

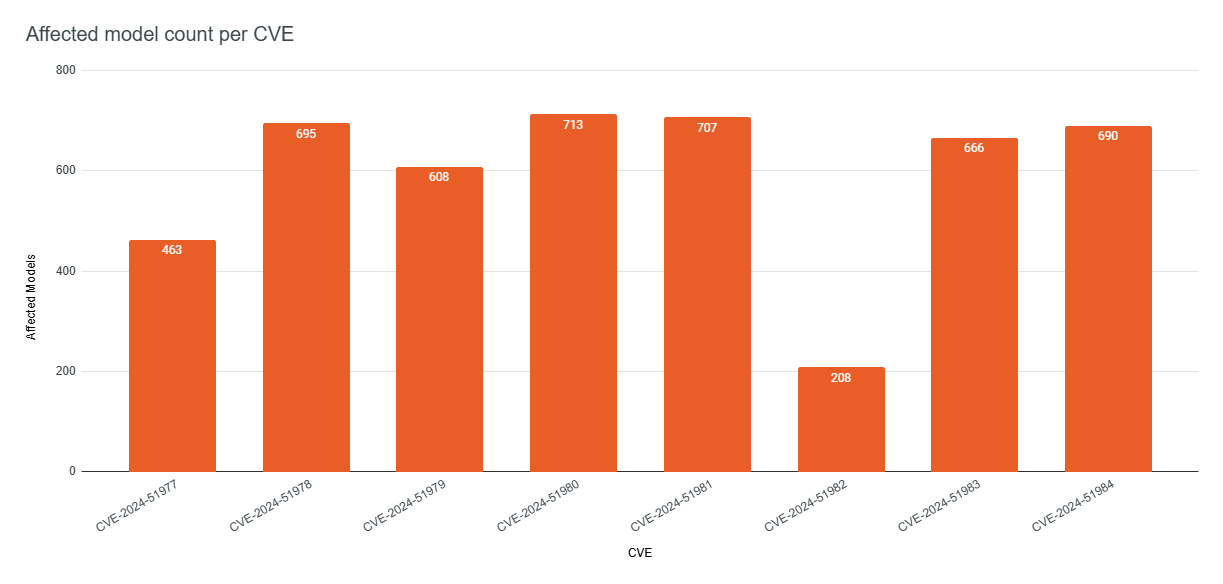

Уязвимость получила идентификатор CVE-2024-51978 и входит в список из восьми уязвимостей, обнаруженных специалистами Rapid7 в ходе масштабного анализа оборудования Brother.

| CVE | Описание | Затронутые сервисы | CVSS |

|---|---|---|---|

| CVE-2024-51977 | Неавторизованный атакующий может получить доступ к конфиденциальной информации. | HTTP (80), HTTPS (443), IPP (631) | 5.3 (средняя) |

| CVE-2024-51978 | Неавторизованный атакующий может сгенерировать пароль администратора. | HTTP (80), HTTPS (443), IPP (631) | 9.8 (критическая) |

| CVE-2024-51979 | Авторизованный атакующий может вызвать переполнение буфера. | HTTP (80), HTTPS (443), IPP (631) | 7.2 (высокая) |

| CVE-2024-51980 | Неавторизованный атакующий может заставить устройство открыть TCP-соединение. | Веб-сервисы по HTTP (80) | 5.3 (средняя) |

| CVE-2024-51981 | Неавторизованный атакующий может инициировать произвольный HTTP-запрос. | Веб-сервисы по HTTP (80) | 5.3 (средняя) |

| CVE-2024-51982 | Неавторизованный атакующий может вызвать сбой устройства. | PJL (9100) | 7.5 (высокая) |

| CVE-2024-51983 | Неавторизованный атакующий может вызвать сбой устройства. | Веб-сервисы по HTTP (80) | 7.5 (высокая) |

| CVE-2024-51984 | Авторизованный атакующий может получить пароль от внешнего сервиса. | LDAP, FTP | 6.8 (средняя) |

CVE-2024-51978 может использоваться в связке с другими уязвимостями: атакующий способен определить пароль администратора, получить контроль над устройством, выполнить удаленный код, вызвать сбой работы или даже проникнуть в локальную сеть.

Хотя не все уязвимости затрагивают каждую из 689 моделей Brother, в списке уязвимых оказались и устройства Fujifilm (46 моделей), Konica Minolta (6), Ricoh (5) и Toshiba (2).

Уязвимая схема генерации пароля

Пароль администратора в затронутых устройствах генерируется на этапе производства по предсказуемому алгоритму:

- Берутся первые 16 символов серийного номера устройства.

- Добавляются 8 байт из статической таблицы «соли».

- Полученная строка хэшируется с использованием SHA256.

- Результат кодируется в Base64.

- Из закодированной строки берутся первые 8 символов, в которых затем некоторые буквы заменяются на специальные символы.

Злоумышленники могут получить серийный номер, например, через эксплуатацию CVE-2024-51977, а затем сгенерировать пароль администратора и получить полный доступ к устройству. Это позволит, например:

- Изменить настройки принтера;

- Получить доступ к отсканированным документам и адресной книге;

- Выполнить удаленный код (через CVE-2024-51979);

- Украсть учетные данные внешних сервисов (через CVE-2024-51984).

Компания Rapid7 начала процесс раскрытия уязвимости в мае 2024 года при поддержке JPCERT/CC, которая помогла уведомить других производителей.

Хотя большинство уязвимостей уже исправлены через обновления прошивки, CVE-2024-51978 остается критичной, поскольку связана с логикой, заложенной на аппаратном уровне.

Устройства, выпущенные до момента обнаружения уязвимости, будут оставаться уязвимыми, если пользователи сами не изменят пароль администратора.

Rapid7 поясняет:

Brother сообщил, что эта уязвимость не может быть устранена исключительно обновлением прошивки, и потребовала изменить процесс производства всех затронутых моделей.

Пользователям затронутых моделей необходимо как можно скорее сменить пароль администратора, а затем установить актуальные версии прошивки.

Также рекомендуется ограничить доступ к административным интерфейсам принтеров через незащищенные протоколы и с внешних сетей.

Инструкции по устранению и списки затронутых моделей доступны в бюллетенях безопасности от Brother, Konica Minolta, Fujifilm, Ricoh и Toshiba.

Угрозы безопасности

• Трояны Android.Phantom заражают смартфоны через игры и пиратские моды, используя ИИ и видеотрансляции для накрутки кликов

• Атака CrashFix: фальшивый блокировщик рекламы для Chrome и Edge вызывает сбой браузера и заражает ПК

• NANO Антивирус перестал обновляться. Новый владелец BI.ZONE сообщает о переходе на современную инфраструктуру

• Уязвимость Telegram: прокси-ссылки могут раскрывать реальный IP пользователей

• «Доктор Веб» назвал самые опасные угрозы для Android к началу 2026 года

• Пользователи Instagram* сообщают о волне писем со сбросом пароля — обсуждается утечка данных и фишинг