Уязвимость высокой степени опасности была обнаружена в ПО ASUS Armoury Crate. Она может позволить злоумышленнику получить права уровня SYSTEM на компьютерах под управлением Windows.

Проблеме присвоен идентификатор CVE-2025-3464, а ее уровень опасности оценивается в 8,8 из 10.

Уязвимость затрагивает драйвер AsIO3.sys, используемый в Armoury Crate, и может быть использована для обхода механизма авторизации.

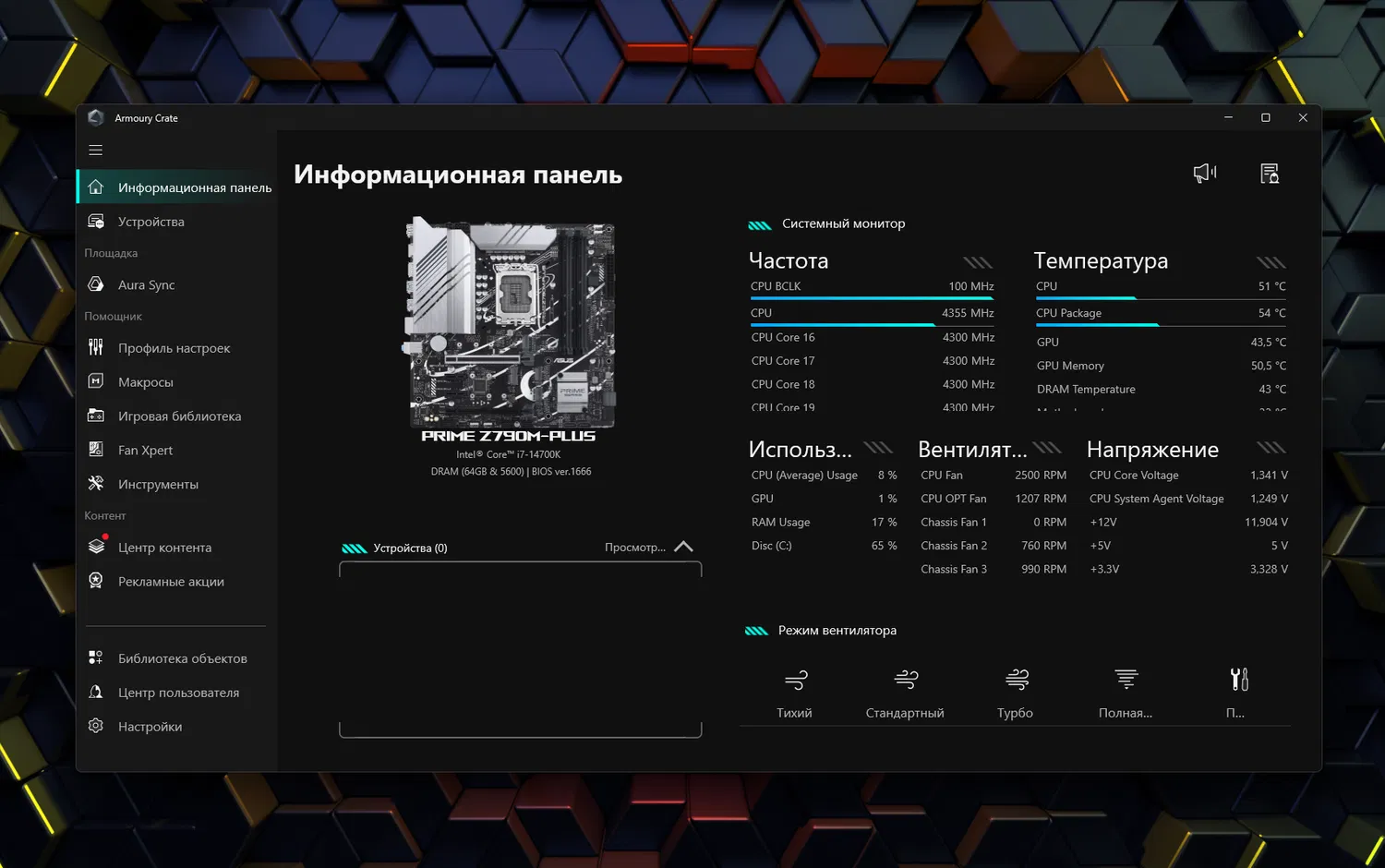

Armoury Crate — это официальное ПО для управления системой от ASUS, предназначенное для Windows. Оно предоставляет единый интерфейс для настройки RGB-подсветки (Aura Sync), управления кривыми вентиляторов, профилей производительности, периферийных устройств ASUS, а также для загрузки драйверов и обновлений прошивки.

Для выполнения всех этих функций и обеспечения низкоуровневого мониторинга системы программный пакет использует драйвер ядра для доступа к аппаратным функциям.

Об уязвимости CVE-2025-3464 сообщил исследователь безопасности Cisco Talos Марчин Нога (Marcin Noga).

Согласно рекомендациям Talos, проблема заключается в том, что драйвер проверяет вызывающие устройства на основе жестко закодированного хеша SHA-256 AsusCertService.exe и списка разрешенных PID вместо использования надлежащих элементов управления доступом на уровне ОС.

Эксплуатация уязвимости подразумевает создание жесткой ссылки из безвредного тестового приложения на поддельный исполняемый файл. Злоумышленник запускает приложение, приостанавливает его работу, а затем меняет жесткую ссылку так, чтобы она указывала на AsusCertService.exe.

Когда драйвер проверяет хеш SHA-256 файла, он считывает связанный доверенный двоичный файл, что позволяет тестовому приложению обойти авторизацию и получить доступ к драйверу.

Эта уязвимость предоставляет злоумышленнику низкоуровневые системные привилегии, включая прямой доступ к физической памяти, портам ввода-вывода и модельно-зависимым регистрам (MSR), что открывает путь к полной компрометации ОС.

Однако важно подчеркнуть, что для эксплуатации CVE-2025-3464 атакующий должен уже иметь доступ к системе — например, через установленное вредоносное ПО, успешную фишинговую атаку или взлом непривилегированной учетной записи пользователя.

Широкое распространение Armoury Crate на компьютерах по всему миру создает значительную поверхность атаки, делая уязвимость привлекательной для злоумышленников.

Cisco Talos подтверждает, что CVE-2025-3464 затрагивает Armoury Crate версии 5.9.13.0, но в бюллетене ASUS отмечается, что уязвимость влияет на все версии между 5.9.9.0 и 6.1.18.0.

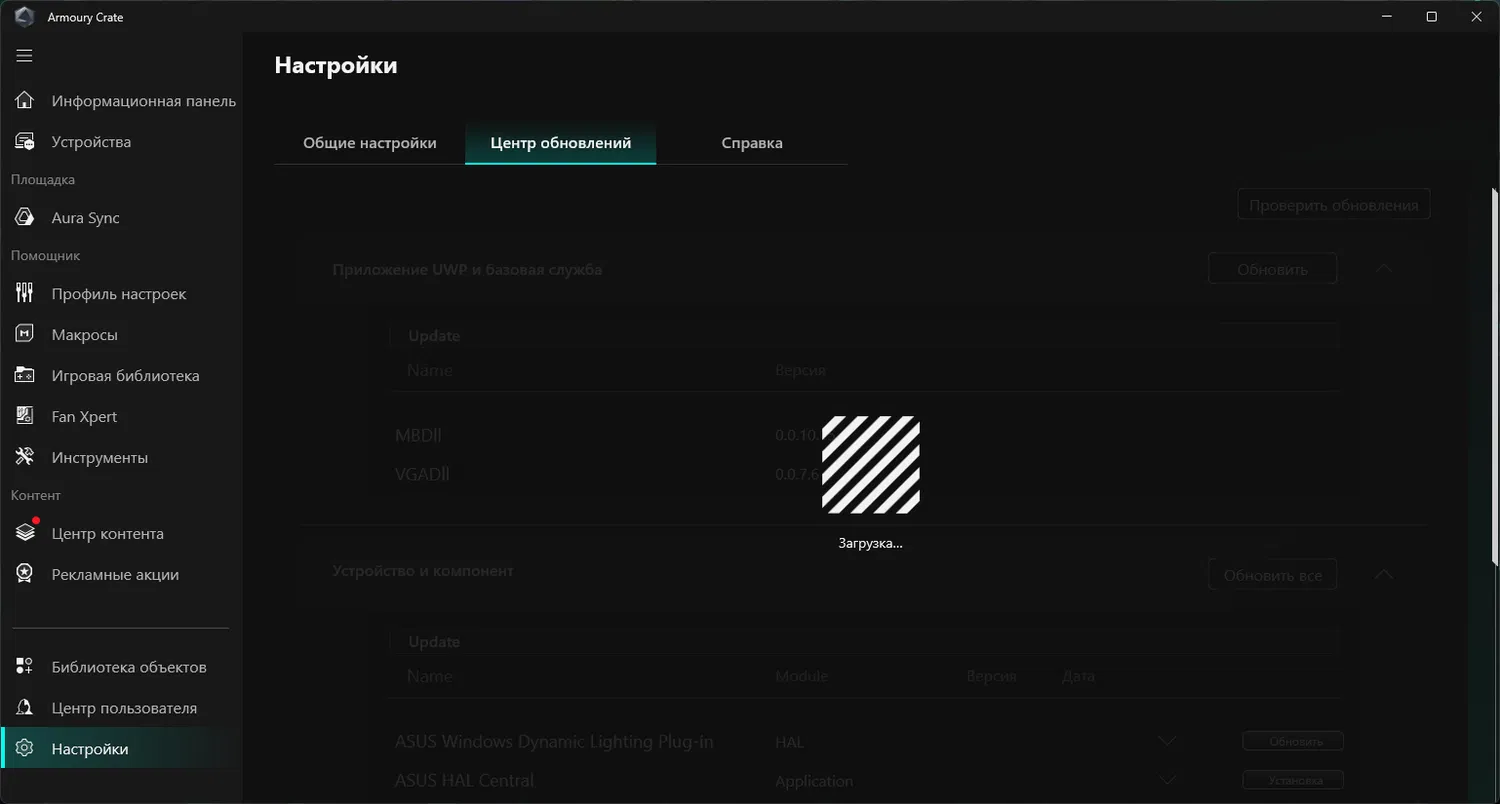

Для устранения уязвимости рекомендуется установить последнее обновление: откройте приложение Armoury Crate и перейдите в Настройки > Центр обновлений > Проверить наличие обновлений > Обновить.

Cisco сообщила об уязвимости ASUS в феврале, но до сих пор не было замечено никаких случаев ее эксплуатации. Тем не менее, ASUS настоятельно рекомендует пользователям обновить установку Armoury Crate до последней версии.

Ошибки драйвера ядра Windows, которые приводят к локальному повышению привилегий, популярны среди хакеров, включая злоумышленников, занимающихся вымогательством, вредоносными операциями и угрозами государственным учреждениям.

Угрозы безопасности

• Трояны Android.Phantom заражают смартфоны через игры и пиратские моды, используя ИИ и видеотрансляции для накрутки кликов

• Атака CrashFix: фальшивый блокировщик рекламы для Chrome и Edge вызывает сбой браузера и заражает ПК

• NANO Антивирус перестал обновляться. Новый владелец BI.ZONE сообщает о переходе на современную инфраструктуру

• Уязвимость Telegram: прокси-ссылки могут раскрывать реальный IP пользователей

• «Доктор Веб» назвал самые опасные угрозы для Android к началу 2026 года

• Пользователи Instagram* сообщают о волне писем со сбросом пароля — обсуждается утечка данных и фишинг