Обычно такие взломы осуществляются с помощью параметра debugger для ключа Image File Execution Options.

В техническом смысле, ключ реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options позволяет добавлять инструменты отладки к программе, которые автоматически запускаются при запуске приложения. Обычно данная возможность позволяет разработчикам упростить процесс отладки приложения.

Для этого нужно задать параметр “debugger” в ключе “Image File Execution Options” (IFEO), указав название и путь до отладчика. В примере ниже мы назначили программу Notepad2.exe отладчиком для Notepad.exe. Это приведет к тому, что Notepad2.exe будет запускаться каждый раз, когда открывается Notepad.exe.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\notepad.exe "debugger"="d:\notepad2\notepad2.exe /z"

Хотя данная функция была первоначально создана для получения отладочной информации, она часто используется для других целей. Например, если вы хотите заменить Notepad.exe на другую программу, например Notepad2, то можете воспользоваться примером выше. Другим примером использования данного ключа является замена Диспетчера задач (Taskmgr.exe) на Process Explorer.

К сожалению, данный ключ представляет интерес и для разработчиков вредоносного ПО, в частности с целью настройки бэкдоров. Ключ IFEO может создаваться вредоносной программой, которая будет запускаться каждый раз, когда пользователь начинает работу с другой надежной программой. Затем зловред запустит исходную безопасную программу, и жертва атаки не заметит ничего необычного.

Image File Execution Options может использоваться для установки бэкдоров в системе, которые можно запустить напрямую с экрана блокировки Windows. Некоторые программы из категории специальных возможностей, в частности Sticky Keys (sethc.exe), можно запустить прямо с экрана блокировки, 5 раз нажав Shift, а Utility Manager (utilman.exe) вызывается с помощью горячих клавиш Windows+U.

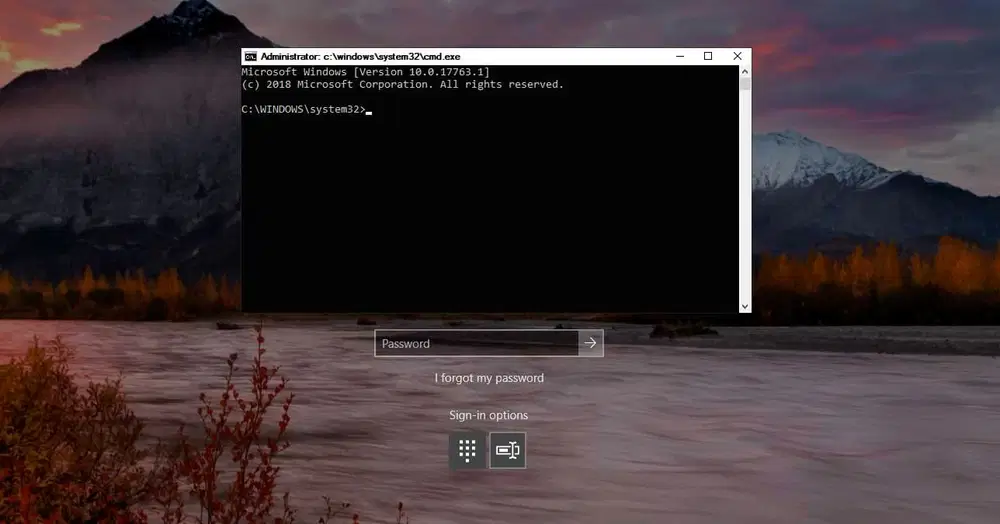

Создав ключ IFEO для данных программ и установив C:\Windows\System32\cmd.exe в качестве отладчика, вы получите вполне жизнеспособный бэкдор, который можно легко открыть с экрана блокировки:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\sethc.exe "debugger"="c:\windows\system32\cmd.exe"

Пользователю останется 5 раз нажать Shift на экране блокировки, и откроется командная строка. Также будет иметь место эскалация привилегий, так как командная строка в этом случае будет обладать правами администратора, что позволит злоумышленнику получить полный контроль над компьютером жертвы.

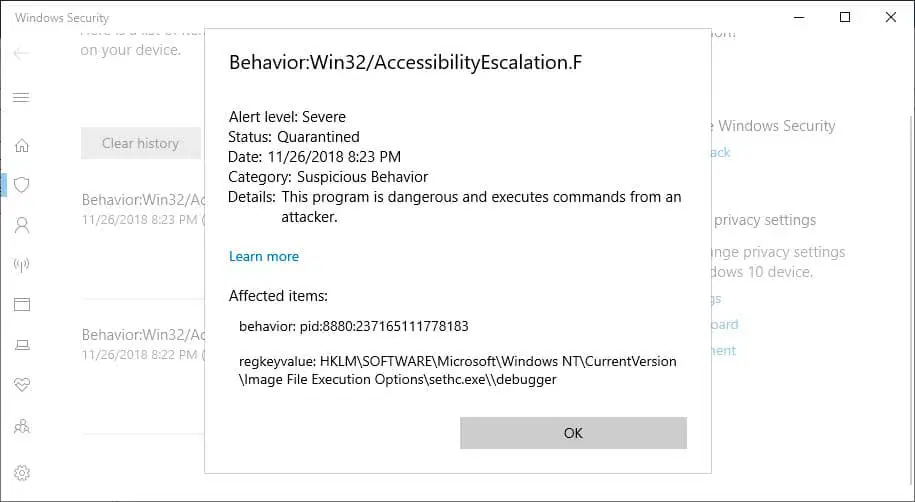

Чтобы защитить пользователей Windows от данных видов атак, Защитник Windows 10 теперь научился обнаруживать ключи IFEO, которые созданы для закрепления отладчиков cmd.exe или taskmgr.exe к инструментам специальных возможностей, доступных с экрана блокировки.

Данные типы атак будут идентифицироваться как Win32/AccessibilityEscalation. В случае их обнаружения, Защитник Windows автоматически удалит конфликтующий отладчик из ключа реестра. Данный тип обнаружения можно спровоцировать при добавлении средства отладки C:\Windows\System32\cmd.exe к IFEO ключу sethc.exe.

В тестах Защитник Windows выполнял мониторинг следующих программ на предмет отладчиков, которые могут использоваться в качестве бэкдоров.

- Переключение дисплеев: C:\Windows\System32\DisplaySwitch.exe

- Экранная клавиатура: C:\Windows\System32\osk.exe

- Экранная лупа: C:\Windows\System32\Magnify.exe

- Экранный диктор: C:\Windows\System32\Narrator.exe

- Горячие клавиши специальных возможностей (залипание клавиш): C:\Windows\System32\sethc.exe

- Менеджер утилит: C:\Windows\System32\utilman.exe

Дальнейшие испытания показали, что обнаружение происходит, если к вышеуказанным программам приписываются следующие инструменты отладки:

с:\windows\system32\cmd.exe c:\windows\system32\taskmgr.exe c:\windows\cmd.exe

Проведенный тест не является исчерпывающим. Скорее всего, другие программы и отладчики также могут спровоцировать обнаружение Защитника Windows.

По материалам Bleeping Computer

Последние статьи #Windows

• NVIDIA связывает проблемы в играх с обновлением Windows 11

• Windows 11 Build 28020.1546 (Canary): Обновление KB5074176 для Windows 11, версия 26H1

• Microsoft интегрирует Sysmon напрямую в Windows 11 и Windows Server 2025

• Microsoft планирует добавить верхнюю панель меню в Windows 11 через PowerToys

• Обновление KB5074177 (Build 26220.7752) для Windows 11, версия 25H2 (Beta)

• Обновление KB5074178 (Build 26300.7733) для Windows 11, версия 25H2 (Dev)