- Особенности предлагаемого подхода к настройке проактивной защиты в CIS 8

- Двойной контроль рейтинга программ

- Расширение контекстного меню для запуска без ограничений

- Разрешение активности программы вне зависимости от рейтинга

- Привилегированные временные файлы

- Проблема больших файлов

- Меры по защите от вирусов-шифровальщиков

- Защита от утечки данных в обход фаервола

- Защита от клавиатурных и экранных шпионов

- Контроль целостности программ

- Запрет доступа к веб-камере и другим устройствам

- Защита данных от чтения

- Совместное использование CIS и Sandboxie

- Подавление привилегий доверенных инсталляторов

- Контроль репутации через оповещения HIPS

- Способы использования HIPS в «Параноидальном режиме»

Особенности предлагаемого подхода к настройке проактивной защиты в CIS 8

Предлагаемые в статье приемы ориентированы не только на эффективное использование Comodo Internet Security, но и на защиту от угроз, связанных с доверенными инсталляторами. Данные угрозы могут возникать как случайно, при использовании некоторых программ (Skype 7.7, Opera 29.0, 7-ZipPortable 9.20 и др.), так и в результате намеренных действий злоумышленников.

Программы, запускаемые доверенными инсталляторами, не контролируются HIPS на предмет их рейтинга в «Безопасном режиме» и вообще не вызывают оповещений (даже в «Параноидальном режиме»). Поэтому HIPS не пригоден для надежной блокировки неопознанных программ.

В предлагаемом подходе основной контроль рейтинга запускаемых файлов возлагается на Auto-Sandbox. Этот компонент, в отличие от HIPS, способен изолировать неопознанные программы, запускаемые доверенными инсталляторами. Для этого необходима следующая настройка:

- включить Auto-Sandbox с набором правил наподобие предустановленного в конфигурации «Proactive Security»;

- отключить опцию «Обнаруживать программы, требующие повышенных привилегий» на вкладке «Настройка Sandbox»;

- отключить опцию «Доверять приложениям, установленным с помощью доверенных инсталляторов» на вкладке «Настройка репутации файлов».

Основным назначением HIPS будут правила с жесткими (т.е. не зависящими от оповещений) разрешениями и запретами, а не контроль рейтинга. Таким образом, HIPS все же должен быть включен, желательно в «Безопасном режиме» (также пригоден «Параноидальный»). При этом можно отметить на вкладке «Настройка HIPS» опцию «Не показывать оповещения: Разрешать запросы» — тогда HIPS вообще не будет контролировать рейтинг программ, но жесткие правила будут работать.

Однако есть определенный смысл в том, чтобы контролировать рейтинг программ обоими компонентами, Auto-Sandbox и HIPS. Соответствующие способы настройки будут рассмотрены ниже.

К сожалению, Auto-Sandbox имеет существенный недостаток — с выполняющейся программы невозможно «на лету» снять ограничения, а также невозможно отменить изоляцию программы в момент ее запуска (через оповещение). Эти недостатки способны помешать корректной установке и работе программ, особенно при отключенном обнаружении инсталляторов.

Для решения данной проблемы будет предложено производить установку новых программ через специальный пункт контекстного меню. Чтобы затем не возникало проблем в работе, установленные программы понадобится вручную занести в список доверенных файлов. Также можно будет запускать программы через контекстное меню, не делая их доверенными.

На случай, если описанный подход непремлем, в статье приводится несколько альтернативных приемов: контроль репутации через оповещения HIPS, подавление привилегий доверенных установщиков и максимальный контроль в «Параноидальном режиме».

Двойной контроль рейтинга программ

Необходимость двойного контроля рейтинга. Конфигурация с оповещениями

Обычно для сдерживания вредоносной активности неопознанных программ годится как HIPS, так и Auto-Sandbox. Но в некоторых случаях использование только одного из этих компонентов неэффективно. Выше отмечено, почему опасно ограничиваться лишь компонентом HIPS: не будет контроля над дочерними процессами доверенных инсталляторов. Теперь приведу пару причин, почему контроль рейтинга со стороны HIPS все-таки необходим.

Первая причина связана с системной учетной записью. Настроенный должным образом компонент Auto-Sandbox эффективно защищает от неопознанных программ при попытке запустить их от имени пользователя, в т.ч. администратора. Однако Auto-Sandbox не изолирует неопознанные программы, если их запускать с системной учетной записью. Контроль же со стороны HIPS работает даже для программ, выполняющихся от имени SYSTEM: активность таких неопознанных программ может вызывать оповещения или блокироваться.

Вторая причина: проактивная защита не проверяет рейтинг программ, запускаемых раньше графического интерфейса CIS. Поэтому неопознанная программа, попавшая в автозагрузку, запустится с правами доверенной и будет ограничена лишь жесткими запретами в правилах HIPS. После загрузки графического интерфейса CIS компонент HIPS станет контролировать дальнейшую активность этой программы уже на основании рейтинга. Но ограничения Auto-Sandbox, конечно, действовать не будут, так как они накладываются лишь в момент старта программы.

Таким образом, для наиболее эффективной защиты желательно использовать оба компонента, причем либо разрешить показ оповещений HIPS, либо установить режим «Не показывать оповещения: Блокировать запросы».

Простейшая конфигурация с таким двойным контролем рейтинга:

- HIPS включен в «Безопасном режиме»;

- опция HIPS «Не показывать оповещения» отключена;

- Auto-Sandbox включен с набором правил наподобие предустановленного в конфигурации «Proactive Security»;

- опция «Обнаруживать программы, требующие повышенных привилегий» на вкладке «Настройка Sandbox» отключена;

- опция «Доверять приложениям, установленным с помощью доверенных инсталляторов» на вкладке «Настройка рейтинга файлов» отключена.

В этой конфигурации будут возникать оповещения перед запуском неопознанных файлов. Если ответить на такое оповещение разрешением, то при запуске от имени пользователя неопознанный файл все равно будет изолирован посредством Auto-Sandbox, а при запуске от имени SYSTEM его активность вызовет дальнейшие оповещения HIPS. Рекомендую отключать опцию «Запомнить выбор» во всех этих оповещениях.

Напомню, что неопознанный файл может запуститься и без оповещений HIPS, если родительский процесс является доверенным инсталлятором. Таким образом, контроль HIPS не безоговорочный и требует подстраховки в виде Auto-Sandbox.

Недостаток приведенной конфигурации — лишние оповещения HIPS, поэтому она рекомендуется только опытным пользователям. Теперь рассмотрим, как минимизировать оповещения при двойном контроле рейтинга и повысить тем самым удобство использования.

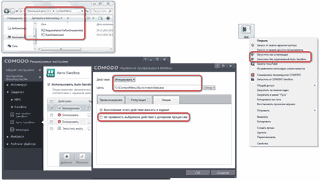

Двойной контроль рейтинга с автоматической виртуализацией

Рассмотрим конфигурацию, при которой неопознанные программы автоматически виртуализируются без оповещений, а оповещения HIPS возникают лишь в особых случаях, когда отсутствует контроль Auto-Sandbox.

В этой конфигурации HIPS не контролирует запуск одним приложением другого: такова «расплата» за отсутствие оповещений при автоматической виртуализации неопознанных программ. Чтобы компенсировать это послабление в защите (на случай, если не сработает Auto-Sandbox), в список защищенных объектов добавлена специальная группа «FirstQueries». Обычно приложения запрашивают доступ к этой группе раньше, чем успевают запустить дочерние процессы, — благодаря этому активность неопознанных приложений будет своевременно остановлена оповещениями HIPS. Подчеркну: защита группы «FirstQueries» не блокирует запуск неопознанных программ, а позволяет закрывать такие программы через оповещения.

- на вкладке «Репутация файлов» > «Настройка репутации файлов» отключить опцию «Доверять приложениям, установленным с помощью доверенных инсталляторов»;

- на вкладке «Репутация файлов» > «Группы файлов» создать группу «FirstQueries», добавить в нее любые два файла и изменить пути на следующие:

\Device\KsecDD\Device\MountPointManager

- на вкладке «HIPS» > «Настройка HIPS»:

- включить HIPS в «Безопасном режиме»;

- отключить опцию «Не показывать оповещения»;

- отключить опцию «Создавать правила для безопасных приложений»;

- на вкладке «HIPS» > «Правила HIPS» добавить правило:

- в поле «Имя» вписать единственный символ

* - выбрать вариант «Использовать собственный набор правил»;

- в пункте «Запуск приложения» нажать «Изменить» и в открывшемся окне на вкладке «Разрешенные файлы» добавить группу «Все приложения»;

- нажать «Ok» и поместить это правило внизу списка, под правилом для группы «Все приложения»;

- в поле «Имя» вписать единственный символ

- на вкладке «HIPS» > «Правила HIPS» изменить правила для группы «Все приложения»: в каждом пункте нажать «Изменить» и в открывшемся окне удалить все записи с вкладки «Разрешенные»;

- на вкладке «HIPS» > «Защищенные объекты» > «Защищенные файлы» добавить в список группу «FirstQueries»;

- на вкладке «Настройка Sandbox» отключить опцию «Обнаруживать программы, требующие повышенных привилегий»;

- Auto-Sandbox включить с набором правил наподобие предустановленного в конфигурации «Proactive Security».

В данной конфигурации разрешен запуск любых приложений. При этом неопознанные программы, запущенные от имени какого-либо пользователя, будут виртуализированы.

Активность неопознанных программ, запущенных от имени системной учетной записи, вызовет оповещения HIPS. Рекомендую выбирать в таких оповещениях вариант «Заблокировать и завершить выполнение» (отключив опцию «Запомнить выбор»). При этом выполнение сомнительных программ будет пресечено на самом раннем этапе, поскольку расширен список защищенных объектов и ужесточены правила HIPS.

Полная блокировка неопознанных программ без оповещений

Можно реализовать двойной контроль рейтинга так, чтобы запуск неопознанных программ жестко пресекался, причем полностью без оповещений. Одним из самых заметных неудобств такой жесткой блокировки является невозможность открывать неопознанные chm-файлы. Приведу конфигурацию, лишеную этого недостатка:

- на вкладке «Репутация файлов» > «Настройка репутации файлов» отключить опцию «Доверять приложениям, установленным с помощью доверенных инсталляторов»;

- на вкладке «Репутация файлов» > «Группы файлов» создать группу «AllowedToBeSandboxed»;

- добавить в эту группу любой файл и изменить путь на шаблон

*.chm - на вкладке «HIPS» > «Настройка HIPS»:

- включить HIPS в «Безопасном режиме»;

- включить опцию «Не показывать оповещения: Блокировать запросы»;

- отключить опцию «Создавать правила для безопасных приложений»;

- на вкладке «HIPS» > «Правила HIPS» назначить программе %windir%\explorer.exe политику «Разрешенное приложение»;

- добавить правило HIPS:

- в поле «Имя» вписать единственный символ

* - выбрать вариант «Использовать собственный набор правил»;

- в пункте «Запуск приложения» нажать «Изменить» и в открывшемся окне на вкладке «Разрешенные файлы» добавить группу «AllowedToBeSandboxed»;

- нажать «Ok» и поместить это правило внизу списка, под правилом для группы «Все приложения»;

- в поле «Имя» вписать единственный символ

- на вкладке «Sandbox» > «Настройка Sandbox» отключить опцию «Обнаруживать программы, требующие повышенных привилегий»;

- на вкладке «Sandbox» > «Auto-Sandbox»:

- включить опцию «Использовать Auto-Sandbox»;

- отключить опцию «Проверять происхождение файлов»;

- задать три правила Auto-Sandbox (имеющиеся можно удалить):

- действие — «Блокировать», цель — группа «Все приложения», рейтинг — «Неопознанный»;

- действие — «Блокировать», цель — группа «Все приложения», рейтинг — «Вредоносный»;

- действие — «Запустить с ограничениями», цель — группа «AllowedToBeSandboxed», рейтинг — «Неопознанный» (расположить это правило вверху);

- для полного отключения оповещений:

- на вкладке «Интерфейс» отключить все опции;

- на вкладке «Обновления» отключить опцию «Проверять обновления программы»;

- на вкладке «Антивирусный мониторинг» включить опцию «Не показывать оповещения»;

- на вкладке «Viruscope» отключить опцию «Использовать Viruscope»;

- на вкладке «Настройка фаервола» включить опцию: «Не показывать оповещения: Блокировать запросы»;

- на вкладке «Настройка репутации файлов» включить опцию «Не показывать оповещения»;

В данной конфигуации запуск неопознанных программ будет жестко заблокирован. Но неопознанные chm-файлы (как и любые неопознанные программы, добавленные в группу «AllowedToBeSandboxed») будут запущены в реальной среде с ограничениями Auto-Sandbox.

Эта конфигурация предпочтительна с точки зрения экономии ресурсов, поскольку не использует автоматическую виртуализацию. Однако пользователь сможет вручную запускать неопознанные файлы в виртуальной среде через контекстное мненю.

Расширение контекстного меню для запуска без ограничений

В статье об Auto-Sandbox уже предлагался способ запуска программ через контекстное меню, здесь опишу его подробнее.

Подготовительные действия и объяснения

Понадобится создать программу RunUnrestricted.exe, которая просто запускает файл, передаваемый ей в аргументах командной строки. Можно воспользоваться любыми средствами для ее создания. Один из простейших вариантов — AutoIt, в этом случае код будет следующим:

; сохранить этот код в файле "RunUnrestricted.au3" ; конвертировать его в exe-файл программой Aut2Exe ; https://www.autoitscript.com/site/autoit/downloads/ #NoAutoIt3Execute #NoTrayIcon If $CmdLine[0] Then ShellExecuteWait($CmdLine[1])

Программу RunUnrestricted.exe следует добавить в доверенные и создать для нее правило Auto-Sandbox, исключающее из изоляции ее дочерние процессы:

- добавить файл RunUnrestricted.exe в доверенные;

- на вкладке «Auto-Sandbox» добавить правило:

- действие: «Игнорировать»,

- цель: путь к файлу RunUnrestricted.exe,

- рейтинг не задавать,

- опцию «Не применять выбранное действие к дочерним процессам» оставить отключенной;

Чтобы запускать программу RunUnrestricted.exe через контекстное меню, следует внести изменения в реестр (считаем, что программа расположена в каталоге C:\ContextMenu):

Windows Registry Editor Version 5.00 ; сохранить этот код в файле RunUnrestricted.reg ; исправить пути к virtkiosk.exe и к RunUnrestricted.exe, если нужно ; слэши ставить двойные: "\\" ; запустить файл RunUnrestricted.reg [HKEY_CLASSES_ROOT\*\shell\RunUnrestricted] "MUIVerb"="Запустить без ограничений Auto-Sandbox" "Icon"="C:\\Program Files\\Comodo\\COMODO Internet Security\\virtkiosk.exe,7" "Extended"="" [HKEY_CLASSES_ROOT\*\shell\RunUnrestricted\command] @="C:\\ContextMenu\\RunUnrestricted.exe \"%1\""

В результате через пункт контекстного меню «Запустить без ограничений Auto-Sandbox» будет производиться запуск программы RunUnrestricted.exe с передачей в командной строке пути к выбранному файлу. Эта программа запустит выбранный файл, и он выполнится без контроля Auto-Sandbox.

Чтобы запускать программы не только без ограничений Auto-Sandbox, но и с привилегиями установщика, причем от имени администратора, добавим еще один пункт в контекстное меню. Создадим программу RequireAdminToRunUnrestricted.exe, которая запрашивает права администратора и выполняет программу RunUnrestricted.exe со своими же аргументами командной строки. AutoIt-код будет следующим:

; сохранить этот код в файле "RequireAdminToRunUnrestricted.au3"

; конвертировать его в exe-файл программой Aut2Exe

; https://www.autoitscript.com/site/autoit/downloads/

#RequireAdmin

#NoAutoIt3Execute

#NoTrayIcon

ShellExecuteWait(@ScriptDir & "\RunUnrestricted.exe", $CmdLineRaw)

Добавим программу RequireAdminToRunUnrestricted.exe в доверенные. Благодаря запросу прав администратора она автоматически получит привилегии установщика, однако в некоторых особых случаях этого может не произойти. Для надежности создадим правило HIPS, назначающее данной программе политику «Установка или обновление».

Чтобы запускать программу RequireAdminToRunUnrestricted.exe через контекстное меню, внесем изменения в реестр:

Windows Registry Editor Version 5.00 ; сохранить этот код в файле RequireAdminToRunUnrestricted.reg ; исправить пути к virtkiosk.exe и к RequireAdminToRunUnrestricted.exe, если нужно ; слэши ставить двойные: "\\" ; запустить файл RequireAdminToRunUnrestricted.reg [HKEY_CLASSES_ROOT\*\shell\RunAsInstaller] "MUIVerb"="Запустить как установщик" "Icon"="C:\\Program Files\\Comodo\\COMODO Internet Security\\virtkiosk.exe,7" "Extended"="" [HKEY_CLASSES_ROOT\*\shell\RunAsInstaller\command] @="C:\\ContextMenu\\RequireAdminToRunUnrestricted.exe \"%1\""

В результате через пункт контекстного меню «Запустить как установщик» будет производиться запуск программы RequireAdminToRunUnrestricted.exe с передачей в командной строке пути к выбранному файлу. Эта программа выполнит программу RunUnrestricted.exe, а та запустит выбранный файл. В результате этот файл выполнится одновременно с правами администратора, без контроля Auto-Sandbox и с привилегиями установщика. В частности, его активность не вызовет оповещений HIPS.

Еще один вариант запуска программы через контекстное меню — наделение ее привилегиями установщика, но без прав администратора. Для этого создадим файл RunUnrestricted2.exe — копию файла RunUnrestricted.exe, назначим ему в правилах HIPS политику «Установка или обновление» и добавим правило Auto-Sandbox:

- действие: «Игнорировать»,

- цель: путь к файлу RunUnrestricted2.exe,

- рейтинг не задавать,

- опцию «Не применять выбранное действие к дочерним процессам» оставить отключенной.

Чтобы запускать программу RunUnrestricted2.exe через контекстное меню, внесем изменения в реестр:

Windows Registry Editor Version 5.00 [HKEY_CLASSES_ROOT\*\shell\RunUnrestricted2] "MUIVerb"="Запустить как установщик без повышения прав" "Icon"="C:\\Program Files\\Comodo\\COMODO Internet Security\\virtkiosk.exe,7" "Extended"="" [HKEY_CLASSES_ROOT\*\shell\RunUnrestricted2\command] @="C:\\ContextMenu\\RunUnrestricted2.exe \"%1\""

Теперь, если в контекстном меню какой-либо программы выбрать пункт «Запустить как установщик без повышения прав», то эта программа и ее дочерние процессы выполнятся без контроля рейтинга со стороны Auto-Sandbox и HIPS. Если при этом на вкладке «Настройка репутации файлов» включена опция «Доверять приложениям, установленным с помощью доверенных инсталляторов», то созданные этой программой файлы станут доверенными.

Чтобы стали доступны пункты «Запустить без ограничений Auto-Sandbox», «Запустить как установщик» и «Запустить как установщик без повышения прав», понадобится вызвать контекстное меню, удерживая нажатой клавишу Shift. Таким образом, предлагаемое расширение не засоряет контекстное меню при обычном его вызове. Кроме того, не обязательно добавлять в контекстное меню все три пункта, можно выбрать лишь необходимые.

Готовые программы RunUnrestricted.exe, RunUnrestricted2.exe и RequireAdminToRunUnrestricted.exe, а также reg-файлы для добавления или удаления предложенных пунктов меню даны в архиве. Там же — краткая инструкция.

Отмечу, что в целях безопасности желательно дать каталогу с этими программами уникальное имя. Соответственно, понадобится отредактировать предложенные reg-файлы, заменив в них ContextMenu этим именем.

Временный запуск программ без ограничений

Можно временно запустить какую-либо программу без контроля Auto-Sandbox, не занося ее в доверенные. Для этого вызовем на ней, удерживая нажатой клавишу Shift, контекстное меню и выберем пункт «Запустить без ограничений Auto-Sandbox». В результате эта программа и ее дочерние процессы выполнятся без контроля Auto-Sandbox. Если при этом возникнет оповещение HIPS, отключим в нем опцию «Запомнить выбор» и выберем политику «Системное приложение». Очевидно, запускать таким способом можно только программы, которые, во-первых, сами гарантированно безопасны и, во-вторых, не могут запустить какое-либо сомнительное приложение.

Другой вариант запуска — без контроля Auto-Sandbox и без оповещений HIPS. Для этого выберем в расширенном контекстном меню пункт «Запустить как установщик без повышения прав». При использованиии этого пункта обязательно должна быть отключена опция «Доверять приложениям, установленным с помощью доверенных инсталляторов» на вкладке «Настройка репутации файлов».

Установка программ

Чтобы установка программы прошла корректно, вызовем на программе-установщике, удерживая нажатой клавишу Shift, контекстное меню и выберем пункт «Запустить как установщик». Если в ходе установки возникнет оповещение HIPS, отключим в нем опцию «Запомнить выбор» и выберем политику «Установка или обновление». После проведения установки рекомендую выполнить первый запуск новой программы через пункт контекстного меню «Запустить как установщик», а потом закрыть. В результате на вкладке «Репутация файлов» > «Список файлов» могут появиться новые неопознанные файлы, их следует перевести в доверенные. Также желательно добавить в число доверенных весь каталог с установленной программой.

Можно сделать занесение новых файлов в доверенные автоматическим. Для этого следует перед установкой включить опцию «Доверять приложениям, установленным с помощью доверенных инсталляторов» на вкладке «Настройка репутации файлов». Затем следует произвести установку новой программы через пункт контекстного меню «Запустить как установщик», а по завершении установки обратно отключить опцию «Доверять приложениям, установленным с помощью доверенных инсталляторов». В результате новые исполняемые файлы должны автоматически стать доверенными. Однако доверенными не станут скрипты, chm-файлы и т.п., а также программы, превосходящие 40 МБ.

Очевидно, устанавливать через контекстное меню можно только гарантированно безопасные программы.

Обновление программ

Предположим, используется программа, которая имеет встроенную функцию обновления, например, браузер Firefox. Обычно отказ от обнаружения инсталляторов не мешает обновлению безопасных программ. Однако встречаются ситуации, когда в процедуре обновления участвуют неопознанные файлы — и они будут изолированы Auto-Sandbox.

Решение проблемы — в случаях, когда необходимо произвести обновление, запускать программу через пункт контекстного меню «Запустить как установщик». После обновления следует зайти в раздел «Рейтинг файлов» и перевести неопознанные файлы, появившиеся в результате обновления, в доверенные. Также желательно заново добавить в доверенные каталог программы.

В случае браузера Firefox желательно настроить его так, чтобы обновление происходило не автоматически, а с разрешения пользователя. Тогда при получении уведомления о выходе новой версии понадобится закрыть браузер, запустить его через контекстное меню, произвести обновление и снова закрыть.

Может показаться, что есть другое решение проблемы с обновлением: создать правило Auto-Sandbox, исключающее из изоляции программу-updater вместе с ее дочерними процессами. Однако обычно такие программы имеют статус доверенных инсталляторов, а для них не работают исключающие правила Auto-Sandbox.

Разрешение активности программы вне зависимости от рейтинга

Иногда требуется разрешить с запоминанием программе или группе программ разнообразную активность без занесения ее в доверенные. Причины этого могут быть разными:

- программа имеет большой размер, и поэтому на нее накладываются ограничения, несмотря на то что она занесена в доверенные;

- программа имеет признак инсталлятора, поэтому занесение в доверенные дало бы ей опасные привилегии;

- пользователь занимается программированием и часто создает новые исполняемые файлы.

Рассмотрим последний пример, для остальных настройка идентична:

- на вкладке «Рейтинг файлов» > «Группы файлов» создадим группу файлов «AllowedProgs» и добавим в нее каталог, где создаются новые программы (или путь к конкретной программе);

- на вкладке «Auto-Sandbox» создадим правило:

- действие: «Игнорировать»,

- цель: группа «AllowedProgs»,

- рейтинг: не задан,

- опция «Не применять выбранное действие к дочерним процессам» отмечена;

- на вкладке «Правила HIPS» добавим правило, назначающее группе «AllowedProgs» политику «Системное приложение»;

- расположим это правило в самом низу (ниже правила для группы «Все приложения»);

- добавим новое правило HIPS:

- в поле «Имя» впишем единственный символ

* - выберем вариант «Использовать собственный набор правил»;

- в пункте «Запуск приложения» нажмем «Изменить» и в открывшемся окне на вкладке «Разрешенные файлы» добавим группу «AllowedProgs»;

- нажмем «Ok» и поместим это правило внизу списка, между правилами для групп «Все приложения» и «AllowedProgs».

- в поле «Имя» впишем единственный символ

В дальнейшем, чтобы разрешить выполнение какой-либо неопознанной программы, будет достаточно добавить ее в группу «AllowedProgs».

Поясню смысл этой настройки: программы, занесенные в группу «AllowedProgs», получают права, близкие к правам обычных доверенных приложений. Но если пользователь что-то запрещает «обычным доверенным» — это будет запрещено и группе «AllowedProgs», как то: изменение защищенных файлов, использование службы BITS, DNS-запросы, слежение за клавиатурой, доступ к веб-камере, чтение каталогов с защищенными данными и т.п. Чтобы дать программе дополнительные разрешения, понадобится добавлять ее в несколько групп.

Если фаервол используется в «Безопасном режиме», то будет естественным также назначить группе «AllowedProgs» политику фаервола «Только исходящие».

Приведенный вариант настройки можно ужесточить. Так, безопаснее было бы заменить для группы «AllowedProgs» политику «Системное приложение» на «Разрешенное», а разрешения на запуск этой группы давать не шаблону *, а конкретным программам: проводнику, среде разработки и т.д.

Привилегированные временные файлы

Многие приложения для работы или обновления создают и запускают различные временные файлы. Зачастую для этих файлов приходится ослаблять защиту: или они оказываются неопознанными программами, или им требуется доступ в интернет, или они обращаются к каким-либо защищенным ресурсам и т.п. Однако наделять временные файлы особыми разрешениями опасно, так как на их месте легко может оказаться вредоносная программа. Чтобы компенсировать это послабление в защите, можно разрешить изменение и запуск таких файлов лишь избранным приложениям, запретив делать это группе «Все приложения».

Например, для обновления Java требуется доступ в интернет временно создаваемому загрузчику, имя и расположение которого соответствует шаблону %temp%\jre-*-windows-*.exe. Поэтому необходимо создать правило фаервола, указав в поле «Имя» этот шаблон и выбрав политику «Веб-браузер». Затем в правилах HIPS понадобится изменить правило для группы «Все приложения»: в пункте «Запуск приложения» нажать «Изменить» и добавить этот шаблон на вкладку «Заблокированные», аналогично поступить с пунктом «Защищенные файлы и папки». Наконец, понадобится создать правило HIPS для шаблона %PROGRAMFILES%*\Java\*.exe: в пункте «Запуск приложения» нажать «Изменить» и добавить строку %temp%\jre-*-windows-*.exe на вкладку «Разрешенные», аналогично для пункта «Защищенные файлы и папки».

Как видим, тонкая настройка разрешений для временных файлов — довольно кропотливая работа, грозящая запутыванием конфигурации и накоплением ошибок. Поэтому предложу более прозрачный и универсальный, хотя и менее безопасный вариант:

- на вкладке «Репутация файлов» > «Группы файлов» создать группы «SpecialTemp» и «ParentOfSpecialTemp»;

- на вкладке «Фаервол» > «Правила для приложений» назначить группе «SpecialTemp» политику «Только исходящие»;

- на вкладке «Защита+» > «Sandbox» > «Auto-Sandbox» создать правило:

- действие: «Игнорировать»,

- цель: группа «SpecialTemp»,

- включить опцию «Не применять выбранное действие к дочерним процессам»;

- на вкладке «HIPS» > «Правила HIPS»:

- назначить группе «SpecialTemp» политику «Системное приложение»;

- изменить правила группы «Все приложения»:

- в пункте «Запуск приложения» нажать «Изменить» и в открывшемся окне на вкладке «Заблокированные» добавить группу «SpecialTemp»,

- в пункте «Защищенные файлы и папки» нажать «Изменить» и в открывшемся окне на вкладке «Заблокированные» добавить группу «SpecialTemp»;

- создать правила для группы «ParentOfSpecialTemp»:

- выбрать вариант «Использовать собственный набор правил»,

- в пункте «Запуск приложения» нажать «Изменить» и в открывшемся окне на вкладке «Разрешенные» добавить группу «SpecialTemp»,

- в пункте «Защищенные файлы и папки» нажать «Изменить» и в открывшемся окне на вкладке «Разрешенные» добавить группу «SpecialTemp».

Теперь каждый раз, когда понадобится дать особые привилегии временному файлу, будем добавлять в группу «SpecialTemp» шаблон этого файла (например, %temp%\jre-*-windows-*.exe), а в группу «ParentOfSpecialTemp» — приложение, использующее этот файл (например, %PROGRAMFILES%*\Java\*.exe).

Иногда приведенных разрешений может не хватить. Например, на 64-битных ОС программа Process Explorer запускает временный файл, которому нужен доступ к памяти CIS. Тогда понадобится изменить правила HIPS для группы «COMODO Internet Security»: на вкладке «Настройка защиты» в пункте «Межпроцессный доступ к памяти» нажать «Изменить» и добавить в список группу «SpecialTemp». Разумеется, в группу «ParentOfSpecialTemp» понадобится добавить программу Process Explorer, а в группу «SpecialTemp» — строку %temp%\procexp64.exe.

Повторю, что данная настройка не так безопасна, как создание отдельных правил для каждого приложения и его набора временных файлов, но она существенно проще.

Проблема больших файлов

Если исполняемый файл не имеет подписи доверенного поставщика, и его размер превышает некоторую границу, то Auto-Sandbox и HIPS будут обрабатывать этот файл как неопознанный, даже если вручную занести его в доверенные. По умолчанию граница размера таких файлов равна 40 МБ. Она задается в поле «Максимальный размер файла» на вкладке «Антивирусный мониторинг».

Это значение может быть увеличено, но не уменьшено. Если антивирусный компонент не установлен, данную границу можно увеличить редактированием файла конфигурации:

- на вкладке «Конфигурация» выбрать активную конфигурацию и экспортировать в файл;

- открыть этот файл в текстовом редакторе и внести следующие изменения:

MaxScanFileSize="40"заменить, например, наMaxScanFileSize="60"MaxScanFileSizeOn="0"заменить наMaxScanFileSizeOn="1"

- измененный файл импортировать как новую конфигурацию с новым именем;

- сделать эту конфигурацию активной.

Однако увеличение значения «Максимальный размер файла» не влияет на поведение CIS в других ситуациях:

- неподписанные исполняемые файлы, которые создают программы с привилегиями установщиков, заносятся в доверенные, только если имеют размер меньше 40 МБ;

- правила Auto-Sandbox, основанные на хэше файлов, работают только для программ, меньших 40 МБ;

- правила Auto-Sandbox, основанные на происхождении файлов, работают только для программ, меньших 40 МБ;

- исполняемые файлы, имеющие размер больше 40 МБ, получают статус инсталлятора.

Таким образом, если увеличить значение «Максимальный размер файла» и занести в доверенные программу большого размера, то она не просто получит разрешения, а будет выполняться с привилегиями установщика. Эта ситуация опасна, поэтому рекомендуется не менять данную опцию: оставить исходное значение 40 МБ. Для запуска же программы большого размера следует сделать разрешения, основанные на путях: выполнить указанную выше настройку, добавив путь к этой программе в группу «AllowedProgs».

Впрочем, наличие привилегий установщика не несет особой опасности, если используется Auto-Sandbox, причем отключены опции «Обнаруживать программы, требующие повышенных привилегий» и «Доверять приложениям, установленным с помощью доверенных инсталляторов». В такой конфигурации можно увеличить значение «Максимальный размер файла» на вкладке «Антивирусный мониторинг».

Меры по защите от вирусов-шифровальщиков

В защите от повреждения пользовательских данных главное звено — привычки самого пользователя. Вне зависимости от антивирусной защиты, необходимо регулярно выполнять резервное копирование важных данных на разные устройства, а также в облачные хранилища.

Другой полезной привычкой будет использование отдельных дисков и каталогов для работы с данными, отдельных — для хранения. Например, для редактирования документа желательно поместить его на рабочий стол, а по завершении работы — скопировать в каталог для хранения. Такой подход позволяет посредством CIS эффективно защитить данные от повреждения.

Предположим, ценные пользовательские данные хранятся в каталогах Documents, Images и Projects, расположенных в корне диска D:. Для простоты рассмотрим конфигурацию, при которой изменение файлов в этих каталогах полностью разрешено одним программам и запрещено остальным; чтение данных запрещаться не будет. Порядок настройки:

- на вкладке «Рейтинг файлов» > «Группы файлов» создадим группу «DataStorage» и добавим в нее следующие строки:

D:\Documents\*D:\DocumentsD:\Images\*D:\ImagesD:\Projects\*D:\Projects

- на вкладке «Рейтинг файлов» > «Группы файлов» создадим группу «AccessToDataStorage» и добавим в нее программы, которым требуется доступ к хранилищу, например:

- файловый менеджер,

- архиватор,

- редактор текстовых файлов и др.;

- на вкладке «HIPS» > «Защищенные объекты» > «Защищенные файлы» добавим группу «DataStorage»;

- на вкладке «Правила HIPS» изменим правило для группы «Все приложения»:

- в пункте «Защищенные файлы и папки» нажмем «Изменить»,

- в открывшемся окне на вкладке «Заблокированные файлы и папки» добавим группу «DataStorage»;

- на вкладке «Правила HIPS» создадим правило для группы «AccessToDataStorage»:

- выберем вариант «Использовать собственный набор правил»,

- в пункте «Защищенные файлы и папки» нажмем «Изменить»,

- в открывшемся окне на вкладке «Разрешенные файлы и папки» добавим группу «DataStorage».

Естественно, можно добавлять в группу «DataStorage» любые необходимые шаблоны путей для защиты соответствующих данных от изменения. Чтобы разрешить какой-либо программе измененять эти данные, достаточно добавить ее в группу «AccessToDataStorage».

Данный метод не является панацеей, так как он не защищает, например, от низкоуровневого доступа программ к диску, кроме того, возможна ситуация, когда вредоносный код выполняется от имени программы, имеющей разрешения. Рекомендую дополнительно запретить посторонним программам прямой доступ к диску, как приведено в инструкции по защите данных от чтения.

Шаблон D:\Documents\* соответствует данным, находящимся внутри каталога Documents и его подкаталогов. Поэтому добавление одного этого шаблона в группу «DataStorage» не защитило бы от переименования каталога Documents и последующего повреждения данных. Занесение в группу «DataStorage» дополнительной строки D:\Documents запрещает переименование этого каталога.

Вместо использования дополнительных строк можно было просто удалить слэши перед звездочками, т.е. сделать состав группы «DataStorage» таким:

D:\Documents*D:\Images*D:\Projects*

Однако в этом случае защищенными станут не только каталоги Documents, Images и Projects, но и любые, пути которых начинаются аналогично: D:\Documents-Temp и т.п.

Можно было бы занести в группу «DataStorage» весь диск D:, но тогда возникнет опасность сбоя при обновлении Windows, так как при этой процедуре могут создаваться временные файлы на разных дисках.

Внимание! В случае съемного или виртуального диска нельзя указывать его букву в параметрах CIS. Например, для защиты каталога myPhotos в корне съемного диска K: следует включить в группу «DataStorage» шаблоны ?:\myPhotos\* и ?:\myPhotos (или один шаблон ?:\myPhotos*). При шаблоне K:\myPhotos* защита работать не будет.

Универсальный вариант, не зависящий ни от вида диска, ни от уровня вложенности каталогов, — занести в группу «DataStorage» шаблоны *WriteProtected\* и *WriteProtected. Тогда защищенными от изменений станут любые папки, имена которых содержат на конце слово «WriteProtected», например, «K:\Photos\My Family - WriteProtected».

Защита от утечки данных в обход фаервола

Защита от запуска интернет-браузера

Некоторые программы самовольно запускают браузер, открывая в нем определенные страницы. Это создает разного рода угрозы:

- утечка информации;

- загрузка вредоносных файлов;

- недостаток защиты из-за работы браузера с повышенными привилегиями (когда браузер запускается программой-установщиком);

- наконец, запуск браузера и доступ к его памяти является одним из стандартных методов обхода фаервола.

Чтобы разрешить запуск браузера лишь отдельным приложениям, удобно сначала сформировать группы, а затем создать правила. Для этого следует:

- открыть вкладку «Рейтинг файлов» > «Группы файлов»;

- создать группу «AllowedToRunBrowser» и добавить в нее все необходимые программы:

- файловый менеджер,

- почтовый клиент,

- сам браузер и средства его обновления,

- VirusTotal Uploader,

- программы из каталога Comodo и др.;

- создать группу «Browsers» и добавить в нее пути к браузерам (Можно воспользоваться стандартной группой «Веб-браузеры», отредактировав ее в соответствии со своей системой. Отмечу, что по умолчанию в ней отсутствуют стартеры портативных браузеров, наподобие FirefoxPortable.exe.);

- создать группу «AllowedToRunBrowser» и добавить в нее все необходимые программы:

- открыть вкладку «Правила HIPS»;

- изменить правила для группы «Все приложения»:

- в пункте «Запуск приложения» нажать «Изменить»,

- в открывшемся окне на вкладке «Заблокированные файлы» добавить группу «Browsers»;

- создать правила для группы «AllowedToRunBrowser»:

- выбрать «Использовать собственный набор правил»,

- в пункте «Запуск приложения» нажать «Изменить»,

- в открывшемся окне на вкладке «Разрешенные файлы» добавить группу «Browsers»;

- изменить правила для группы «Все приложения»:

Чтобы в дальнейшем разрешить запуск браузера какому-либо приложению, следует просто добавить его в группу «AllowedToRunBrowser».

Данную защиту нельзя назвать особенно эффективной, если запуск браузера разрешен проводнику. Стороннее приложение может использовать проводник в качестве посредника, чтобы запустить браузер и открыть определенный адрес. Однако жесткий запрет подобной активности повлечет заметные неудобства.

Защита от использования службы BITS

Одним из способов доступа к интернету в обход фаервола является использование службы Background Intelligent Transfer Service. Посредством этой службы можно получать и отправлять файлы, причем данные операции будут осуществляться системным процессом svchost.exe. Отключить службу BITS нельзя, так как она необходима для обновления системы и некоторых программ.

CIS защищает от нежелательного использования этой службы. В частности, она недоступна программам, выполняющимся в виртуальной среде.

Программе, выполняющейся в реальной среде, также можно запретить использование BITS, даже если она доверенная. Для этого следует в правилах HIPS запретить ей COM-интерфейс {4991D34B-80A1-4291-83B6-3328366B9097}

Можно поступить иначе: заблокировать этот COM-интерфейс группе «Все приложения»:

- на вкладке «Правила HIPS» изменить правила для группы «Все приложения»:

- в пункте «Защищенные COM-интерфейсы» нажать «Изменить»;

- в открывшемся окне открыть вкладку «Заблокированные COM-интерфейсы»;

- выбрать в контекстном меню «Добавить» > «COM-компоненты»;

- в появившемся окне в поле «Добавить новый элемент» вписать

{4991D34B-80A1-4291-83B6-3328366B9097} - нажать кнопку «+», затем «Ok».

В стандартной конфигурации «Proactive Security» запрет COM-интерфейса BITS группе «Все приложения», судя по экспериментам, не мешает обновлению системы. Однако понадобится время от времени просматривать журнал «События Защиты+» на предмет обращений к этому COM-интерфейсу. Если обнаружится, что он нужен для обновления какой-либо программы, то понадобится создать в HIPS правило, разрешающее данный COM-интерфейс этой программе.

Защита от DNS-запросов

Одним из методов кражи информации является отправка поддельного DNS-запроса. Шпионская программа может отправить такой запрос посредством системного интерфейса, даже если фаервол запрещает ей непосредственную сетевую активность.

Отправлять DNS-запросы могут даже программы, запущенные в виртуальной среде. Поэтому данный метод особенно опасен.

Проверяя защиту от DNS-запросов, нельзя полагаться на тест COMODO Leaktests. Данный тест выявляет уязвимость к DNS-запросам, только если разрешить ему непосредственные соединения на HTTP-порты. Если же заблокировать HTTP-соединения, то будет сообщено, будто данная уязвимость отсутствует. Но это опровергается, например, тестом DNStester.

Для защиты от отправки DNS-запросов откроем вкладку «HIPS» > «Правила HIPS» и изменим правила для группы «Все приложения»: в пункте «DNS-запросы» выберем действие «Блокировать». В результате отправка DNS-запросов будет запрещена как в рельной, так и в виртуальной среде.

Теперь, когда использование системного интерфейса DNS-запросов запрещено всем приложениям, имеет смысл добавить правила, разрешающие отдельным приложениям этот интерфейс. Но можно этого и не делать: обычно приложения самостоятельно отправляют DNS-запросы (исходящие соединения на порт 53), если системный интерфейс им недоступен. Такая активность легко контролируется с помощью фаервола.

Защита от межпроцессных взаимодействий, DNS-запросов и BITS

Ряд методов обхода защиты связан с доступом к памяти доверенных процессов и осуществлением вредоносной активности от их имени. Кроме того, вредоносный процесс может управлять доверенным через COM-интерфейсы или оконные сообщения.

Если вредоносная программа выполняется в виртуальной среде, то ей запрещается взаимодействие с процессами реальной среды: доступ к их памяти, отправка им оконных сообщений и др. Однако виртуализированные процессы могут взаимодействовать друг с другом. В частности, шпионская программа может внедриться в память веб-браузера, запущенного виртуально, и получить доступ в интернет.

Для защиты от обхода фаервола предлагаю выделить в одну группу приложения, которым требуется доступ в интернет. Этой группе разрешим сетевые соединения, DNS-запросы и использование BITS и защитим ее от межпроцессного доступа к памяти. Порядок настройки следующий:

- создать на вкладке «Рейтинг файлов» > «Группы файлов» группу «InternetProgs» и добавить в нее пути программ, которым разрешается выход в интернет;

- на вкладке «Фаервол» > «Правила для приложений» добавить правило, назначающее группе «InternetProgs» политику «Только исходящие»;

- на вкладке «HIPS» > «Группы HIPS» > «COM-группы» создать группу «BITS»;

- добавить в эту группу любой COM-класс и изменить его на строку

{4991D34B-80A1-4291-83B6-3328366B9097} - на вкладке «HIPS» > «Защищенные объекты» > «COM-интерфейсы» добавить в список группу «BITS»;

- на вкладке «HIPS» > «Правила HIPS» изменить правила для группы «Все приложения»:

- в пункте «Межпроцессный доступ к памяти» нажать «Изменить» и в открывшемся окне на вкладку «Заблокированные» добавить следующие группы:

- «COMODO Internet Security»,

- «Средства обновления Windows»,

- «Системные приложения Windows»,

- «InternetProgs»;

- в пункте «Защищенные COM-интерфейсы» нажать «Изменить» и в открывшемся окне на вкладку «Заблокированные» добавить группу «BITS»;

- в пункте «DNS-запросы» выбрать «Блокировать»;

- в пункте «Межпроцессный доступ к памяти» нажать «Изменить» и в открывшемся окне на вкладку «Заблокированные» добавить следующие группы:

- на вкладке «HIPS» > «Правила HIPS» создать правила для группы «InternetProgs»:

- в пункте «Межпроцессный доступ к памяти» нажать «Изменить» и в открывшемся окне на вкладку «Разрешенные» добавить группу «InternetProgs»;

- в пункте «Защищенные COM-интерфейсы» нажать «Изменить» и в открывшемся окне на вкладку «Разрешенные» добавить группу «BITS»;

- в пункте «DNS-запросы» выбрать «Разрешить».

В данной конфигурации всем программам из группы «InternetProgs» разрешаются любые исходящие соединения и запрещаются входящие. Однако какой-либо программе из этой группы может понадобиться иная сетевая политика, например, разрешение входящих соединений, или полная блокировка сетевой активности, или показ оповещений и т.д. В этом случае следует создать для этой программы правило на вкладке «Фаервол» > «Правила для приложений» и расположить его выше правила для группы «InternetProgs».

Для простоты в данной конфигурации всем интернет-приложениям разрешен доступ к памяти друг друга. Но можно усилить защиту для определенных программ. Например, защитим память веб-браузера от других интернет-приложений (это не предотвратит прямое считывание паролей из его памяти, но хотя бы запретит снятие дампа):

- на вкладке «HIPS» > «Правила HIPS» добавим правило для веб-браузера;

- выберем вариант «Использовать собственный набор правил»;

- откроем вкладку «Настройка защиты» (не «Права доступа»!);

- в пункте «Межпроцессный доступ к памяти» укажем состояние «Включена» и нажмем «Изменить»;

- в открывшемся окне исключений добавим группы:

- «COMODO Internet Security»,

- «Средства обновления Windows»,

- «Системные приложения Windows».

Разумеется, может возникнуть необходимость тех или иных послаблений в защите. Их трудно предугадать, необходимо анализировать журналы CIS по ситуации. Например, для печати страницы из веб-браузера может понадобиться доступ к его памяти программе %windir%\splwow64.exe и т.д.

Как сказано выше, помимо доступа к памяти интернет-приложений, возможен обход фаервола через оконные сообщения, COM-интерфейсы и др. Защита от оконных сообщений аналогична защите от межпроцессного доступа к памяти. Для обхода фаервола через COM-интерфейсы может использоваться Internet Explorer или другие интернет-программы, поддерживающие ActiveX. Соответственно, противодействие обходу — либо не открывать этим программам доступ в интернет, либо блокировать группе «Все приложения» COM-интерфейсы этих программ: InternetExplorer.Application.* и т.п.

Защита от клавиатурных и экранных шпионов

В стандартной конфигурации программы, запущенные как в реальной, так и в виртуальной среде, способны наблюдать за нажатиями клавиш, буфером обмена и изображением на мониторе (в случае виртуализации программа «видит» экран, если она активна).

От такого слежения за активностью пользователя можно защититься с помощью HIPS. Если в правилах HIPS программе запрещен ресурс «Монитор», то она не сможет получить изображение на экране. Если программе запрещен ресурс «Клавиатура», то ей блокируется наблюдение за нажатиями клавиш и буфером обмена, но останутся доступными обычные операции ввода с клавиатуры.

Программа, которой запрещена клавиатура, будет работать с буфером обмена, но ограниченно. Многие программы не смогут наблюдать за буфером обмена в фоновом режиме, хотя определенные методы позволяют это сделать. По моим наблюдениям, доступ программы к чтению содержимого буфера обмена пропадает после многократного к нему обращения; возможность же копировать данные из такой программы в буфер обмена сохраняется. Этим защита буфера обмена средствами HIPS отличается от подобной возможности в Auto-Sandbox: если приложение выполняется с уровнем изоляции «Ограниченное», виртуально или нет, то доступ к буферу обмена у него вообще отсутствует.

Дополнительный эффект от защиты клавиатуры — предотвращение симуляции клавиатурных нажатий. Симуляция клавиатуры особенно опасна тем, что позволяет обойти виртуальную среду и нанести вред реальной системе.

Имеет смысл запретить наблюдение за клавиатурой и монитором различным сомнительным программам, в частности, созданным в виртуальной среде:

- на вкладке «Рейтинг файлов» > «Группы файлов» создать группу «DoNotSpy» и добавить в нее сомнительные программы, а также каталог виртуальной среды и области общего доступа:

%SYSTEMDRIVE%\VTRoot\*%PROGRAMDATA%\Shared Space\*%USERPROFILE%\Downloads\*

- на вкладке «Правила HIPS» создать правило для группы «DoNotSpy»:

- выбрать вариант «Использовать собственный набор правил»;

- установить действие «Блокировать» в пунктах «Монитор» и «Клавиатура».

Другой вариант — настроить защиту по белому списку, т.е. запретить доступ к клавиатуре и монитору всем приложениям, за исключением лишь определенной группы:

- создать на вкладке «Рейтинг файлов» > «Группы файлов» группу «AllowedToSpy» и добавить в нее программы, которым необходим доступ к клавиатуре и монитору;

- на вкладке «Правила HIPS» создать правила для группы «AllowedToSpy»:

- выбрать вариант «Использовать собственный набор правил»;

- установить действие «Разрешить» в пунктах «Монитор» и «Клавиатура»;

- на вкладке «Правила HIPS» создать новое правило:

- в поле «Имя» вписать единственный символ

* - выбрать вариант «Использовать собственный набор правил»;

- установить действие «Блокировать» в пунктах «Монитор» и «Клавиатура»;

- нажать «Ok» и переместить это правило в самый низ списка.

- в поле «Имя» вписать единственный символ

В дальнейшем, чтобы дать какому-либо приложению доступ к клавиатуре и монитору, следует просто добавить его в группу «AllowedToSpy». Обычно эти разрешения нужны текстовым редакторам, офисным приложениям, браузерам, мессенджерам, различным клавиатурным утилитам, играм и т.д.

Контроль целостности программ

CIS проверяет файлы программ на предмет их рейтинга, и в случае подмены доверенного файла неопознанным происходит блокировка или изоляция его выполнения. Однако в особых случаях угрозу может представлять умышленная подмена доверенного файла даже другим доверенным. В версии CIS 8 появилась возможность защититься и от такой угрозы.

Предположим, необходимо запретить запуск файла C:\test\test.exe в случае любого его изменения. Последовательность настройки такова:

- на вкладке «Auto-Sandbox» включить использование этого компонента;

- добавить новое правило Auto-Sandbox:

- действие: «Блокировать»,

- кнопка «Обзор» > «Файлы» > указать

C:\test\test.exe, - остальные опции не задавать;

- добавить еще одно правило Auto-Sandbox, расположив его выше предыдущего:

- действие: «Игнорировать»,

- кнопка «Обзор» > «Хэш файла» > указать C:\test\test.exe,

- рейтинг не задавать,

- включить опцию «Не применять выбранное действие к дочерним процессам».

В результате будет разрешен запуск файлов, идентичных выбранному, причем любые другие файлы по указанному пути будут блокированы.

Следует учитывать ограничения этого метода:

- разрешение не будет работать, если целевой файл превосходит 40 МБ;

- блокировка измененного файла не будет работать при его запуске приложением, которое выполняется виртуально или с любым другим видом изоляции Auto-Sandbox;

- если какое-либо приложение имеет правило Auto-Sandbox, исключающее его из изоляции вместе с дочерними процессами, — то оно и его дочерние процессы смогут запустить измененный файл;

- если включено обнаружение инсталляторов, то доверенные инсталляторы и их дочерние процессы смогут запустить измененный файл.

Запрет доступа к веб-камере и другим устройствам

Можно привести два подхода к защите веб-камеры и других устройств от доступа к ним определенных программ, каждый со своими недостатками.

Защита устройства как файлового объекта

Первый подход — запрет конкретного устройства как файлового объекта. Например, ограничим доступ программ к веб-камере:

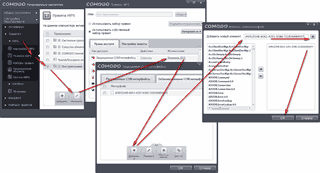

- в окне настройки CIS на вкладке «Рейтинг файлов» > «Группы файлов» создадим группы «Camera» и «AccessedToCamera»;

- занесем в группу «AccessedToCamera» программы, которым разрешается доступ к камере;

- на вкладке «HIPS» > «Защищенные объекты» > «Защищенные файлы» добавим в список группу «Camera»;

- на вкладке «Правила HIPS» изменим правило для группы «Все приложения»:

- в пункте «Защищенные файлы и папки» нажмем «Изменить»,

- в открывшемся окне на вкладке «Заблокированные файлы и папки» добавим группу «Camera»;

- на вкладке «Правила HIPS» создадим правило для группы «AccessedToCamera»:

- выберем вариант «Использовать собственный набор правил»,

- в пункте «Защищенные файлы и папки» нажмем «Изменить»,

- в открывшемся окне на вкладке «Разрешенные файлы и папки» добавим группу «Camera».

Теперь необходимо найти и указать идентификатор веб-камеры. Это можно сделать, например, с помощью режима обучения:

- на вкладке «Конфигурация» экспортировать активную конфигурацию в файл, затем импортировать эту конфигурацию под новым именем и активировать;

- на вкладке «HIPS» > «Защищенные объекты» > «Защищенные файлы» добавить в список любой файл и заменить путь к нему на 2 символа:

*|; - на вкладке «HIPS» установить «Режим обучения» и отключить опцию «Не показывать оповещения», нажать «Ok»;

- запустить программу, которая использует веб-камеру;

- открыть вкладку «Правила HIPS» (если она будет пуста, нажать «Отмена» и снова открыть через несколько секунд);

- окрыть правило для запускавшейся программы, в пункте «Защищенные файлы» нажать кнопку «Изменить»;

- в открывшемся окне на вкладке «Разрешенные файлы и папки» найти и скопировать путь к веб-камере (обычно это строка вида

\Device...vid_1234&pid_5678..., подобная «ИД оборудования» в окне «Диспетчер устройств» > «Устройства обработки изображений» > веб-камера > «Свойства» > «Сведения»); - на вкладке «Конфигурация» активировать прежнюю конфигурацию;

- на вкладке «Рейтинг файлов» > «Группы файлов» добавить в группу «Camera» любой файл и заменить путь к нему на найденное значение.

Недостатки описанного подхода:

- не блокируется аудиозапись;

- доступ к устройству не блокируется при запуске программы в виртуальной среде Comodo Sandbox.

Защита PnP-устройств блокировкой COM-интерфейса

Другой подход — запрет доступа к COM-интерфейсу. Такой запрет будет действовать на программы, запущенные как в реальной, так и в виртуальной среде. Его недостаток — блокироваться будет не только веб-камера, но и все устройства «Plug and Play». В частности, могут не работать некоторые медиаплееры, если заблокировать им доступ к веб-камере таким способом. Порядок настройки:

- на вкладке «HIPS» > «Группы HIPS» > «COM-группы» создать группу «PnP»;

- добавить в эту группу любой COM-класс и заменить его на строку

\RPC Control\plugplay; - на вкладке «HIPS» > «Защищенные объекты» > «COM-интерфейсы» добавить в список группу «PnP»;

- на вкладке «Рейтинг файлов» > «Группы файлов» создать группу «NoPnP» и добавить в нее программы, которым необходимо запретить доступ к соответствующим устройствам;

- на вкладке «Правила HIPS» добавить правило для группы «NoPnP»:

- выбрать вариант «Использовать собственный набор правил»;

- в пункте «Защищенные COM-интерфейсы» нажать «Изменить» и в открывшемся окне на вкладке «Заблокированные файлы» добавить группу «PnP».

Если требуется блокировать не только видео-, но и аудиозапись, добавим в группу «PnP» строку \RPC Control\Audio* (пользователи рекомендуют добавить также \RPC Control\ntsvcs). В этом случае разумно будет переименовать группу «PnP», например, в «PnP+Audio».

Отмечу, что программы, запущенные виртуально, могут беспрепятственно создавать файлы в виртуальной среде и запускать их. Поэтому, чтобы гарантированно заблокировать таким программам доступ к устройствам «Plug and Play», имеет смысл добавить в группу «NoPnP» не только сами эти программы, но и весь каталог VTRoot с содержимым виртуальной среды, а также области общего доступа. Например, для защиты веб-камеры и от программ, находящихся на рабочем столе, и от программ, создаваемых ими в виртуальной среде, состав группы «NoPnP» можно сделать таким:

%USERPROFILE%\Desktop\*%SYSTEMDRIVE%\VTRoot\*%PROGRAMDATA%\Shared Space\*%USERPROFILE%\Downloads\*

Имеет смысл использовать одновременно оба подхода: глобальный запрет веб-камеры как файлового объекта (исключая группу «AccessedToCamera») и запрет устройств «Plug and Play» для группы «NoPnP».

Защита данных от чтения

В предыдущих статьях уже объяснялось назначение вкладки «HIPS» > «Защищенные объекты» > «Папки с защищенными данными». Добавленные на эту вкладку каталоги в определенной мере защищаются от чтения: их содержимое скрывается от приложений, которые запущены в виртуальной среде, ограничены Auto-Sandbox или имеют в правилах HIPS запрет на прямой доступ к диску. Напомню проблемы и ограничения этой защиты:

- она действует только для каталогов на локальных дисках,

- ее можно обойти при наличии прав администратора,

- при работе в реальной среде с ограничениями HIPS запрещается лишь обзор содержимого каталогов, но не чтения файлов в них.

Полезно добавить в список «Папок с защищенными данными» какие-либо хранилища паролей, профиль основного интернет-браузера и т.п. Если необходимо добавить скрытый каталог, следует временно включить показ скрытых файлов в проводнике.

Приведу конфигурацию, в которой всем приложениям, кроме избранных, запрещается открывать папки с защищенными данными:

- создадим на вкладке «Рейтинг файлов» > «Группы файлов» группу «AccessedToDisk» и добавим в нее программы, которым разрешается чтение защищенных данных:

- файловый менеджер,

- интернет-браузер,

- программы для форматирования дисков, дефрагментации, восстановления удаленных данных, записи на DVD и др.;

- на вкладке «Правила HIPS» создадим правило для группы «AccessedToDisk»:

- выберем вариант «Использовать собственный набор правил»;

- в пункте «Диск» выберем действие «Разрешить»;

- на вкладке «Правила HIPS» создадим новое правило:

- в поле «Имя» впишем единственный символ

* - выберем вариант «Использовать собственный набор правил»;

- в пункте «Диск» выберем действие «Блокировать»;

- нажмем «Ok» и расположим это правило внизу, под правилом для группы «Все приложения».

- в поле «Имя» впишем единственный символ

Желательно время от времени просматривать журнал «События Защиты+» на предмет обращений программ к диску и при необходимости добавлять эти программы в группу «AccessedToDisk».

Совместное использование CIS и Sandboxie

Для виртуального запуска программ можно использовать не только песочницу Comodo Sandbox, но и утилиту Sandboxie. Эта утилита бесплатна и совместима с CIS. Однако ее совместное использование с CIS имеет некоторые особенности.

Конфликты между CIS и Sandboxie

Часть проблем связана с внедрением в процессы библиотек Comodo и решается настройкой Sandboxie: «Настройка песочницы» > «Доступ к ресурсам» > «Доступ к файлам» > «Блокировать доступ», нажать «Изменить/Добавить» и ввести строку *\guard??.dll. Также желательно включить в настройке HIPS опцию «Обнаруживать внедрение shell-кода» и добавить в список ее исключений каталог программы Sandboxie и каталог ее песочницы (обычно %PROGRAMFILES%\Sandboxie\* и c:\Sandbox\*).

Если CIS настроен на автоматическую виртуализацию неопознанных программ, то запуск таких программ в песочнице Sandboxie приведет к некорректной их работе, так как они будут виртуализироваться одновременно в двух песочницах.

Для старых версий Sandboxie (3.x) эта проблема решалась назначением программе %PROGRAMFILES%\Sandboxie\Start.exe правила Auto-Sandbox, требующего игнорировать ее вместе со всеми дочерними процессами. Однако для актуальных версий Sandboxie этот метод не пригоден: теперь для программ, выполняющихся в виртуальной среде Sandboxie, не работает наследование игнорирующего правила Auto-Sandbox.

Таким образом, желательно отказаться от автоматической виртуализации неопознанных программ в песочнице Comodo. При этом не обязательно полностью отказываться от Auto-Sandbox — можно лишь заменить виртуализацию ограничениями. Тогда неопознанные программы можно будет запускать в песочнице Sandboxie через контекстное меню, причем Auto-Sandbox не окажет на них никакого влияния (уведомления об изоляции этих программ будут ложными).

Другой способ устранить конфликт песочниц — исключить из Auto-Sandbox программы, которые находятся в каталоге песочницы Sandboxie. Для этого следует создать правило Auto-Sandbox, назначающее каталогу c:\Sandbox\* (или другому, в зависимости от настройки Sandboxie) действие «Игнорировать». Данный способ будет работать только для программ, помещенных в виртуальную среду Sandboxie. Запуск же неопознанных программ, расположенных в реальной среде, по-прежнему будет приводить к конфликту. Поэтому запускать неопознанные программы в песочнице Sandboxie понадобится следующим образом:

- через контекстное меню запустить проводник в песочнице Sandboxie,

- этим проводником скопировать куда-либо неопознанную программу,

- запустить неопознанную программу из ее нового местоположения.

Третий способ — сделать файлы и реестр песочницы Sandboxie областями общего доступа для виртуальной среды Comodo. Хотя этот способ и работает, есть сомнения в его надежности и безопасности: результат одновременной виртуализации в двух песочницах непредсказуем.

Ниже приводится порядок настройки с использованием комбинации перечисленных способов.

Ограниченность проактивной защиты

К сожалению, проактивная защита CIS лишь частично контролирует процессы, выполняющиеся в виртуальной среде Sandboxie. Ситуация с ними такая же, как с программами, исключенными из защиты от внедрения shell-кода (независимо от того, добавлены ли каталоги Sandboxie в исключения этой защиты).

В виртуальной среде Sandboxie не работает анализ командной строки, т.е. скрипты выполняются от имени своих интерпретаторов. HIPS не контролирует доступ виртуализированных в Sandboxie процессов к COM-интерфейсам, а также не контролирует доступ к системным объектам, представленным как файлы. В частности, по этим причинам не удастся заблокировать посредством HIPS доступ к веб-камере. Также возникает, например, угроза обхода фаервола через COM-интерфейсы. Кроме того, HIPS не контролирует доступ виртуализированных в Sandboxie процессов к системному интерфейсу DNS, что тоже грозит обходом фаервола.

Можно запретить доступ виртуализированных программ к определенным ресурсам настройкой Sandboxie. Например, использование веб-камеры блокируется добавлением записи \RPC Control\plugplay в раздел «Настройка песочницы» > «Доступ к ресурсам» > «Доступ к IPC» > «Заблокировать доступ».

При этом защита от изменения файлов и реестра работает, однако в ней мало смысла, так как изменения затрагивают лишь виртуальную среду Sandboxie. Также контролируется доступ к диску: пресекается чтение папок с защищенными данными. Контролируется слежение за клавиатурой, межпроцессный доступ к памяти, отправка оконных сообщений — однако Sandboxie и без того разрешает такие взаимодействия лишь между виртуализированными процессами и запрещает доступ к процессам реальной среды.

Добавлю также предостережение насчет привилегий установщиков: доверенные установщики получат эти привилегии даже при выполнении в виртуальной среде Sandboxie, поэтому созданные ими программы автоматически станут доверенными. Несмотря на то, что эти программы уничтожатся при очистке песочницы, их хеши останутся в списке доверенных, и CIS не защитит от данных программ, если они встретятся в дальнейшем. Для предотвращения этого следует отключить опцию «Доверять приложениям, установленным с помощью доверенных инсталляторов» на вкладке «Настройка репутации файлов».

Настройка CIS для использования Sandboxie

Чтобы при использовании Sandboxie устранить конфликты и минимизировать оповещения, можно настроить CIS следующим образом:

- на вкладке «Репутация файлов» > «Группы файлов» создать группы «Sandboxie» и «SandboxieFolder»;

- в группу «Sandboxie» занести строку все компоненты Sandboxie или просто каталог

%PROGRAMFILES%\Sandboxie\*; - в группу «SandboxieFolder» занести каталог песочницы Sandboxie (обычно

c:\Sandbox\*); - на вкладке «Защита+» > «HIPS» > «Группы HIPS» > «Группы реестра» создать группу «SandboxieReg»;

- занести в эту группу шаблон записей виртуального реестра Sandboxie (обычно

HKEY_USERS\Sandbox_*); - открыть вкладку «Sandbox» > «Настройка Sandbox»:

- включить опцию «Не виртуализировать доступ к указанным файлам и папкам»,

- нажать на соответствующую ссылку и в открывшемся окне добавить в список группу «SandboxieFolder»,

- включить опцию «Не виртуализировать доступ к указанным ключам и значениям реестра»,

- нажать на соответствующую ссылку и и в открывшемся окне добавить в список группу «SandboxieReg»;

- на вкладке «Sandbox» > «Auto-Sandbox» создать правило:

- действие: «Запустить с ограничениями»,

- цель: группа «SandboxieFolder»,

- уровень: «Недоверенное»,

- размер памяти: 1 МБ;

- на вкладке «Настройка HIPS» включить опцию «Обнаруживать внедрение shell-кода», нажать «Исключения» и в открывшемся окне добавить группы «Sandboxie» и «SandboxieFolder»;

- открыть вкладку «HIPS» > «Правила HIPS»,

- назначить группе «Sandboxie» набор правил «Системное приложение»;

- создать правило для группы «SandboxieFolder»:

- выбрать пункт «Использовать собственный набор правил» > «Копировать из» > набор «Системное приложение»,

- в пункте «Защищенные ключи реестра» указать действие «Блокировать», нажать «Изменить» и добавить на вкладку «Разрешенные» группу «SandboxieReg»,

- в пункте «Защищенные файлы и папки» указать действие «Блокировать», нажать «Изменить» и добавить на вкладку «Разрешенные» группу «SandboxieFolder»,

- переместить это правило в самый низ списка правил HIPS;

- изменить правила для группы «Все приложения»:

- в пункте «Запуск приложения» нажать «Изменить» и добавить на вкладку «Разрешенные» группу «SandboxieFolder»;

- в пункте «Защищенные файлы и папки» нажать «Изменить» и добавить на вкладку «Разрешенные» группу «SandboxieFolder»;

- в пункте «Защищенные ключи реестра» нажать «Изменить» и добавить на вкладку «Разрешенные» группу «SandboxieReg»;

- на вкладке «Фаервол» > «Правила для приложений» создать правило для группы «SandboxieFolder»: выбрать пункт «Использовать собственный набор правил» > «Добавить»:

- действие: «Блокировать» (или «Спросить»),

- протокол: IP,

- направление: «Исходящие или входящие».

В программе Sandboxie понадобится открыть «Настройку песочницы» > «Доступ к ресурсам» > «Доступ к файлам» > «Блокировать доступ», нажать «Изменить/Добавить» и ввести строку *\guard??.dll.

В этой конфигурации основной контроль над программами, расположенными в песочнице, возлагается на Sandboxie. Лишь в качестве небольшой подстраховки на случай, если Sandboxie не сработает, этим программам запрещается изменение файлов и реестра за ее пределами, а также на них накладываются ограничения Auto-Sandbox.

Подавление привилегий доверенных инсталляторов

Как говорилось выше, предлагаемый подход к использованию CIS основан на отказе от привилегий установщиков. Однако он может оказаться неприемлемым для некоторых пользователей: например, если пользователь желает вручную контролировать неопознанные приложения посредством HIPS, а не изолировать автоматически в Auto-Sandbox, или по какой-либо другой причине. Наличие привилегий у доверенных инсталляторов в любом случае угрожает безопасности, но наиболее серьезная проблема возникает при использовании прикладных программ со статусом установщика: Skype 7.7, Opera 29.0 и других. Предложу решение этой проблемы: снятие привилегий установщика с отдельных программ (такая возможность появилась в версии CIS 8.2). Тем, кто отключает привилегии всем установщикам, эти манипуляции выполнять не требуется.

Прежде всего следует выяснить, какие из используемых прикладных программ являются доверенными инсталляторами; это делается посредством списка активных процесов. Предположим, таковым оказался файл Opera.exe. Следует открыть вкладку «Рейтинг файлов» > «Список файлов» и добавить на нее этот файл с указанием рейтинга «Неопознанный» (независимо от того, присутствует ли файл в списке).

Если размер данного файла превышает 40 МБ, то следует открыть вкладку «Антивирусный мониторинг» и указать большее значение в поле «Максимальный размер файла». Например, файл Opera.exe (версии 29.0) имеет размер 53 МБ, поэтому в поле «Максимальный размер файла» указываем 55 МБ.

Дальнейшие действия повторяют приведенную выше инструкцию по разрешению активности неопознанной программы. Т.е. следует создать группу «AllowedProgs», добавить в нее файл Opera.exe и задать все перечисленные разрешения.

В результате будет предотвращен бесконтрольный запуск браузером неопознанных программ и добавление загруженных файлов в доверенные.

При обновлении браузера понадобится заново проверить его на предмет привилегий установщика и, если необходимо, повторить описанную процедуру.

Предложу еще один способ снятия с программы статуса установщика: просто переименовать ее в OperaPortable.exe, FirefoxPortable.exe, GoogleChromePortable.exe, MaxthonPortable.exe или IronPortable.exe. В версии CIS 8.2 (только в ней!) файлы с такими именами не получают статус установщика (однако превосходящие 40 МБ — получают). Разумеется, данный способ неприемлем, если переименование приводит к некорректной работе программы. Но в ряде случаев можно им воспользоваться. Например, архиватор 7-ZipPortable имеет привилегии установщика (если распаковать им архив с вирусами, то вирусы станут доверенными). Переименуем файл 7-ZipPortable.exe в OperaPortable.exe — и угроза устранена.

Контроль репутации через оповещения HIPS

Контроль репутации посредством Auto-Sandbox имеет серьезный недостаток: невозможно предотвратить изоляцию (т.е. виртуализацию, ограничение или блокировку) программ в момент их запуска. Например, во время использования какого-либо приложения может изолироваться его неопознанный компонент, что приведет к некорректной работе всего приложения. Во избежание этого желательно, чтобы CIS отображал оповещение о попытке запуска неопознанной программы и поступал с этой программой на основании ответа пользователя. Такого поведения можно добиться, только если использовать для контроля репутации HIPS, а не Auto-Sandbox.

К сожалению, HIPS не контролирует репутацию дочерних процессов доверенных установщиков. Частично проблему можно решить, снимая привилегии установщиков с отдельных программ, но эта мера не поможет в случае целенаправленных действий злоумышленника.

Настройка

При данной конфигурации неопознанные программы не будут изолироваться в Auto-Sandbox, лишь HIPS будет контролировать их запуск и активность.

Отказ от Auto-Sandbox неизбежно снижает контроль над доверенными установщиками. Но, по крайней мере, можно отключить доверие к созданным ими файлам.

По умолчанию HIPS почти не защищает целостность пользовательских данных, поэтому понадобится занести в список защищенных файлов их шаблоны, например, все файлы на определенном диске (шаблон D:\*) или на всех дисках (шаблон ?:\*). Для удобства можно объединить различные шаблоны пользовательских данных в группу «Content».

Для принятия решения, как поступать с неизвестными файлами, можно воспользоваться сервисом VirusTotal. Поэтому желательно установить программу VirusTotal Uploader или ее аналог. Понадобится в правилах фаервола разрешить ей выход в Интернет, а в настройке антивируса дать доступ к заблокированным файлам.

Если HIPS оповестит о попытке запуска неопознанной программы, пользователь должен будет принять решение за то время, пока оповещение держится на экране. Целесообразно увеличить время показа оповещений до максимума.

Когда пользователь сочтет неопознанную программу безопасной и запустит ее, понадобится добавить ее в доверенные. Это можно сделать через окно расширенной настройки, но тогда разорвутся интернет-соединения. Предпочтительнее добавлять программы в доверенные через список активных процессов. Однако пользователь не успеет этого сделать, если программа мгновенно завершит свою работу. Чтобы этого не произошло, можно «задержать» программу оповещением HIPS. Для этого понадобится добавить в список защищеных специальную группу «FirstQueries», к объектам которой обращается большинство программ. При этом имеет смысл разрешить доступ к этой группе в предустановленных наборах правил.

Чтобы обеспечить быстрый доступ к списку активных процессов, желательно вынести кнопку его вызова в панель главного окна. Тогда этот список будет открываться через главное окно, через виджет или через меню «Пуск». Кроме того, можно воспользоваться командой cis.exe --procViewUI, чтобы открывать этот список ярлыком, сочетанием клавиш и т.п.

Итак, вся последовательность настройки:

- активировать конфигурацию «Proactive Security»;

- установить программу VirusTotal Uploader, добавить ее в доверенные;

- на вкладке «Фаервол» > «Правила для приложений» назначить этой программе политику «Веб-браузер»;

- добавить эту программу на вкладку «Антивирус» > «Исключения» > «Исключенные приложения»;

- на вкладке «Auto-Sandbox» отключить использование этого компонента (или отключить только правило, предписывающее изолировать все неопознанные программы);

- на вкладке «Настройка HIPS»:

- включить HIPS в «Безопасном режиме»,

- отключить опцию «Не показывать оповещения»,

- задать время показа оповещений: 999 с;

- на вкладке «Репутация файлов» > «Настройка» отключить опцию «Доверять приложениям, установленным с помощью доверенных установщиков»;

- на вкладке «Репутация файлов» > «Группы файлов» создать группы «FirstQueries» и «Content»;

- добавить в группу «FirstQueries» любые два файла и заменить пути строками:

\Device\KsecDD\Device\MountPointManager

- добавить в группу «Content» строку

?:\*|(или добавить в группу конкретные каталоги с пользовательскими файлами); - на вкладке «HIPS» > «Защищенные объекты» > «Защищенные файлы» добавить в список группы «FirstQueries» и «Content»;

- на вкладке «HIPS» > «Наборы правил» изменить наборы «Изолированное приложение»:

- в пункте «Защищенные файлы и папки» нажать «Изменить»,

- в открывшемся окне на вкладке «Разрешенные» добавить группу «FirstQueries»;

- аналогично изменить набор «Ограниченное приложение»;

- открыть главное окно > «Задачи» > «Задачи Sandbox» и через контекстное меню добавить кнопку «Активные процессы» на панель.

Использование

Предлагаю принимать решение о неопознанных файлах в следующем порядке:

- когда появится оповещение о попытке запуска неопознанного файла, не отвечать на него;

- запустить программу VirusTotal Uploader;

- найти неопознанный файл в ее списке процессов, нажать «Upload process executable» и дождаться результатов;

- если файл, скорее всего, безопасен (он известен давно и ведущие антивирусы не признают его вредоносным):

- в оповещении отключить опцию «Запомнить мой выбор»;

- нажать «Разрешить»;

- когда появится оповещение об активности данного файла, не отвечать на него;

- через главное окно CIS открыть «Список активных процессов»;

- найти данный файл в списке процессов и добавить в доверенные через контекстное меню;

- в оповещении нажать «Разрешить» (при отключенной опции «Запомнить мой выбор»);

- если файл является подозрительным:

- в оповещении отключить опцию «Запомнить мой выбор»;

- нажать «Блокировать» > «Только заблокировать» (не «Заблокировать и завершить выполнение»!);

- если, несмотря на подозрения, файл необходимо запустить в реальной среде:

- в оповещении отключить опцию «Запомнить мой выбор»;

- нажать «Разрешить»;

- в оповещении об активности данного файла нажать «Обработать как» > «Изолированное приложение».

Разумеется, в последнем случае вместо варианта «Изолированное приложение» можно выбрать «Ограниченное» или же принимать решение по каждому отдельному действию, выбирая между вариантами «Разрешить» и «Только заблокировать». Кроме того, через контекстное меню проводника можно запустить сомнительную программу в виртуальной среде.

Способы использования HIPS в «Параноидальном режиме»

Отмечу, что «Параноидальный» режим HIPS не рекомендуется к использованию, так как он создает лишь иллюзию полного контроля над программами и при этом является довольно трудным. Грубо говоря, этот режим нужен только для одного — чтобы контролировать через оповещения активность доверенных приложений. Если же требуется лишь запретить какую-либо активность без показа оповещений — для этого пригоден и обычный «Безопасный режим».

Контроль доверенных программ и изоляция неопознанных

Можно использовать одновременно HIPS в «Параноидальном режиме» и Auto-Sandbox с набором правил наподобие предустановленного в конфигурации «Proactive Security». В этом случае Auto-Sandbox будет изолировать неопознанные программы, а HIPS — контролировать активность большинства доверенных.

Поскольку по умолчанию HIPS недостаточно защищает целостность пользовательских данных, понадобится добавить содержащие их каталоги/диски на вкладку «Защищенные объекты» > «Защищенные файлы». Вместо конкретных каталогов можно добавить шаблон любого локального файла ?:\*|.

Чтобы избежать чрезмерного количества оповещений, следует временно включить HIPS в «Режиме обучения», поработать с установленными программами и пару раз выполнить перезагрузку компьютера, затем откорректировать создавшиеся правила (если список правил окажется пустым — закрыть окно настройки кнопкой «Отмена» и открыть заново) и переключить HIPS в «Параноидальный режим».

В «Режиме обучения» сыграет роль символ | на конце универсального шаблона локальных файлов ?:\*|. Благодаря этому символу автоматически созданные правила будут детальными: в них зафиксируется доступ программ к каждому отдельному файлу. Поэтому перед переключением в «Параноидальный режим» необходимо откорректировать созданные правила: в каждом из них раскрыть пункт «Защищенные файлы и папки» и заменить записи об отдельных файлах более универсальными шаблонами (например, строку D:\Docs\Doc1.doc изменить на D:\Docs\* и т.д.).

Обычно «Параноидальный режим» используют с целью полного контроля над программами, независимо их от репутации. Однако в действительности этот режим опирается на репутацию: если какая-либо доверенная программа имеет признак установщика, то ни она, ни ее дочерние процессы не будут контролироваться оповещениями HIPS.

Максимальный контроль доверенных программ без изоляции неопознанных