Зеленая галочка в приложении Безопасность Windows традиционно считается пользователями признаком полной защищенности компьютера. Встроенные характеристики защиты операционной системы действительно охватывают широкий спектр угроз, однако большинство традиционных антивирусных решений ориентированы преимущественно на обнаружение активного вредоносного ПО. Глубокий аудит системы показал, что со временем в Windows накапливаются забытые службы, бесхозные ключи реестра, остаточные записи в автозагрузке и избыточные политики выполнения, которые негативно влияют на производительность и общую защищенность.

В ходе детальной проверки выяснилось, что программное обеспечение, которое давно не используется, может сохранять активность, прослушивать сетевые порты и удерживать высокие привилегии доступа. Этот процесс наглядно демонстрирует, как изменяется состояние компьютера в процессе эксплуатации и почему для поддержания безопасности требуется ручное вмешательство.

Анализ скрытых точек автозагрузки через Autoruns

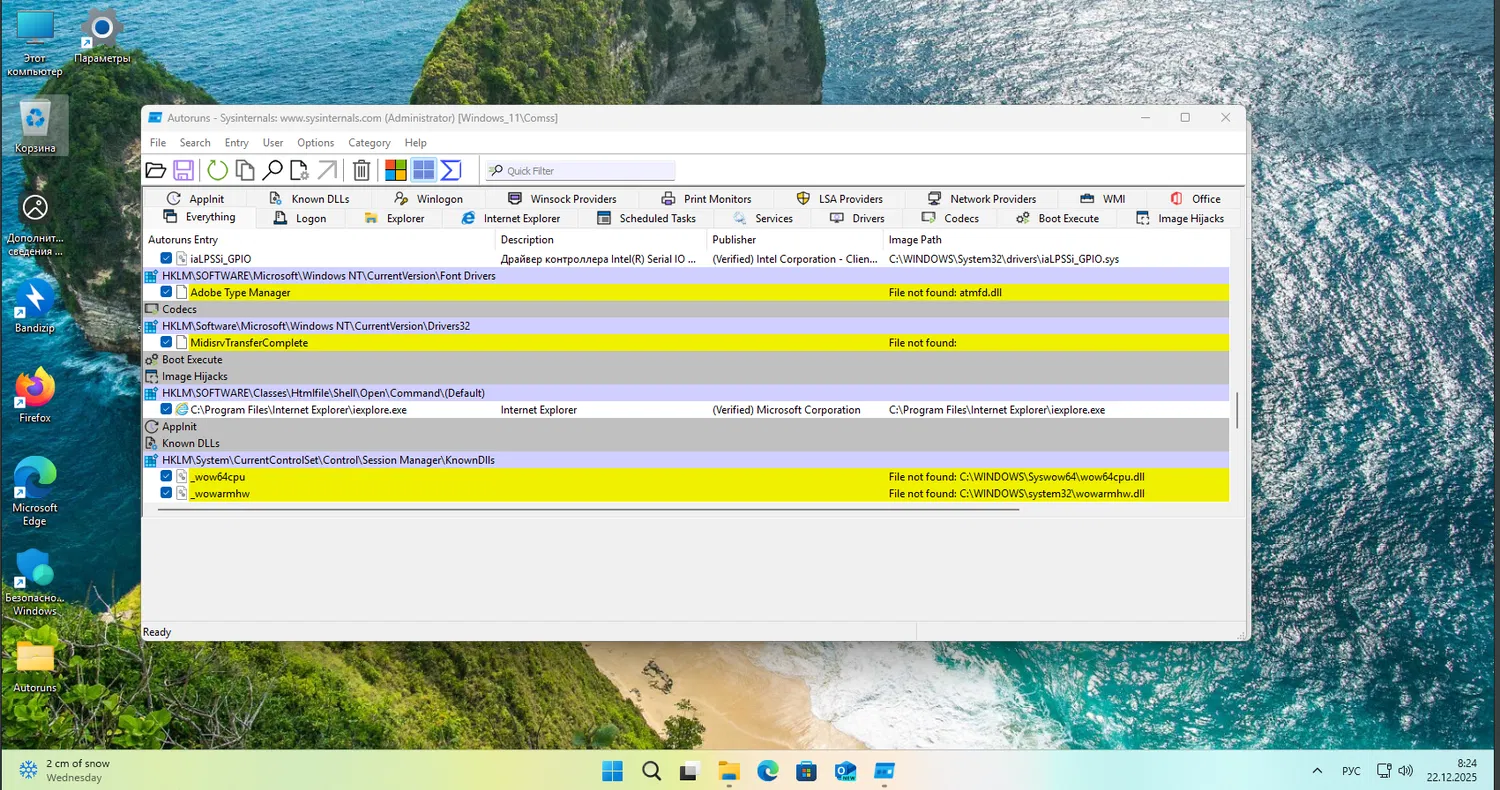

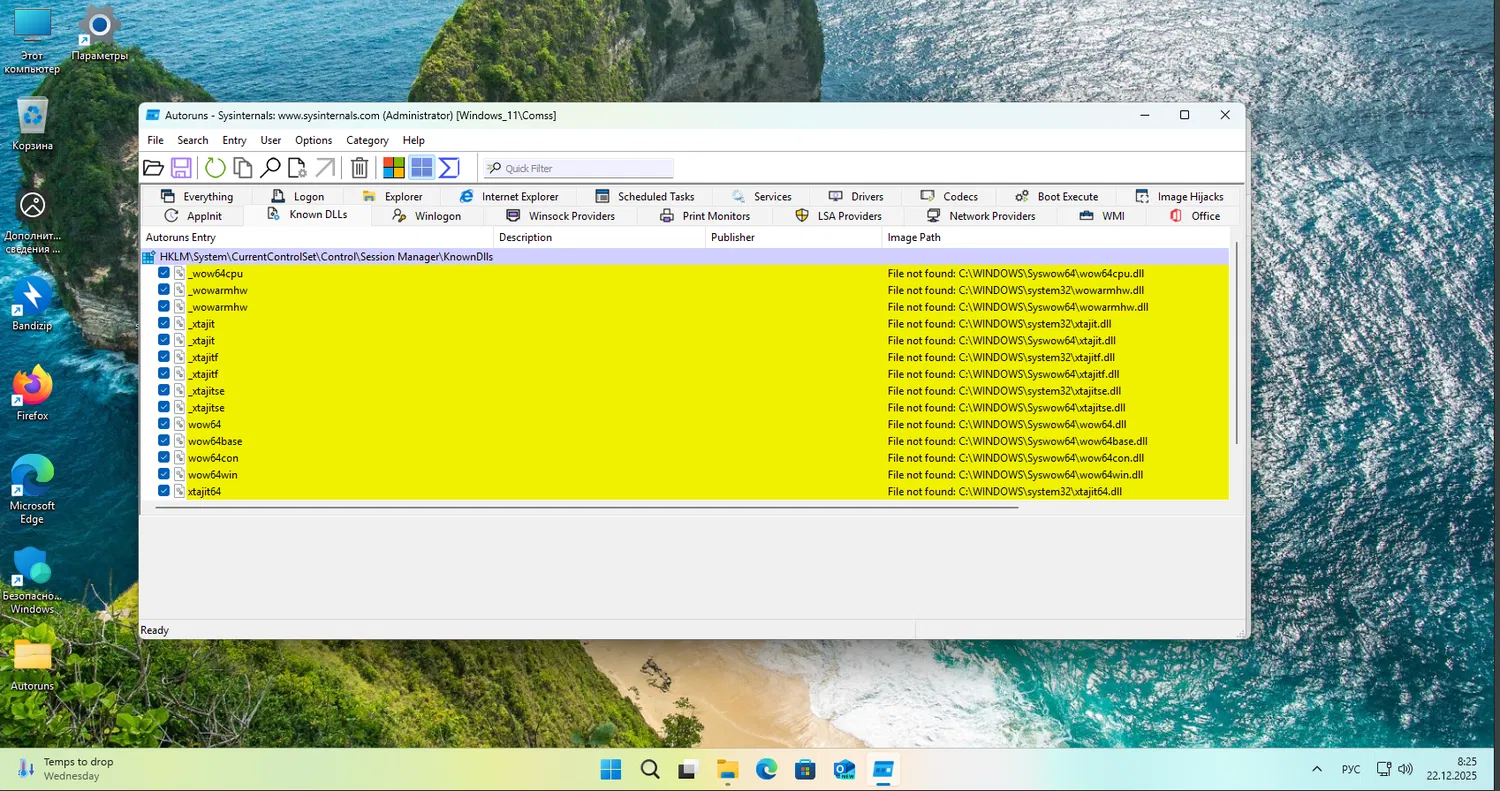

Стандартный Диспетчер задач позволяет увидеть лишь часть процессов, запускаемых при старте системы. Для более глубокого анализа была использована утилита Autoruns из пакета Sysinternals Suite, которая мгновенно выявила сотни расположений в реестре и системных перехватчиков. Инструмент подсветил желтым пункты с пометкой File not found - это записи реестра, указывающие на файлы, удаленные несколько лет назад.

Несмотря на неактивность подобных элементов, они представляют собой остаточные связи, которые в определенных условиях могут быть использованы сторонним ПО. Утилиты, которыми пользователь давно не пользуется, оставляют открытыми своего рода двери, которые операционная система продолжает считать доверенными при каждой загрузке. Очистка таких записей помогает стабилизировать работу Windows и исключить лишние точки входа.

Контроль сторонних служб и системного доверия

Системные службы Windows функционируют непрерывно, даже если пользователь не выполнил вход в учетную запись. Часто они работают с правами SYSTEM. Проверка выявила множество процессов, связанных с программным обеспечением, которое считалось удаленным, и оборудованием, которое более не принадлежит владельцу ПК.

Для анализа служб использовались стандартная оснастка msconfig и приложение Службы. Был обнаружен активный процесс Update Helper для периферийного устройства, не использовавшегося годами. Данная служба ежечасно проверяла наличие обновлений, обладая административными полномочиями. Хотя сама по себе она не являлась вредоносной, постоянная работа с повышенными привилегиями неоправданно расходовала системные ресурсы. В рамках аудита тип запуска подобных служб был изменен на Вручную, что заставляет их активироваться только при реальной необходимости.

Выявление скрытых триггеров в Планировщике задач

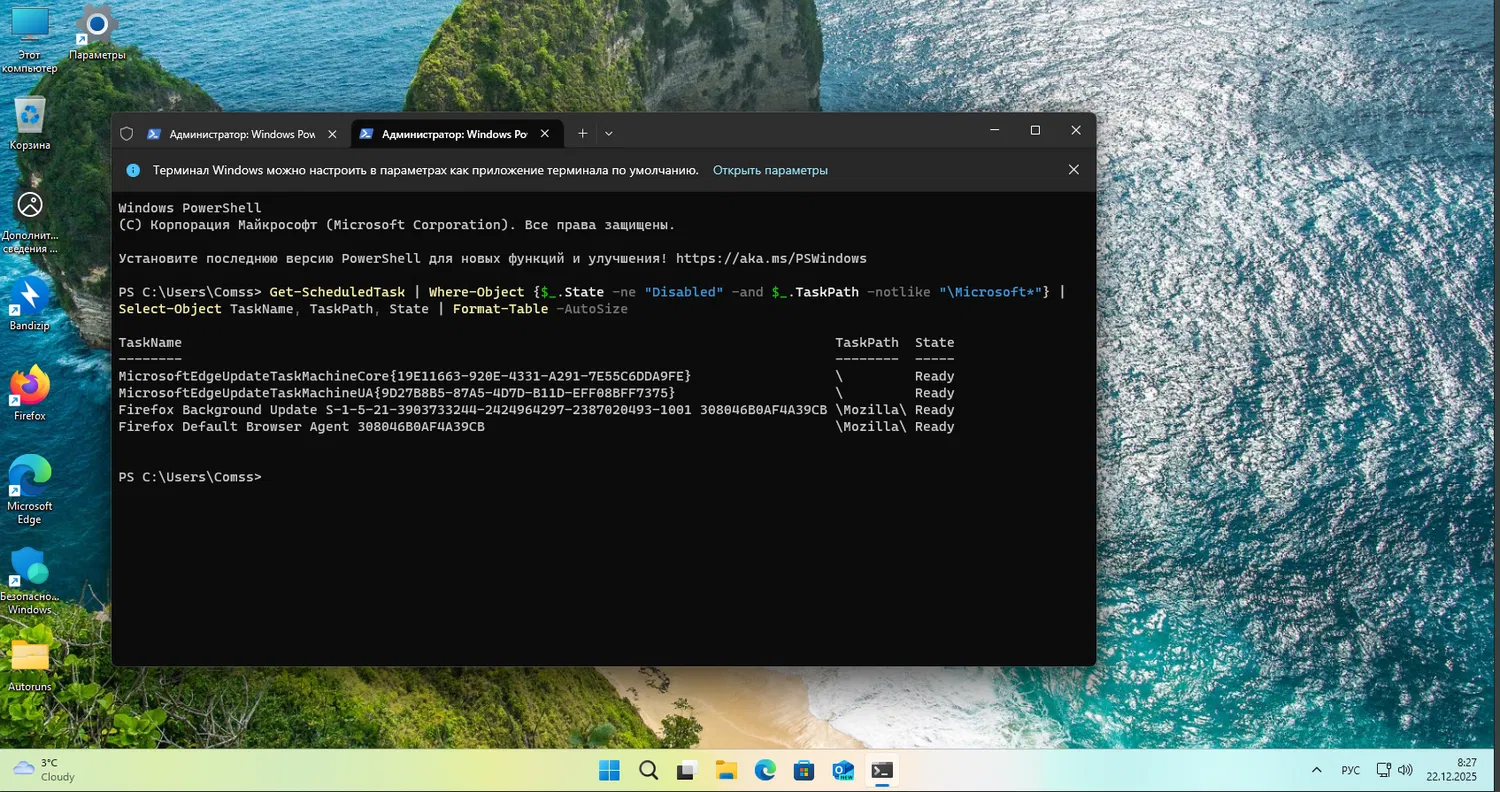

Запланированные задачи Windows часто остаются вне поля зрения пользователей из-за сложного интерфейса штатного Планировщика. Использование PowerShell позволило получить четкий и структурированный список всех активных задач. Для этого применялась команда:

Get-ScheduledTask | Where-Object {$_.State -ne "Disabled" -and $_.TaskPath -notlike "\Microsoft*"} | Select-Object TaskName, TaskPath, State | Format-Table -AutoSize

Проверка выявила задачи, созданные браузерами, инструментами телеметрии и игровыми лаунчерами, которые продолжали функционировать после закрытия основных приложений. Некоторые из них запускались при разблокировке рабочей станции или переходе системы в режим ожидания. Удаление неактуальных задач позволило минимизировать автоматизированную фоновую активность, о которой пользователь не был осведомлен.

Мониторинг сетевых портов и сетевых прослушивателей

Определенные приложения в системе ожидают входящий трафик, что можно отследить с помощью команды netstat -abno. Проверка показала наличие активных портов, связанных с утилитами для периферии и медиа-приложениями. Анализ адресов 127.0.0.1 (Localhost) и 0.0.0.0 (любой IPv4) помог определить уровень экспозиции системы. Если порт открыт на 0.0.0.0, приложение доступно для любого устройства в локальной сети, что повышает риски при наличии уязвимостей в устаревшем ПО.

Сопоставление идентификаторов процессов (PID) с конкретными программами через PowerShell подтвердило наличие локальных веб-серверов, созданных вспомогательным софтом. Закрытие ненужных приложений и ревизия правил брандмауэра Безопасность Windows позволили удалить исключения для старых игр и программ, которые могли бы обходить защиту.

Управление привилегиями и политиками выполнения

Финальным этапом аудита стала проверка прав доступа. Установщики программ часто получают административные полномочия, которые Windows редко отзывает в автоматическом режиме. Было обнаружено, что политика выполнения PowerShell была изменена сторонними приложениями на Bypass, что снижает уровень безопасности системы.

С помощью утилиты ShellExView были проверены расширения оболочки, где обнаружились активные процессы облачных хранилищ, которыми пользователь давно не пользуется. В качестве мер по усилению защиты политика выполнения была возвращена в состояние RemoteSigned, а с некритичных файлов сняты административные флаги.

Проведенный аудит доказывает, что реальная безопасность системы заключается не только в отсутствии вирусов, но и в осознанном управлении доверенным программным обеспечением. Понимание того, какие приложения обладают властью в системе, является необходимым дополнением к стандартным характеристикам защиты Windows.

Последние статьи #Microsoft

• NVIDIA связывает проблемы в играх с обновлением Windows 11

• Windows 11 Build 28020.1546 (Canary): Обновление KB5074176 для Windows 11, версия 26H1

• Microsoft интегрирует Sysmon напрямую в Windows 11 и Windows Server 2025

• Microsoft планирует добавить верхнюю панель меню в Windows 11 через PowerToys

• Обновление KB5074177 (Build 26220.7752) для Windows 11, версия 25H2 (Beta)

• Обновление KB5074178 (Build 26300.7733) для Windows 11, версия 25H2 (Dev)