Microsoft поделилась временным исправлением уязвимости нулевого дня (SeriousSAM, HiveNightmare, CVE-2021-36934) в Windows 10 и Windows 11, которая может позволить злоумышленникам получить права администратора в уязвимых системах и выполнить произвольный код с привилегиями SYSTEM.

Ошибка локального повышения привилегий в недавно выпущенных версиях Windows позволяет пользователям с низкими привилегиями получать доступ к конфиденциальным файлам базы данных реестра.

Уязвимы все версии Windows 10, выпущенные с 2018 года, а также Windows 11

Брешь в системе безопасности, публично раскрытая исследователем безопасности Йонасом Ликкегаардом (Jonas Lykkegaard) , опубликованная в Twitter и еще не получившая официального исправления, теперь отслеживается Microsoft как уязвимость CVE-2021-36934.

«Уязвимость, связанная с повышением привилегий, существует из-за чрезмерно разрешающих списков контроля доступа (ACL) для нескольких системных файлов, включая базу данных Security Accounts Manager (SAM)», - поясняет Microsoft в сообщении по безопасности, опубликованном во вторник вечером.

«Затем злоумышленник может устанавливать программы; просматривать, изменять или удалять данные; или создавать новые учетные записи с полными правами пользователя. Для того, чтобы воспользоваться этой уязвимостью злоумышленник должен иметь возможность выполнить код в системе жертвы».

Как далее сообщили в компании Microsoft, данная уязвимость «нулевого дня» затрагивает все выпуски Windows с октября 2018 года, начиная с Windows 10 версии 1809.

Исследовать безопасности также обнаружил, что Windows 11, находящаяся на этапе инсайдерского тестирования, также уязвима.

Исправление уязвимости «нулевого дня» SeriousSAM (HiveNightmare, CVE-2021-36934)

Базы данных, открытые для несанкционированного доступа пользователей из-за этой уязвимости - SYSTEM, SECURITY, SAM, DEFAULT, и SOFTWARE, расположены в папке C:\Windows\system32\config.

Разработчик Mimikatz - приложения с открытым исходным кодов, позвляющее пользователям просматривать и сохранять учетные данные аутентификации, Бенджамин Делпи сообщил порталу BleepingComputer, что злоумышленник может легко воспользоваться неверными правами доступа к файлу, чтобы украсть NTLM-хешированный пароль учетной записи с повышенными правами и получить более высокие привилегии с помощью атаки pass-the-hash.

Хотя злоумышленники не могут напрямую получить доступ к базам данных из-за нарушений доступа, вызванных файлами, всегда используемыми ОС, они могут получить к ним доступ через теневые копии томов.

Microsoft рекомендует ограничить доступ к проблемной папке и удалить теневые копии службы теневого копирования томов (VSS), чтобы смягчить данную проблему.

Имейте ввиду!

Пользователи должны знать, что удаление теневых копий из их систем может повлиять на операции восстановления системы и файлов, такие как восстановление данных с помощью сторонних приложений для резервного копирования.

Вот шаги, необходимые для временной блокировки использования уязвимости «нулевого дня» (SeriousSAM, HiveNightmare, CVE-2021-36934):

Ограничьте доступ к содержимому %windir%\system32\config:

- Откройте Командную строку от имени Администратора.

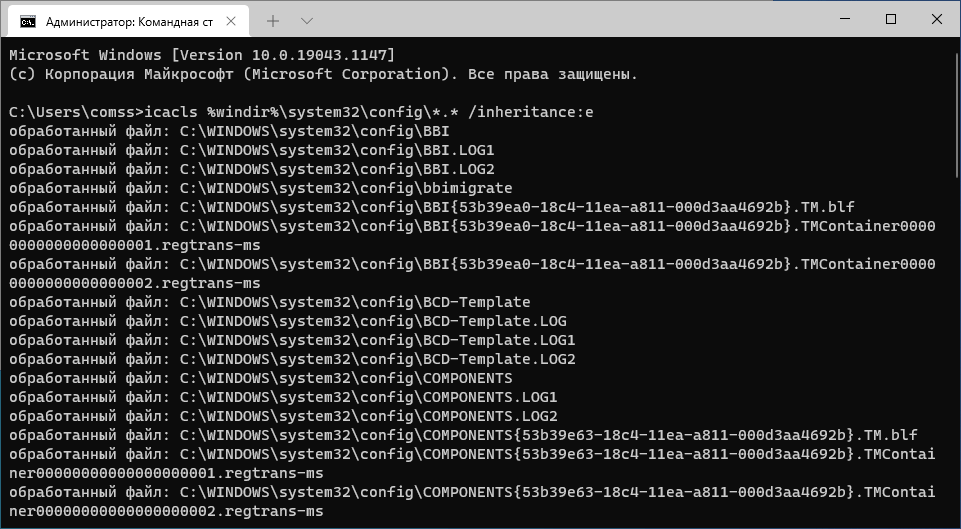

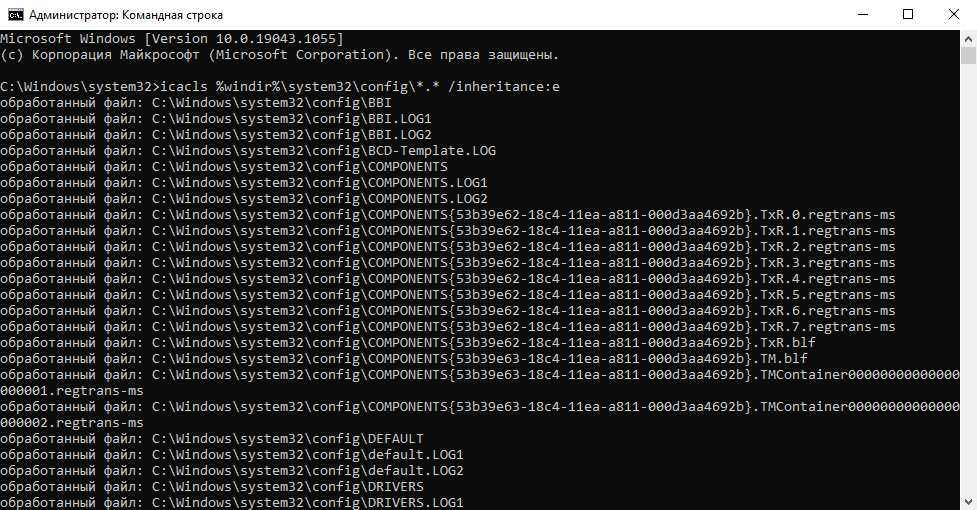

- Выполните следующую команду:

icacls %windir%\system32\config\*.* /inheritance:e

Удалите теневые копии службы теневого копирования томов (VSS):

- Удалите все точки восстановления системы и теневые тома, которые существовали до ограничения доступа к %windir%\system32\config

- Создайте новую точку восстановления системы (при желании).

Microsoft все еще исследует уязвимость и работает над патчем, который, скорее всего, будет выпущен как дополнительное обновление безопасности позже на этой неделе.

Подробно: Как исправить уязвимость «нулевого дня» SeriousSAM (HiveNightmare)

Как проверить, уязвим ли ваш компьютер

Вы можете проверить, подвержен ли ваш компьютер уязвимости (SeriousSAM, HiveNightmare, CVE-2021-36934), проверив два момента.

Запустите Командную строку Windows (наберите «cmd.exe» в строке поиска внизу экрана) и введите следующую команду, затем нажмите клавишу Enter:

icacls c:\windows\system32\config\sam

Если вы получили ответ, содержащий следующую строку:

BUILTIN\Users:(I)(RX)

... то это означает, что непривилегированные пользователи могут читать файл SAM, и ваша система может быть уязвима.

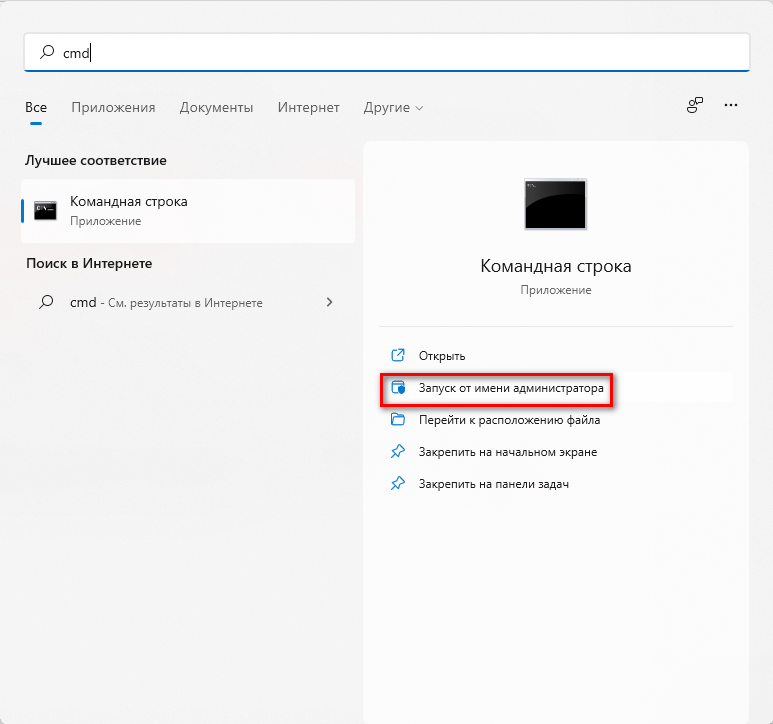

В таком случае вы захотите проверить, существуют ли теневые копии. Для этого вам нужно будет запустить Командную строку от имени Администратора.

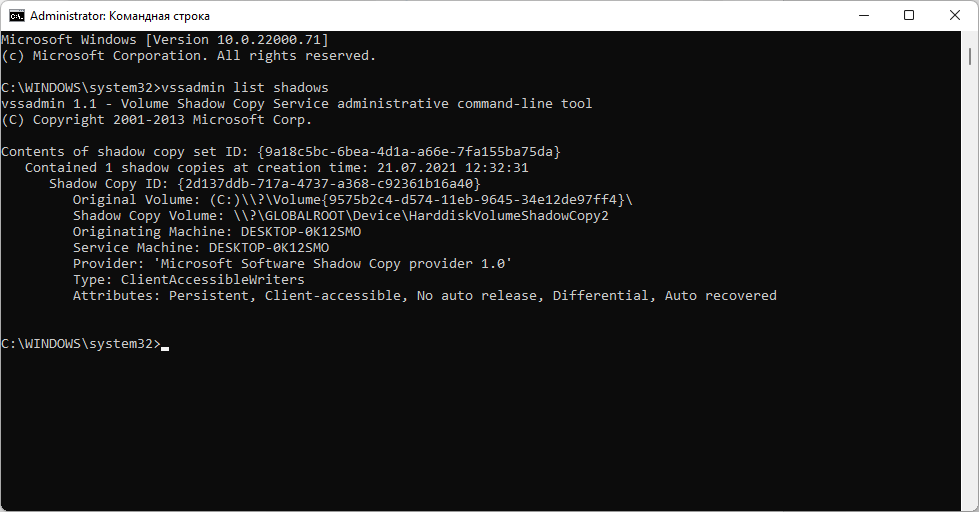

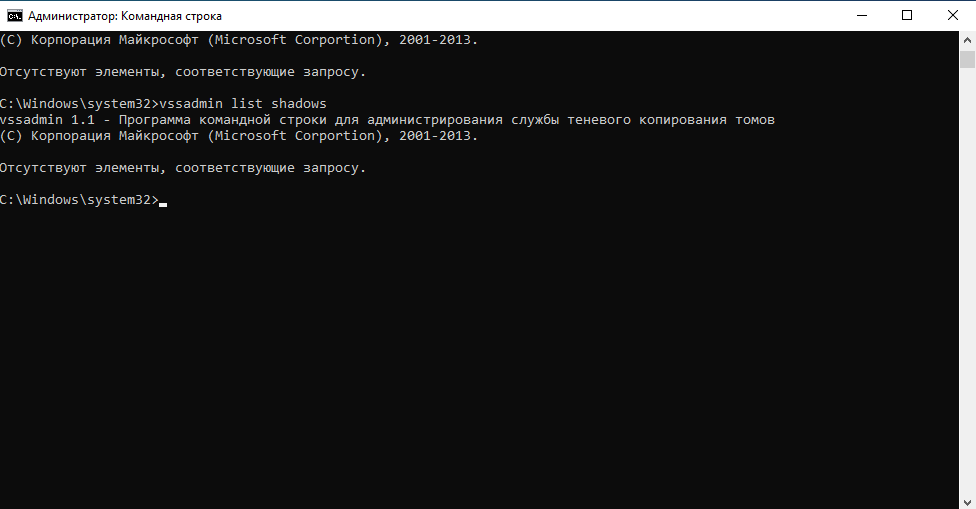

В окно Командной строки введите следующую команду и затем нажмите клавишу Enter:

vssadmin list shadows

У вас отобразится полный отчет, который выглядит следующим образом:

Contents of shadow copy set ID: {d9e0503a-bafa-4255-bfc5-b781cb27737e}

Contained 1 shadow copies at creation time: 7/19/2021 9:30:13 AM

Shadow Copy ID: {5b5d02a8-44e9-420e-9ec9-a585cd991ed8}

Original Volume: (C:)\?\Volume{b7f4115b-4242-4e13-84c0-869524965718}\

Shadow Copy Volume: \?\GLOBALROOT\Device\HarddiskVolumeShadowCopy2

Originating Machine: DESKTOP-CHOLLIMA

Service Machine: DESKTOP-CHOLLIMA

Provider: 'Microsoft Software Shadow Copy provider 1.0'

Type: ClientAccessibleWriters

Attributes: Persistent, Client-accessible, No auto release, Differential, Auto recovered

В случае отсутствия теневой копии вы получили следующий результат вывода предыдущей команды:

Отсутствуют элементы, соответствующие запросу.

Итак, если по результату двух проверок оказалось, что обычные пользователи имеют доступ к чтению файла SAM и вас также существуют теневые копии, то ваша система Windows уязвима для атак.

Моя система уязвима. Что теперь делать?

Рассмотрим инструкцию по ограничению уязвимости. Дорманн из координационного центра CERT/CC рекомендует предпринять следующие шаги, чтобы избежать риска атак с использованием этой уязвимости. Обратите внимание, что описанное ниже решение удалит существующие теневые копии, поэтому ваш компьютер временно не будет иметь точек восстановления.

- Откройте Командную строку от имени Администратора (Windows PowerShell тоже подойдет).

- Заблокируйте доступ «пользователей» к конфиденциальным файлам реестра, введя следующую команду и затем нажмите на клавишу Enter:

icacls %windir%\system32\config\*.* /inheritance:e

- Удалите существующие теневые копии на каждом диске. Для диска C: введите следующую команду и нажмите Enter:

vssadmin delete shadows /for=c: /Quiet

- Аналогично удалите существующие теневые копии для других дисков (D, E и т.д)

- Убедитесь, что все теневые копии удалены, набрав следующую команду и нажав Enter:

vssadmin list shadows

В ответ вы должны получить следующий вывод:

Отсутствуют элементы, соответствующие запросу.

- Перезагрузите систему.

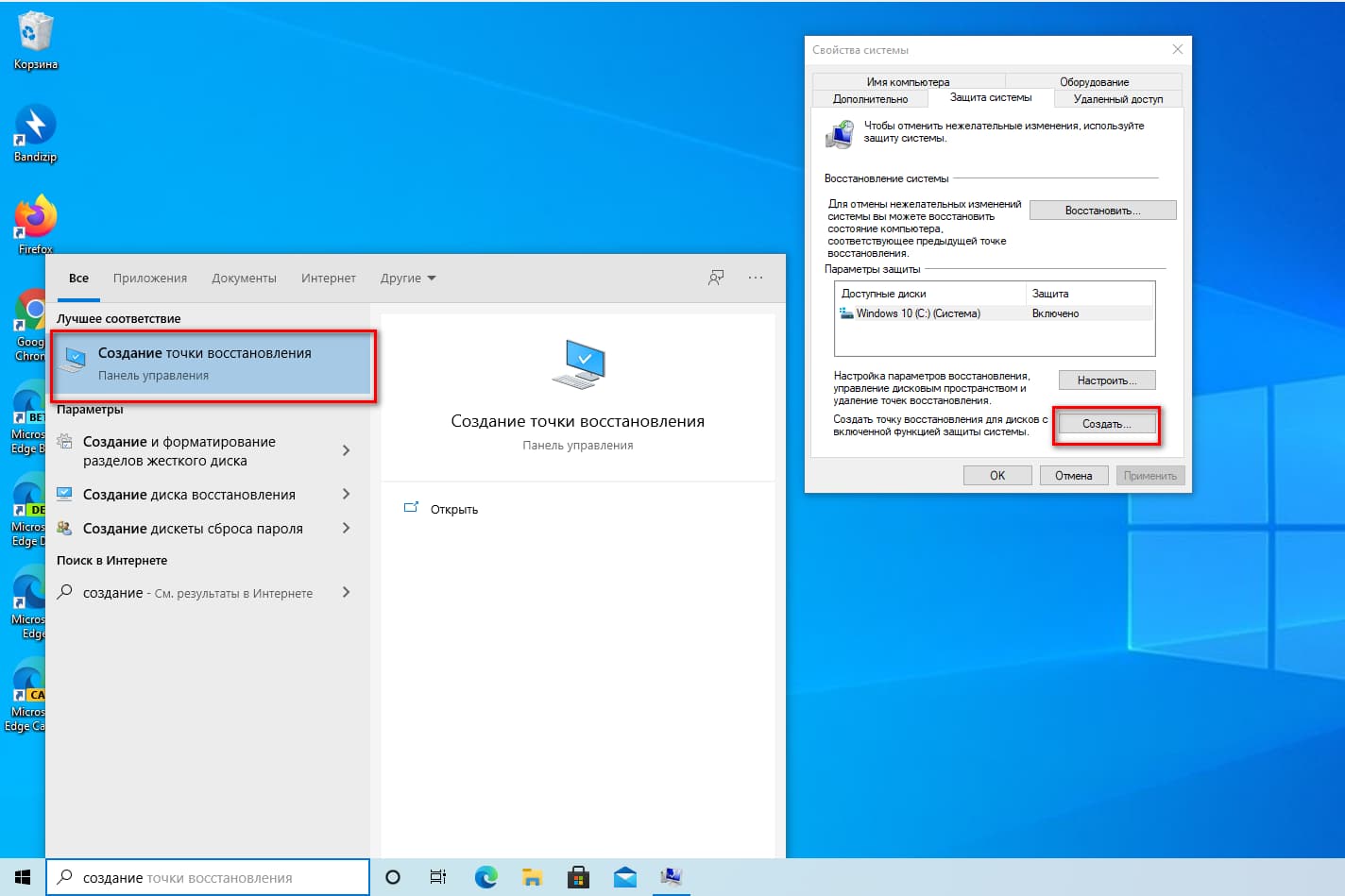

- Создайте новую точку восстановления, набрав «создание» в строке поиска, выбрав «Создание точки восстановления» и нажав кнопку «Создать» в следующем окне.

Последние статьи #Microsoft

• Microsoft убирает .NET Framework 3.5 из списка дополнительных компонентов Windows 11

• Вторник Патчей, 10 февраля 2026 года: Обновления безопасности для Windows 11, ESU-обновления для Windows 10

• Microsoft готовит Windows 11, версия 26H2: Какие новые функции ожидать в 2026 году

• NVIDIA связывает проблемы в играх с обновлением Windows 11

• Windows 11 Build 28020.1546 (Canary): Обновление KB5074176 для Windows 11, версия 26H1

• Microsoft интегрирует Sysmon напрямую в Windows 11 и Windows Server 2025