До тех пор, пока компания Microsoft не выпустит постоянное решение для проблемного обновления KB4532693 для Windows 10, версия 1909 и 1903, пользователи и организации, которые используют данные версии Windows 10, вынуждены откладывать применение поставляемых с ним исправлений безопасности.

Однако, для исправления уязвимости удалённого выполнения кода в Internet Explorer 9/10/11, известной как CVE-2020-0674, доступен временный сторонний патч в приложении 0patch Agent для Windows.

Официальный патч вызывает проблемы

Имеется информация о том, что данная уязвимость имела реальное применение в ограниченных целевых атаках, что делает ее более актуальной для компаний. Злоумышленники могут использовать CVE-2020-0674 для скрытого выполнения произвольных команд на неуправляемой системе, когда пользователь посещает специально созданный веб-сайт.

Серьезность проблемы побудила Microsoft предоставить временное исправление до тех пор, пока не появится накопительное обновление KB4532693. Однако, оно было доступно с заметкой о возможных проблемах в системе для функций, использующих файл jscript.dll. Патч также приводил к сбою печати на принтерах HP и других USB-принтерах.

Когда во вторник патчей появилось обновление KB4532693, которое должно было решить проблему, оно создало ещё больше проблем. Например, стало известно, что обновление KB4532693 для Windows 10 скрывает пользовательские данные и загружает неправильный профиль.

Доступен микропатч

До того, как Microsoft удалось устранить уязвимость безопасности, платформа 0Patch от ACROS Security предлагала пользователям решение в виде микропатча – небольшого кода, который исправляет проблемы безопасности в режиме реального времени и вступает в силу без перезагрузки машины.

Однако, микропатч изначально не был доступен для Windows 10, версия 1909 и 1903. 22 февраля в твиттере Митя Колсек (Mitja Kolsek), генеральный директор компании ACROS Security, сообщил, что микропатч был портирован и для этих версий ОС.

In light of functional issues with latest Windows 10 v1903/v1909 cumulative update, and due to high risk of exploitation, we have ported our micropatch for CVE-2020-0674 to these Windows 10 versions to protect users who decided to delay application of this update. (PRO only) https://t.co/1sLcNqk9qi

— 0patch (@0patch) February 21, 2020

Изначально промежуточное решение было доступно для Windows 7, Windows 10 v1709/v1803/v1809, Windows Server 2008 R2 и Windows Server 2019.

Временное исправление предлагается пользователям бесплатной версии программы 0patch Agent для Windows, разрешенной только для некоммерческого использования, а также платным клиентам, рассказал Колсек.

Скачать 0patch Agent для Windows

Необходимо зарегистрировать аккаунт, чтобы войти в приложение. После регистрации данные синхронизируются между локальной системой и сервером для определения состояния системы.

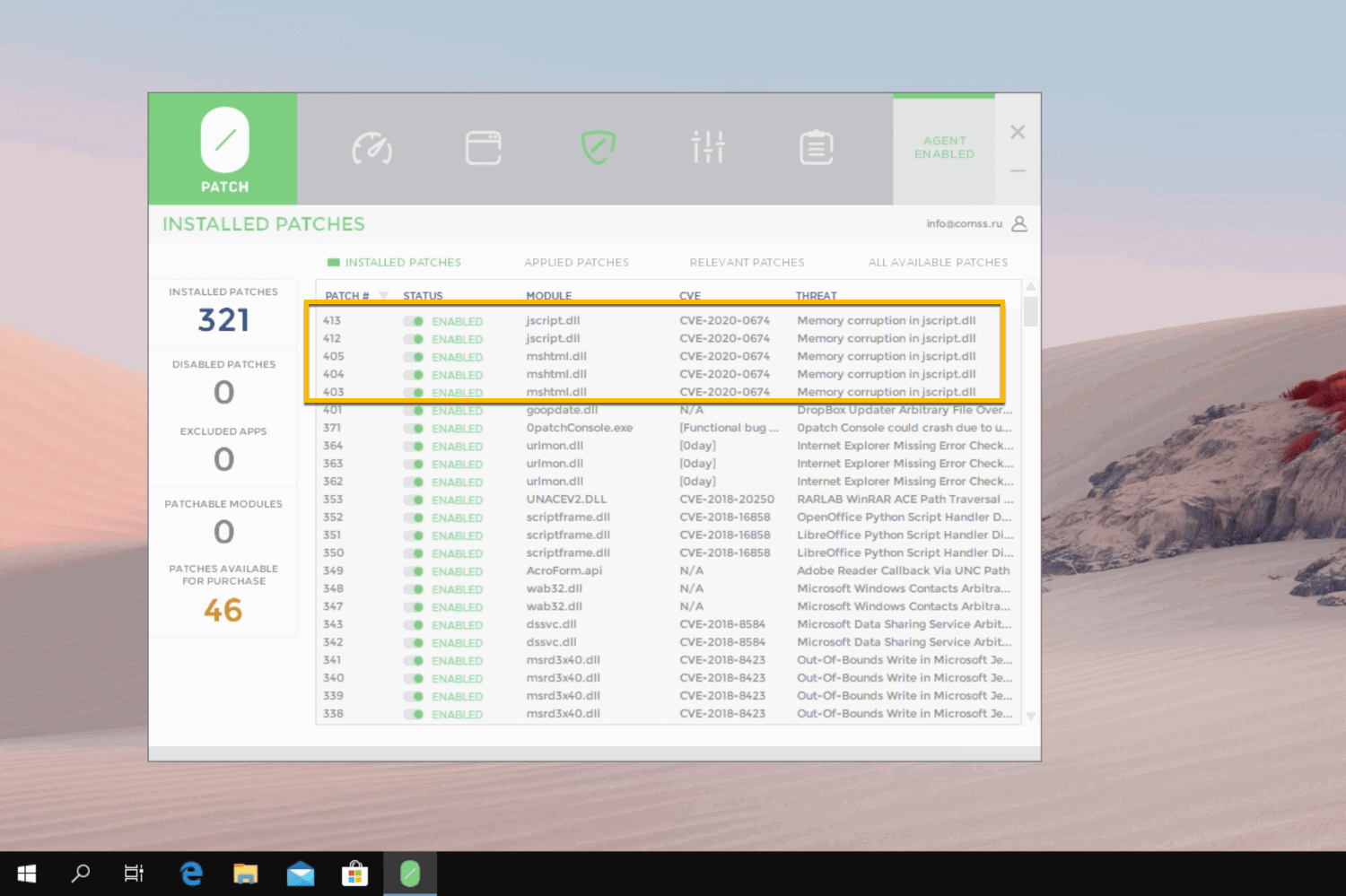

Программа показывает в интерфейсе патчи, которые доступны бесплатно или могут быть приобретены отдельно. Бесплатный патч Internet Explorer 11, который защищает систему от атак, направленных на уязвимость CVE-2020-0674, будет установлен автоматически.

Пользователи, которые установили микропатч, могут использовать эту тестовую страницу, чтобы проверить, правильно ли он применен (требование: Internet Explorer 11 на Windows 7, Server 2008 R2 или Windows 10 v1903/v1909).

Последние статьи #Windows

• NVIDIA связывает проблемы в играх с обновлением Windows 11

• Windows 11 Build 28020.1546 (Canary): Обновление KB5074176 для Windows 11, версия 26H1

• Microsoft интегрирует Sysmon напрямую в Windows 11 и Windows Server 2025

• Microsoft планирует добавить верхнюю панель меню в Windows 11 через PowerToys

• Обновление KB5074177 (Build 26220.7752) для Windows 11, версия 25H2 (Beta)

• Обновление KB5074178 (Build 26300.7733) для Windows 11, версия 25H2 (Dev)