Подобный способ распространения криптомайнеров позволяет запускать их на бесчисленном количестве веб-сайтов и даже на видеосервисе YouTube.

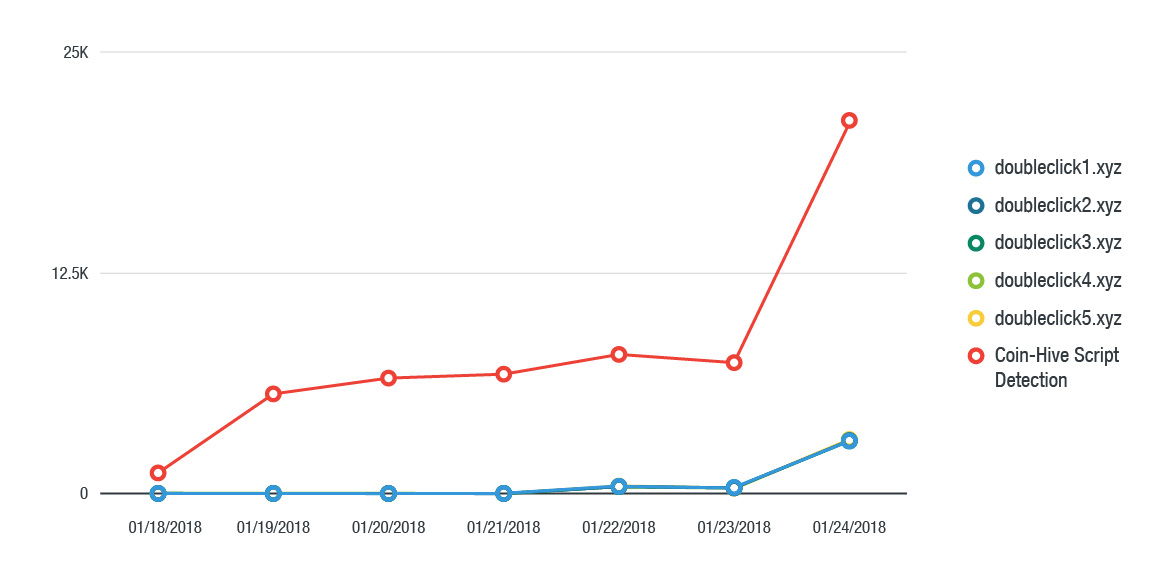

Компания Trend Micro сообщает, что первые случаи взлома платформы Google DoubleClick зафиксированы 18 января 2018 года, а к 23 января активность злоумышленников значительно возросла.

График выше показывает обнаружение модулей Coinhive в рекламных блоках Google DoubleClick.

Хакеры разместили майнеры Coinhive в YouTube 23 января

Огромный всплеск на графике представляет собой момент, когда злоумышленники решили разместить вредоносную рекламу на видеосервисе YouTube, крупнейшей платформе для видеохостинга в мире.

После данного события в сервисе микроблогов Twitter один за одним стали появляться упоминания об опасности. Согласно некоторым отчетам, различные антивирусные продукты обнаруживали криптомайнер Coinhive при посещении YouTube. Стала понятна и тактика хакеров - JavaScript код майнера был скрыт в рекламе, которая отображалась на страницах с видеороликами.

The same form me. Maybe youtube is using coinhive . com ? pic.twitter.com/GUSItBp1tM

— Neretva (@neretva2010) 24 января 2018 г.

Сервис Coinhive появился в сентябре прошлого года и позиционировал себя как услугу для монетизации веб-сайтов, которая может быть использована в качестве альтернативы классическим онлайн-объявлениям. Сервис использует код JavaScript, чтобы добывать криптовалюту Monero внутри браузера посетителя сайта.

Несмотря на, казалось бы, благие намерения, сервис стал очень популярен среди мошенников, которые распространяют код веб-майнера Coinhive на взломанных сайтах, через вредоносную рекламу, внутри настольных приложений и игровых модов.

После первоначального успеха Coinhive в Интернете были запущены другие аналогичные сервисы. Эти сервисы получают доход за счет комиссии с добытой владельцами сайтов криптовалюты.

Данная вредоносная тактика загрузки JavaScript майнеров в браузеры и другие приложения, в которых выполняется код JavaScript называется криптоджекинг (от англ. cryptojacking) или скрытый майнинг (от англ. drive-by mining).

На текущий момент против данных видов угроз эффективны некоторые блокировщики рекламы, антивирусы, а также расширения, отключающие исполнение JavaScript (таких как NoScript и uMatrix).

Угрозы безопасности

• Злоумышленники распространяли вредоносное ПО через сервер обновлений антивируса eScan

• Сбой в pCloud: пользователи видят чужие папки в своих аккаунтах

• Уязвимость обхода путей в WinRAR активно используется множеством хакеров

• Новый MaaS-сервис Stanley обещает обход модерации Chrome Web Store для фишинговых расширений

• Пользователей LastPass атакуют фишинговыми письмами под видом техподдержки

• Трояны Android.Phantom заражают смартфоны через игры и пиратские моды, используя ИИ и видеотрансляции для накрутки кликов