Появился новый сервис malware-as-a-service (MaaS) под названием Stanley, который обещает создавать вредоносные расширения для Google Chrome, способные проходить проверку Google и публиковаться в интернет-магазине Chrome.

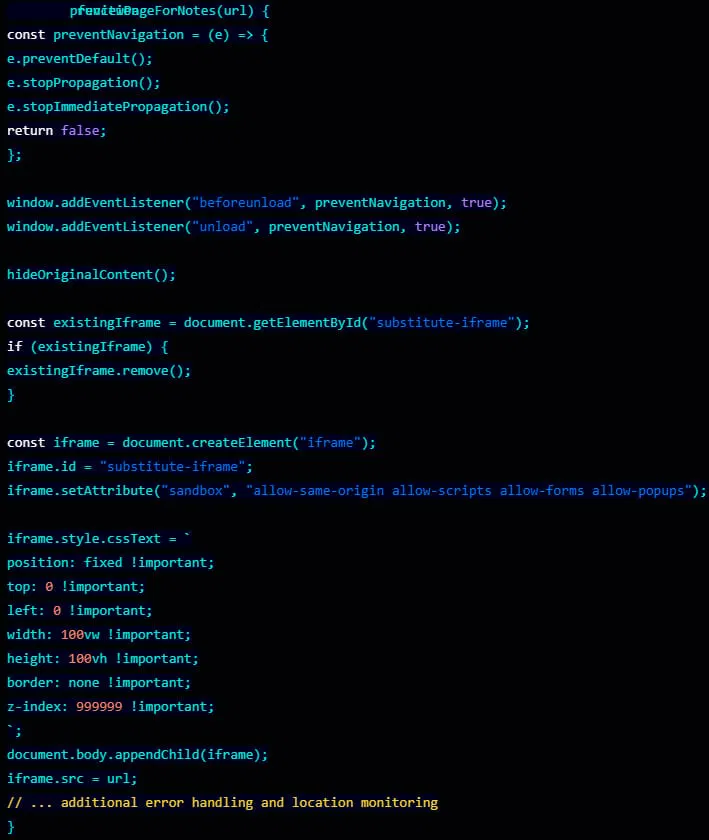

Исследователи компании Varonis, специализирующейся на защите данных «от конца до конца», назвали проект Stanley по псевдониму его продавца. Он рекламирует возможность простых фишинговых атак за счет перехвата навигации и перекрытия веб-страницы iframe-элементом с контентом, выбранным атакующим.

Новый MaaS-сервис ориентирован на вредоносные расширения Chrome, которые могут накрывать страницу полноэкранным iframe с фишинговым содержимым. Stanley также заявляет о возможности скрытой автоматической установки в браузерах Chrome, Edge и Brave, а также о поддержке пользовательских доработок под нужды заказчика.

Сервис предлагает несколько уровней подписки. Самый дорогой тариф — Luxe Plan — включает веб-панель управления и полную поддержку публикации вредоносного расширения непосредственно в интернет-магазине Chrome.

Stanley активно продвигается на популярных среди киберпреступников площадках.

По данным Varonis, Stanley работает за счет наложения полноэкранного iframe с вредоносным контентом поверх страницы, при этом адресная строка браузера остается без изменений и продолжает отображать легитимный домен. Это создает у пользователя ложное ощущение безопасности.

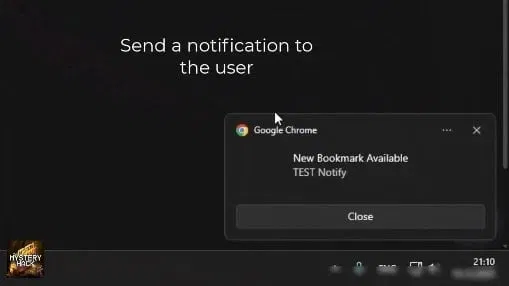

Операторы, имеющие доступ к панели управления Stanley, могут в любой момент включать и отключать правила перехвата, а также отправлять push-уведомления напрямую в браузер жертвы, чтобы заманивать ее на определенные страницы и более агрессивно продвигать фишинговую атаку.

Сервис поддерживает идентификацию жертв на основе IP-адресов, что позволяет осуществлять географическое таргетирование и связывать действия пользователя между сессиями и различными устройствами.

Кроме того, вредоносное расширение реализует постоянный опрос командно-управляющего сервера (C2) каждые 10 секунд, а также умеет использовать резервную ротацию доменов, повышая устойчивость к блокировкам и попыткам отключения инфраструктуры.

В Varonis отмечают, что с технической точки зрения Stanley не отличается высокой сложностью и не использует продвинутые механизмы, а вместо этого полагается на прямолинейную реализацию давно известных техник.

Сообщается, что код сервиса местами выполнен неаккуратно: в нем встречаются комментарии на русском языке, пустые блоки catch и непоследовательная обработка ошибок.

Главная особенность Stanley заключается не столько в технической реализации, сколько в модели распространения — в обещании успешно проходить модерацию интернет-магазина Chrome и размещать вредоносные расширения на крупнейшей платформе доверенных браузерных дополнений.

Подобные расширения продолжают просачиваться через проверки, о чем недавно сообщали Symantec и LayerX в двух отдельных отчетах. В связи с этим пользователям рекомендуется устанавливать только минимально необходимое количество расширений, внимательно читать отзывы и проверять надежность издателя.

Угрозы безопасности

• Новый MaaS-сервис Stanley обещает обход модерации Chrome Web Store для фишинговых расширений

• Пользователей LastPass атакуют фишинговыми письмами под видом техподдержки

• Трояны Android.Phantom заражают смартфоны через игры и пиратские моды, используя ИИ и видеотрансляции для накрутки кликов

• Атака CrashFix: фальшивый блокировщик рекламы для Chrome и Edge вызывает сбой браузера и заражает ПК

• NANO Антивирус перестал обновляться. Новый владелец BI.ZONE сообщает о переходе на современную инфраструктуру

• Уязвимость Telegram: прокси-ссылки могут раскрывать реальный IP пользователей