На подпольных киберпреступных форумах рекламируется новый сервис вредоносного ПО для Android по модели malware-as-a-service (MaaS) под названием Cellik. Он предлагает широкий набор возможностей, включая встраивание вредоносного кода в любые приложения, доступные в магазине Google Play.

Злоумышленники могут выбрать приложение из официального магазина Android и создать его троянизированную версию, которая внешне выглядит надежной и полностью сохраняет оригинальный интерфейс и функциональность.

Благодаря тому, что такие приложения работают «как ожидалось», заражение может оставаться незамеченным длительное время. Кроме того, продавец утверждает, что подобный способ распространения помогает обходить Google Play Защита, однако это заявление пока не подтверждено.

Компания iVerify, специализирующаяся на мобильной безопасности, обнаружила Cellik на подпольных форумах. Доступ к сервису предлагается за 150 долларов в месяц или 900 долларов за пожизненную лицензию.

Возможности Cellik

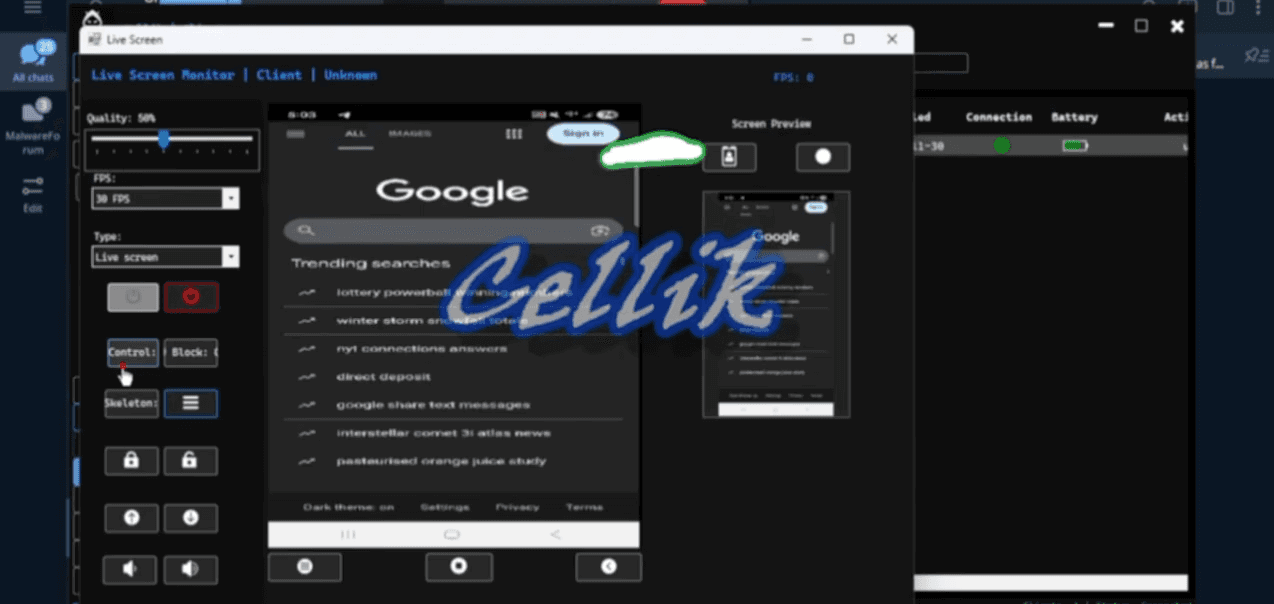

Cellik представляет собой полнофункциональное вредоносное ПО для Android, способное захватывать и передавать экран жертвы в реальном времени, перехватывать уведомления приложений, просматривать файловую систему устройства, похищать и выводить файлы, удаленно стирать данные, а также обмениваться данными с сервером управления через зашифрованный канал связи.

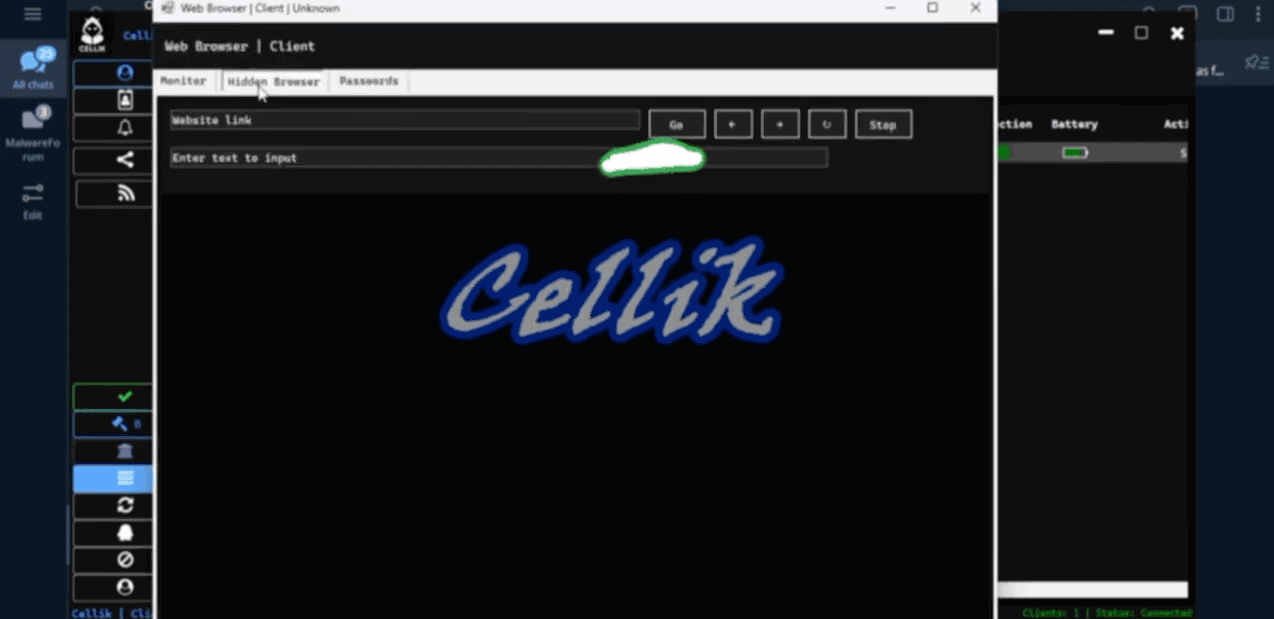

Вредоносное ПО также оснащено скрытым режимом браузера, который позволяет злоумышленникам получать доступ к сайтам с зараженного устройства, используя сохраненные у жертвы файлы куки.

Кроме того, в Cellik интегрирована система инъекций в приложения: с ее помощью атакующие могут накладывать поддельные экраны входа или внедрять вредоносный код в любые приложения для кражи учетных данных пользователей.

Дополнительно заявлена возможность внедрения полезной нагрузки в уже установленные приложения. В таком случае ранее надежные и привычные программы внезапно начинают вести себя вредоносно, что значительно усложняет выявление заражения.

Ключевой особенностью Cellik является встроенная интеграция с Google Play в конструкторе APK. Это позволяет киберпреступникам просматривать каталог приложений Google Play, выбирать нужные приложения и автоматически создавать их вредоносные версии.

В iVerify пояснили:

Продавец утверждает, что Cellik способен обходить механизмы безопасности Google Play за счет «упаковки» своей вредоносной нагрузки в доверенные приложения, фактически делая обнаружение Play Защиты неэффективным.

Хотя Google Play Защита обычно помечает неизвестные или вредоносные приложения, трояны, скрытые внутри популярных пакетов, могут пройти автоматические проверки или сканирование на уровне устройства.

Чтобы снизить риски заражения, пользователям Android следует избегать установки APK-файлов с сомнительных сайтов, убедиться, что на устройстве включен и работает компонент Google Play Защита, внимательно проверять разрешения, запрашиваемые приложениями, и обращать внимание на любую необычную активность в системе.

Угрозы безопасности

• Разработчики Notepad++ подтвердили взлом серверов обновлений

• Злоумышленники распространяли вредоносное ПО через сервер обновлений антивируса eScan

• Сбой в pCloud: пользователи видят чужие папки в своих аккаунтах

• Уязвимость обхода путей в WinRAR активно используется множеством хакеров

• Новый MaaS-сервис Stanley обещает обход модерации Chrome Web Store для фишинговых расширений

• Пользователей LastPass атакуют фишинговыми письмами под видом техподдержки