В утилите управления драйверами ASUS DriverHub обнаружена критическая уязвимость, позволяющая удаленно выполнять код. Вредоносные сайты могли использовать ее для выполнения команд на устройствах.

Уязвимость выявил независимый исследователь кибербезопасности из Новой Зеландии по имени Пол (известный как «MrBruh»). Он обнаружил, что DriverHub слабо проверяет команды, поступающие в фоновый сервис утилиты.

Это позволило исследователю создать цепочку эксплойтов, основанную на уязвимостях CVE-2025-3462 и CVE-2025-3463, которые в совокупности позволяют обойти проверку происхождения запроса и выполнить произвольный код на целевом устройстве.

Проблема с DriverHub

DriverHub — это официальный инструмент ASUS для управления драйверами, который автоматически устанавливается при первом запуске системы с определенными материнскими платами ASUS.

Программа работает в фоновом режиме, автоматически обнаруживая и загружая последние версии драйверов для обнаруженной модели материнской платы и чипсета.

После установки она остается активной, функционируя как локальный сервис на порту 53000 и регулярно проверяя наличие обновлений драйверов.

Большинство пользователей даже не подозревают, что эта служба постоянно активна в их системе.

Служба проверяет заголовок Origin во входящих HTTP-запросах, отклоняя все, что не содержит driverhub.asus.com.

Однако реализация этой проверки оказалась крайне уязвимой — принимается любой URL, содержащий эту строку, даже если это не официальный домен ASUS.

Вторая уязвимость находится в эндпоинте UpdateApp, который позволяет загружать и запускать файлы .exe с адресов, содержащих .asus.com, без запроса подтверждения у пользователя.

Скрытый механизм атаки

Злоумышленник может заставить пользователя, у которого установлен ASUS DriverHub, перейти на вредоносный сайт. Сайт отправляет запросы на http://127.0.0.1:53000 с заголовком Origin, подделанным под driverhub.asus.com.mrbruh.com. Из-за слабой проверки источник считается допустимым, и DriverHub принимает команды.

В демонстрации исследователя команды загружали легитимный установщик AsusSetup.exe, подписанный ASUS, вместе с вредоносными .ini и .exe файлами.

Подписанный установщик запускается с правами администратора и использует настройки из .ini файла, который указывает на запуск вредоносного исполняемого файла.

DriverHub также не удаляет .ini и .exe файлы, если они не проходят проверку подписи — они остаются на устройстве.

Ответ ASUS и действия пользователей

Компания ASUS получила отчет от MrBruh 8 апреля 2025 года и выпустила исправление 18 апреля, предварительно согласовав его с исследователем. Награда за найденную уязвимость не была выплачена.

Описание CVE от ASUS несколько занижает критичность уязвимости:

Проблема ограничивается материнскими платами и не затрагивает ноутбуки, настольные ПК или другие устройства

Это утверждение сбивает с толку, поскольку уязвимость проявляется и на ноутбуках, и на ПК, если на них установлен DriverHub.

Однако в официальном бюллетене безопасности ASUS яснее рекомендует немедленно обновиться:

Данное обновление включает важные исправления безопасности. ASUS настоятельно рекомендует пользователям обновить установку DriverHub до последней версии.

Последнее обновление можно получить, открыв ASUS DriverHub и нажав кнопку «Обновить сейчас».

MrBruh добавил, что мониторил появление TLS-сертификатов и не обнаружил других сертификатов с driverhub.asus.com, что свидетельствует об отсутствии массовой эксплуатации.

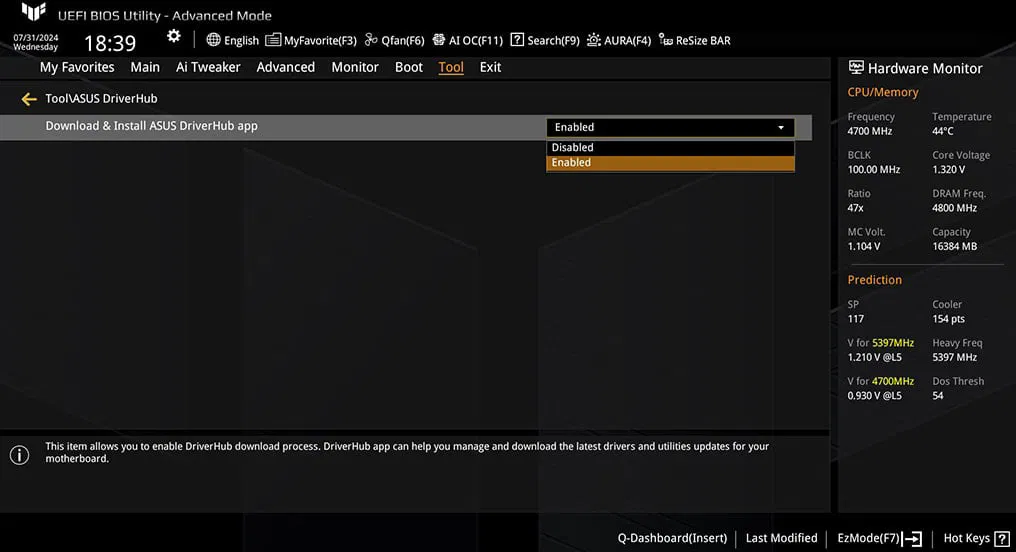

Пользователи, которые беспокоятся, что фоновый сервис может загружать потенциально опасные файлы при посещении сайтов, могут отключить DriverHub в настройках BIOS.

Угрозы безопасности

• Трояны Android.Phantom заражают смартфоны через игры и пиратские моды, используя ИИ и видеотрансляции для накрутки кликов

• Атака CrashFix: фальшивый блокировщик рекламы для Chrome и Edge вызывает сбой браузера и заражает ПК

• NANO Антивирус перестал обновляться. Новый владелец BI.ZONE сообщает о переходе на современную инфраструктуру

• Уязвимость Telegram: прокси-ссылки могут раскрывать реальный IP пользователей

• «Доктор Веб» назвал самые опасные угрозы для Android к началу 2026 года

• Пользователи Instagram* сообщают о волне писем со сбросом пароля — обсуждается утечка данных и фишинг