Киберугрозы неустанно развиваются, принимая новые формы и охватывая различные платформы. Недавние исследования «Лаборатории Касперского» выявили значительные новшества в области кроссплатформенного вредоносного ПО, среди которых стилер AMOS для macOS, вымогатель Akira, атакующий Windows и Linux, и кампания FakeSG, распространяющая троянец удалённого доступа NetSupport RAT.

Стилер AMOS: Угроза для macOS

AMOS, обнаруженный в апреле 2023 года, представляет собой продвинутый стилер, направленный на пользователей macOS. Большинство случаев заражения приходится на Россию и Бразилию. Первая версия, написанная на Go, распространялась через Telegram как «Вредоносное ПО как услуга».

Современная версия написана на C и использует вредоносную рекламу в качестве вектора заражения. Злоумышленники создают фальшивые сайты, под видом популярного ПО, обманывая пользователей загрузить вредоносный DMG-файл. Зловред собирает данные из приложений, браузеров, криптовалютных кошельков и мессенджеров, отправляя их на сервер управления злоумышленников.

Вымогатель Akira: Угроза для Windows и Linux

Akira - это шифровальщик, нацеленный как на Windows, так и на Linux. Он поразил более 60 организаций по всему миру, включая розничную торговлю и образовательные учреждения. По своим характеристикам Akira схож с известным вымогателем Conti, используя аналогичные методы обфускации и сервер управления с уникальным ретро-дизайном.

Он, как и другие шифровальщики, удаляет теневые копии и шифрует данные на логических дисках, исключая определенные типы файлов и каталогов. Похищенные данные размещаются на сайте в сети Tor, который также используется для связи со злоумышленниками.

Кампания FakeSG: Распространение NetSupport RAT

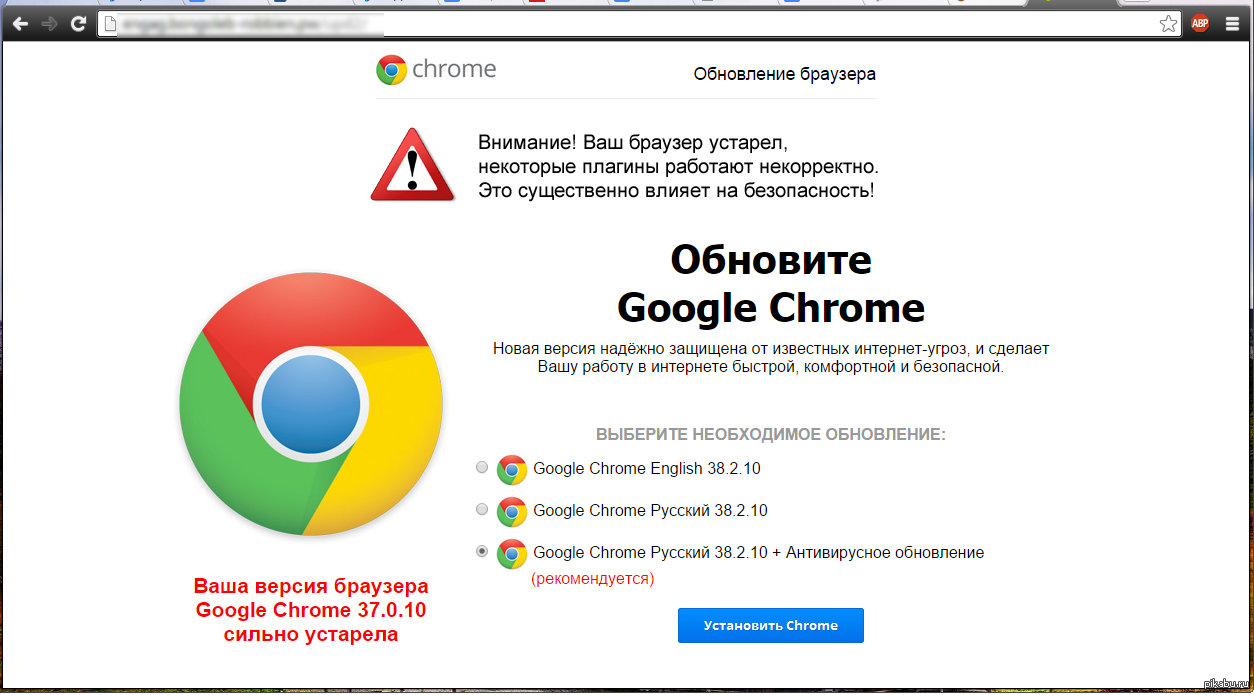

FakeSG - это кампания, распространяющая троянец удалённого доступа NetSupport RAT. Злоумышленники заражают легитимные сайты, отображая фальшивые уведомления о необходимости обновления браузера. После клика по уведомлению, на устройство пользователя загружается вредоносный файл. Злоумышленники используют обфусцированный JavaScript и меняют домен, с которого загружается вредонос, чтобы оставаться незамеченными.

Индикаторы компрометации

AMOS

- 3d13fae5e5febfa2833ce89ea1446607e8282a2699aafd3c8416ed085266e06f

- 9bf7692f8da52c3707447deb345b5645050de16acf917ae3ba325ea4e5913b37

Akira

NetSupportManagerRAT

Защита и профилактика

«Лаборатория Касперского» рекомендует ряд мер для защиты от подобных угроз:

- Регулярное создание резервных копий данных.

- Использование защитного ПО, например, Kaspersky Anti-Ransomware Tool for Business.

- Применение надежной защиты конечных точек и инструментов класса EDR.

- Проведение обучения сотрудников для распознавания киберугроз, особенно фишинга и социальной инженерии.

Угрозы безопасности

• Разработчики Notepad++ подтвердили взлом серверов обновлений

• Злоумышленники распространяли вредоносное ПО через сервер обновлений антивируса eScan

• Сбой в pCloud: пользователи видят чужие папки в своих аккаунтах

• Уязвимость обхода путей в WinRAR активно используется множеством хакеров

• Новый MaaS-сервис Stanley обещает обход модерации Chrome Web Store для фишинговых расширений

• Пользователей LastPass атакуют фишинговыми письмами под видом техподдержки