Проблема безопасности Windows, обнаруженная около 10 лет назад, до сих пор используется вредоносными программами для проведения атак. Злоумышленники могут использовать уязвимость для добавления вредоносного кода в подписанные файлы Windows без потери их подписанного статуса. Однако, уязвимость можно устранить с помощью необязательного исправления.

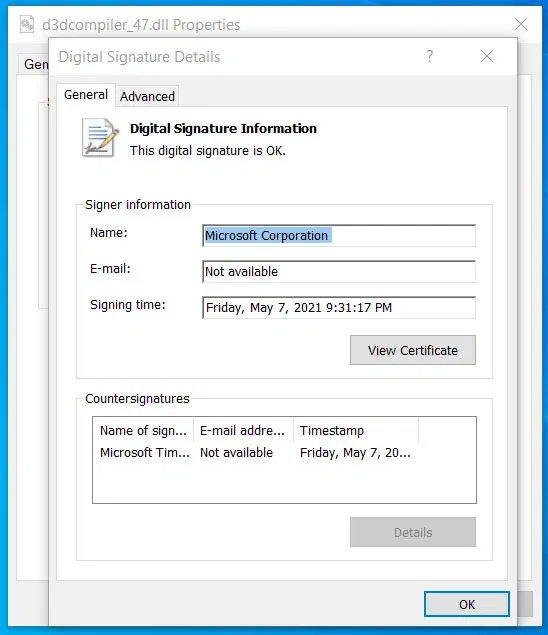

Цифровые подписи в Windows используются для определения подлинности файлов. Большинство решений защиты проверяют наличие подписей при проверке файлов на ПК с Windows.

Случаи эксплуатации происходят до сих пор, потому что исправление является необязательным. Кроме того, при обновлении до Windows 11 оно может удаляться, если применялось в реестре Windows.

На этой неделе была скомпрометирована компания 3CX, занимающаяся VoIP-коммуникациями. Злоумышленникам удалось внедрить вредоносное ПО в настольное приложение компании для Windows. Два DLL-файла, используемые приложением, были модифицированы злоумышленниками, чтобы внедрить троян для кражи информации.

Особо примечателен тот факт, что в атаке использовалась уязвимость с идентификатором CVE-2013-3900. Это уязвимость проверки подписи WinVerifyTrust, которую Microsoft впервые подтвердила в 2013 году, а в начале 2022 года предоставила дополнительную информацию о проблеме.

Как защитить устройства Windows от этой атаки?

Microsoft опубликовала необязательное исправление еще в 2013 году, и оно актуально и по сей день.

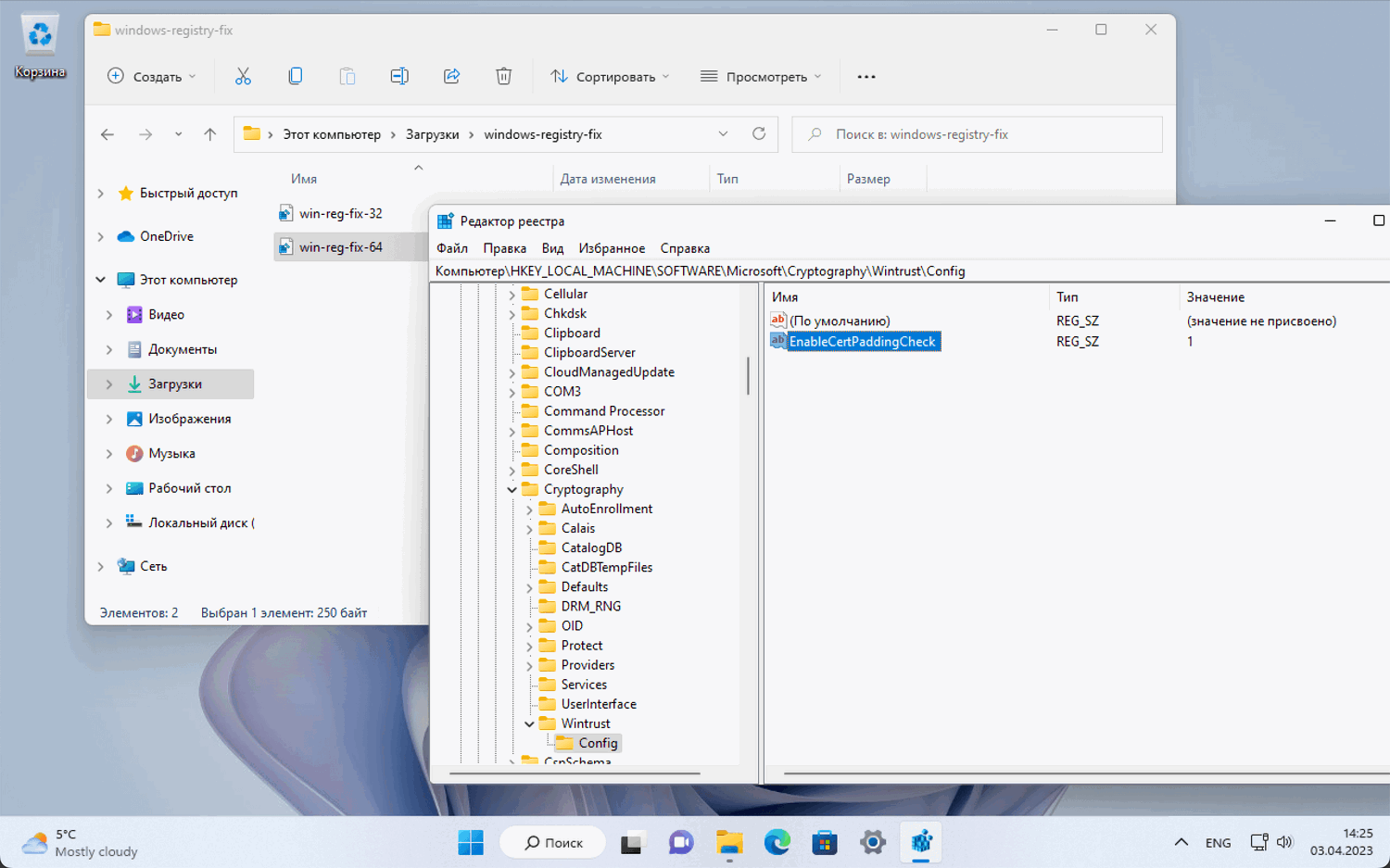

64-разрядные версии Windows могут быть защищены с помощью файла реестр со следующим содержимым:

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\Software\Microsoft\Cryptography\Wintrust\Config] "EnableCertPaddingCheck"="1" [HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Cryptography\Wintrust\Config] "EnableCertPaddingCheck"="1"

32-разрядные версии Windows могут быть защищены с помощью файла реестр со следующим содержимым:

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\Software\Microsoft\Cryptography\Wintrust\Config] "EnableCertPaddingCheck"="1"

Примечание: вставьте этот код в обычный текстовый файл и измените его расширение на .reg, либо скачайте готовые файлы для 32-bit и 64-bit версий Windows по этой ссылке: windows-registry-fix.zip.

Вам нужно дважды щелкнуть файл, чтобы добавить информацию в реестр (отображается запрос подтверждения, который вам нужно разрешить).

После этого потребуется выполнить перезагрузку компьютера. Чтобы отменить изменения, удалите соответствующие значения реестра.

После внесения изменений неподтвержденные бинарные файлы «будут казаться неподписанными» и, как следствие, станут ненадежными.

Почему используется именно такой формат патча?

Почему компания не интегрировала исправление в Windows? По словам Microsoft, включение более строгой проверки может «повлиять на некоторые установщики», а также на определенное поведение AppLocker и политики ограничения программного обеспечения.

Администраторы Windows могут проверить наличие вышеупомянутых ключей реестра, чтобы убедиться в защите устройств. Особое внимание нужно уделить устройствам Windows, которые были обновлены до Windows 11 — значения реестра могли исчезнуть после обновления. Обратите внимание, что применение изменений с помощью политик должно оставить их включенными после обновления.

Угрозы безопасности

• Разработчики Notepad++ подтвердили взлом серверов обновлений

• Злоумышленники распространяли вредоносное ПО через сервер обновлений антивируса eScan

• Сбой в pCloud: пользователи видят чужие папки в своих аккаунтах

• Уязвимость обхода путей в WinRAR активно используется множеством хакеров

• Новый MaaS-сервис Stanley обещает обход модерации Chrome Web Store для фишинговых расширений

• Пользователей LastPass атакуют фишинговыми письмами под видом техподдержки