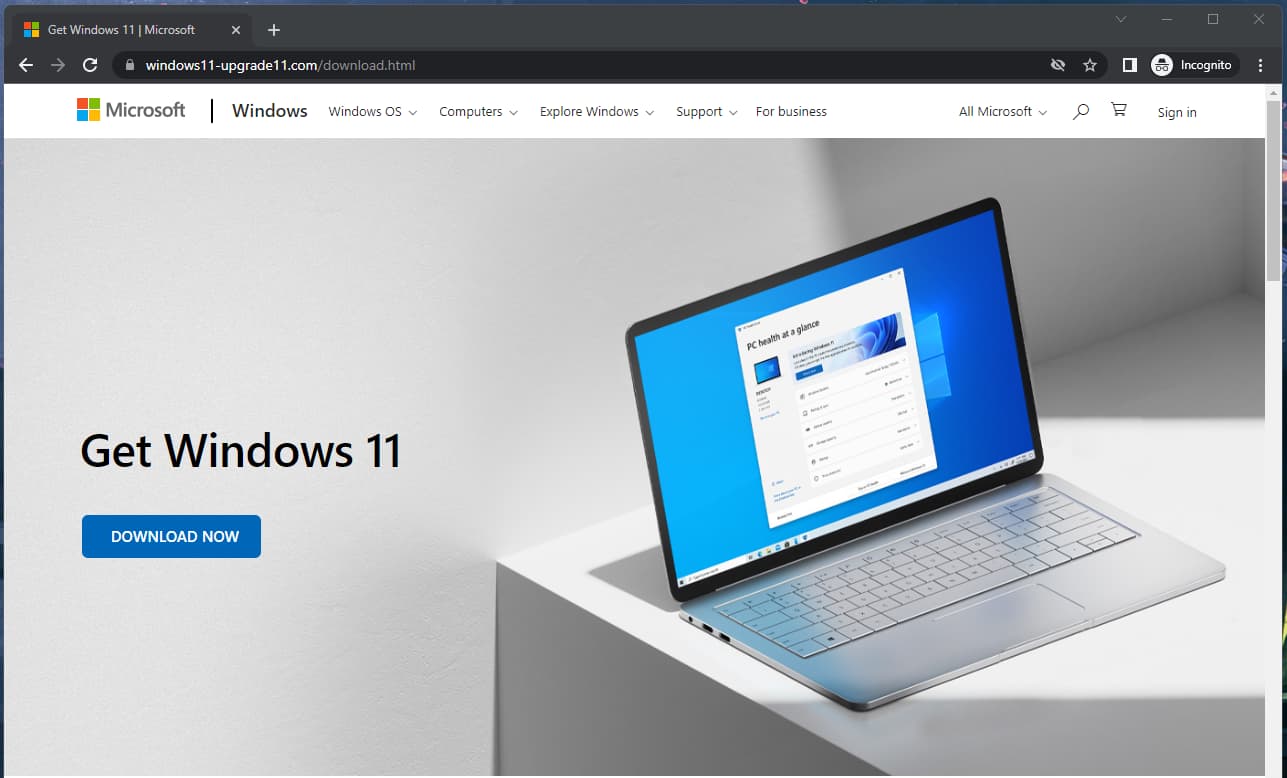

Злоумышленники используют техники продвижения вредоносной веб-страницы в результатах поиска. Сама страница имитирует сайт Microsoft и предлагает скачать фальшивое обновление с угрозой.

Microsoft предлагает пользователям отдельный инструмент для проверки поддержки новейшей ОС Windows 11. Одним из требований является наличие модуля Trusted Platform Module (TPM) версии 2.0, который присутствует на компьютерах не старше четырех лет.

Хакеры охотятся на пользователей, которые спешат установить Windows 11, не тратя время на проверку соответствия устройства системным требованиям.

На момент написания статьи вредоносный веб-сайт, предлагающий поддельную Windows 11, все еще работал. Он содержит официальные логотипы Microsoft, значки и кнопку «Загрузить сейчас».

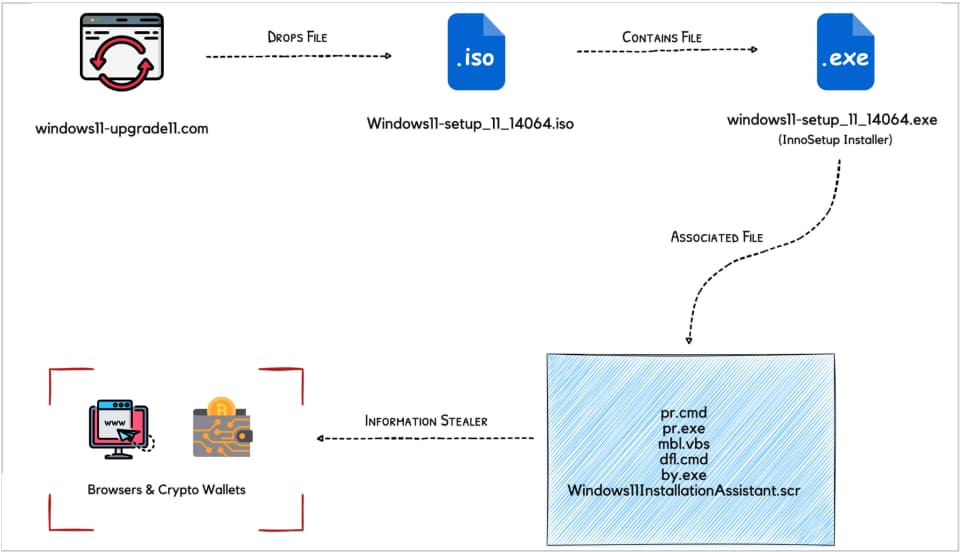

Если жертва переходит на вредоносный ресурс по прямому соединению (загрузка через TOR или VPN невозможна), то она получает файл ISO, содержащий исполняемый файл вредоносного ПО.

Исследователи угроз из CloudSEK проанализировали вредоносное ПО и поделились техническими подробностями с порталом BleepingComputer.

Процесс заражения

Согласно CloudSEK, участники используют вредоносное ПО, которое они назвали Inno Stealer из-за того, что установщик имеет название Inno Setup.

Исследователи отмечают, что Inno Stealer не имеет никакого сходства кода с другими программами для кражи информации, которые в настоящее время находятся в обращении. Более того, им не удалось найти доказательств загрузки вредоносного ПО в облачный сканер Virus Total.

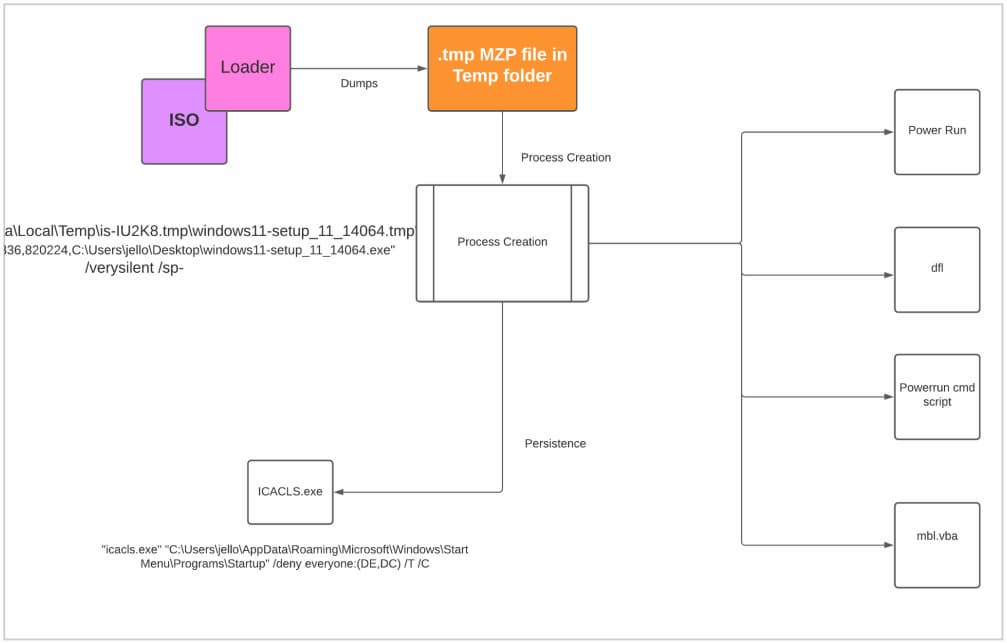

Файл загрузчика (на основе Delphi) представляет собой исполняемый файл Windows 11 setup, который при запуске создает дамп временного файла с именем is-PN131.tmp и еще один файл .TMP, в который загрузчик записывает 3078 КБ данных.

В CloudSEK пояснили, что загрузчик создает новый процесс с помощью Windows API CreateProcess. Данный API используется для создания новых процессов, установки постоянства и размещения четырех файлов.

Постоянство достигается путем добавления файла .LNK (ярлык) в каталог автозагрузки и установки прав доступа для icacls.exe для скрытности.

Два из четырех размещаемых файлов представляют собой сценарии командной строки для отключения защит реестра, добавления исключений Защитника, удаления антивирусного ПО и удаления теневого тома.

По словам исследователей, вредоносное ПО также удаляет решения безопасности от Emsisoft и ESET, вероятно, потому, что эти продукты могут обнаруживать угрозу.

Третий файл — это утилита выполнения команд, работающая с наивысшими системными привилегиями; а четвертый — сценарий VBA, необходимый для запуска dfl.cmd.

На втором этапе заражения в директорию

C:\Users\AppData\Roaming\Windows11InstallationAssistant

на зараженной системе помещается файл с расширением .SCR.

Этот файл является агентом, который распаковывает полезную нагрузку зловреда и выполняет ее, порождая новый процесс «Windows11InstallationAssistant.scr».

Возможности Inno Stealer

Inno Stealer — типичный представитель данного вида вредоносного ПО. Угроза собирает куки браузера, сохраненные учетные данные, данные криптовалютных кошельков и данные из файловой системы.

Набор целевых браузеров и криптокошельков обширен и включает Chrome, Edge, Brave, Opera, Vivaldi, 360 Browser и Comodo.

Интересной особенностью Inno Stealer является то, что управление сетью и функции кражи данных являются многопоточными.

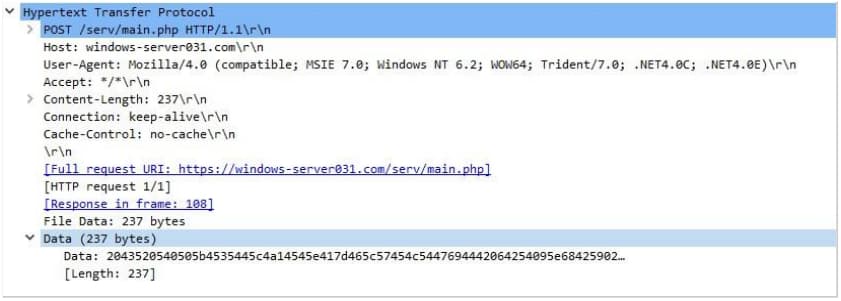

Все украденные данные копируются с помощью команды PowerShell во временную директорию пользователя, шифруются, а затем отправляются на командный сервер на домене windows-server031.com.

Угроза может получить дополнительную полезную нагрузку в ночное время, когда жертва, вероятнее всего, не находится за компьютером.

Эти дополнительные полезные нагрузки Delphi в формате TXT-файлов используют тот же загрузчик на основе Inno, который взаимодействует с инструментами безопасности хоста, и используют тот же механизм установления постоянства.

Дополнительные возможности включают кражу информации из буфера обмена и эксфильтрацию данных перечисления каталогов.

Как защититься от атаки

Текущая ситуация с обновлением Windows 11 создала прочный фундамент для распространения этих кампаний, и это не первый случай, когда сообщается о подобных угрозах

Пользователям рекомендуется избегать загрузки ISO-образов из неизвестных источников, выполнять основные обновления ОС только из панели управления Windows 10 и получать установочные файлы прямо от источника.

Если обновление до Windows 11 недоступно для вашего ПК, то нет смысла пытаться обойти ограничения вручную, так как это сопряжено с рядом недостатков и серьезными рисками для безопасности.

Последние статьи #Windows

• Windows 11, версия 26H1 выйдет весной только на устройствах Snapdragon X2

• Microsoft тестирует новый дизайн Edge в стиле Copilot — браузер меняет интерфейс и отходит от Fluent Design

• Microsoft рассказала, как очистить Windows 11 и Windows 10 и освободить несколько гигабайт без «оптимизаторов»

• Официальные ISO-образы Windows 11 (декабрь 2025 года)

• «Microslop» в трендах: социальные сети высмеивают ИИ-стратегию Microsoft

• Microsoft добавит в Windows 11 переключатель для отключения рекламы в окне «Поделиться»