Краткая сводка

- Microsoft создаст новый инструмент, который поможет использовать возможности микросхемы TPM по максимуму.

- Новый инструмент будет встроен в Windows 11.

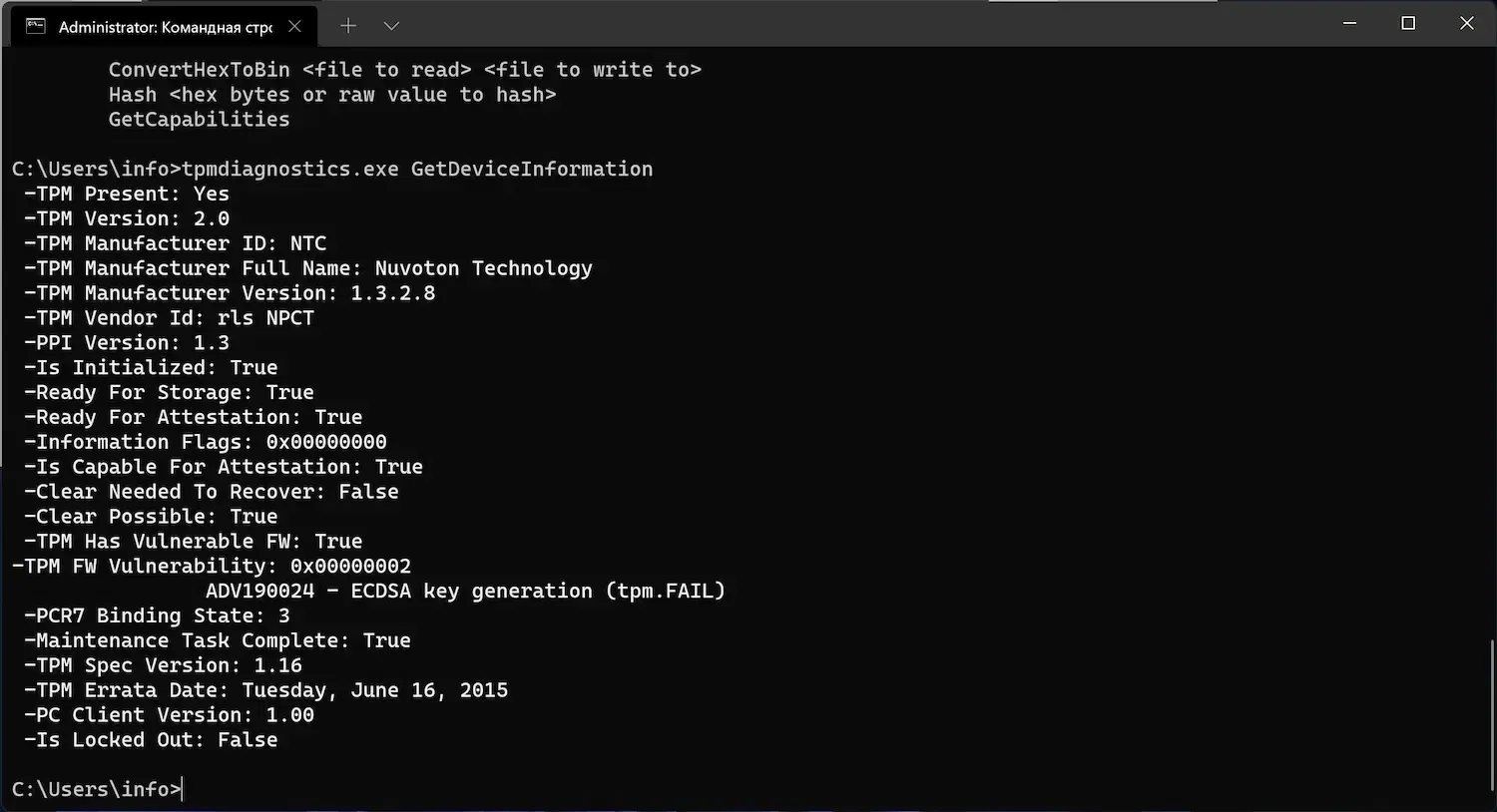

- Администраторы могут использовать TpmDiagnostics.exe для запроса информации, хранящейся на микросхемах TPM.

- В статье приведен полный список поддерживаемых команд.

Новая операционная система Windows 11 будет поставляться с отдельным инструментом TPM Diagnostics, который позволит администраторам просматривать данные процессора безопасности TPM определенного устройства.

Это логичный шаг, учитывая, что Microsoft продолжает настаивать на использовании микрочипов TPM 2.0 в качестве обязательного требования для установки Windows 11.

Микросхема TPM является аппаратным средством безопасности, которое предназначено для защиты ключей шифрования, учетных данных пользователей, а также других конфиденциальных данных от атак вредоносных программ и других форм взлома или извлечения данных.

Microsoft в своем блоге подчеркивает особую важность TPM и продолжает настаивать, что наличие активного доверенного платформенного модуля является обязательным требованием для установки Windows 11.

Компьютеры будущего нуждаются в этом современном аппаратном средстве защиты от обычных и сложных атак, таких как атаки с использованием программ-вымогателей и атаки государственного уровня. Требование TPM 2.0 повышает стандарт безопасности оборудования, требуя встроенного корневого доверительного управления.

Новый инструмент командной строки Windows 11 под названием TPM даст всем администраторам возможность запрашивать информацию, сохраненную в микросхеме TPM.

Файл tpmdiagnostics.exe будет расположен в системной директории C:\Windows\System32.

TPM 2.0 является важным компонентом для обеспечения безопасности с помощью Windows Hello и BitLocker. Он помогает клиентам лучше защищать свои персональные данные. Кроме того, для многих корпоративных клиентов доверенные платформенные модули помогают обеспечить безопасность Zero Trust, предоставляя безопасный элемент для подтверждения работоспособности устройств.

Какие команды будет поддерживать TPM Diagnostics?

Работать с данными TPM следуют только пользователям, которые знают, что делают. Любая допущенная вами ошибка может привести к случайному удалению ключей, необходимых для работы вашего устройства.

Документация Microsoft Trusted Platform вместе с новым инструментом TpmDiagnostics.exe предоставят множество информации о механизмах безопасности, лежащих в основе Windows 11.

Ниже приведем полный список команд, которые можно использовать в TPM Diagnostics:

tpmdiagnostics : A tool for Windows 10 build 22000 Copyright (c) Microsoft Corporation. All rights reserved. Flags: PrintHelp ( /h -h ) PromptOnExit ( -x /x ) UseECC ( -ecc /ecc ) UseAes256 ( -aes256 /aes256 ) QuietPrint ( -q /q ) PrintVerbosely ( -v /v ) Use the 'help' command to get more information about a command. Commands: TpmInfo: GetLockoutInfo IsOwned PlatformType CheckFIPS ReadClock GetDeviceInformation IfxRsaKeygenVulnerability GatherLogs [full directory path] PssPadding IsReadyInformation TpmTask: MaintenanceTaskStatus ShowTaskStatus IsEULAAccepted ProvisionTpm [force clear] [allow PPI prompt] TpmProvisioning: PrepareTPM CanUseLockoutPolicyClear CanClearByPolicy AutoProvisioning: IsAutoProvisioningEnabled EnableAutoProvisioning DisableAutoProvisioning [-o] EK: EkInfo ekchain EkCertStoreRegistry GetEkCertFromWeb [-ecc] [cert file] GetEkCertFromNVR [-ecc] [cert file] GetEkCertFromReg [-ecc] [ output file ] GetEk [-ecc] [key file] CheckEkCertState InstallEkCertFromWeb InstallEkCertFromNVR InstallEkCertThroughCoreProv EKCertificateURL WindowsAIK: InstallWindowsAIK [-skipCert] WinAikPersistedInTpm UninstallWindowsAIKCert GetWindowsAIKCert [cert file] IsWindowsAIKInstalledInNCrypt EnrollWindowsAIKCert GetWindowsAIKPlatformClaim ["fresh"] [output file] OtherKeys: PrintPublicInfo [ srk / aik / ek / handle ] [-asBcryptBlob / -RsaKeyBitsOnly / -RsaSymKeyBitsOnly] [-ecc] TestParms [ SYMCIPHER | RSA ] [ algorithm specific arguments ] EnumerateKeys NVStorage: EnumNVIndexes DefineIndex [index] [size] [attribute flags] UndefineIndex [index] ReadNVIndexPublic [index] WriteNVIndex [index] [data in hex format | -file filename] ReadNVIndex [index] NVSummary NVBootCounter: CheckBootCounter ReadBootCounter [/f] PCRs: PrintPcrs PhysicalPresence: GetPPTransition GetPPVersionInfo GetPPResponse GetPPRequest TPMCommandsAndResponses: CommandCode [hex command code] ResponseCode [hex response code] Tracing: EnableDriverTracing DisableDriverTracing FormatTrace [etl file] [output json file] DRTM: DescribeMle [MLE Binary File] Misc: Help [command name] DecodeBase64File [file to decode from base 64] EncodeToBase64File [file to encode] ReadFileAsHex [file to read] ConvertBinToHex [file to read] [file to write to] ConvertHexToBin [file to read] [file to write to] Hash [hex bytes or raw value to hash] GetCapabilities

Последние статьи #Windows

• NVIDIA связывает проблемы в играх с обновлением Windows 11

• Windows 11 Build 28020.1546 (Canary): Обновление KB5074176 для Windows 11, версия 26H1

• Microsoft интегрирует Sysmon напрямую в Windows 11 и Windows Server 2025

• Microsoft планирует добавить верхнюю панель меню в Windows 11 через PowerToys

• Обновление KB5074177 (Build 26220.7752) для Windows 11, версия 25H2 (Beta)

• Обновление KB5074178 (Build 26300.7733) для Windows 11, версия 25H2 (Dev)