Данная уязвимость (CVE официально не присвоен) возникает из-за неправильной настройки двух ключей реестра служб и позволяет локальным злоумышленникам повышать уровень привилегий в любых полностью обновленных системах.

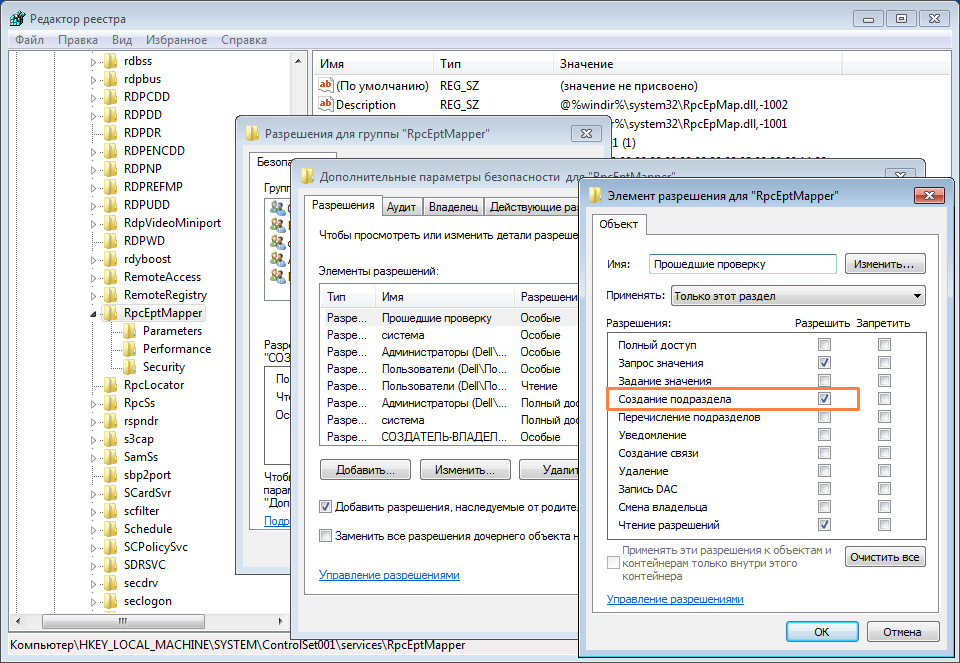

Еще в ноябре 2020 года исследователь безопасности Клеман Лабро (Clement Labro) обнаружил, что небезопасные разрешения для ключей реестра служб RpcEptMapper и DnsCache позволяют злоумышленникам обмануть службу RPC Endpoint Mapper с целью загрузки вредоносных библиотек DLL в системы Windows 7 и Windows Server 2008R2.

За счет эксплуатации данной проблемы безопасности злоумышленники получают возможность выполнить произвольный код в контексте службы инструментария управления Windows (WMI), которая работает с разрешениями LOCAL SYSTEM.

Соучредитель 0patch Митя Колсек (Mitja Kolsek) пояснил, как осуществляется атака:

Если говорить кратко, то локальный пользователь без прав администратора просто создает подраздел в одном из указанных выше ключей, заполняет его некоторыми значениями и запускает мониторинг производительности. Это приводит к загрузке DLL злоумышленника процессом WmiPrvSE.exe в локальной системе и выполнению произвольного кода.

В апреле 2021 года Microsoft без особой огласки исправила проблему с ключом RpcEptMapper. Компания просто скорректировала разрешения и заблокировала возможность создавать подраздел для групп «Пользователи» и «Прошедшие проверку». Исправление было включено в расширенные обновления безопасности (ESU), которые распространяются на платной основе. Однако, уязвимость DnsCache не была исправлена.

Эксплойт с открытым исходным кодом для уязвимости ключа реестра RpcEptMapper в Windows 7 и Server 2008 R2 доступен в сети с февраля.

Тем временем, устройства Windows 7 и Server 2008 R2, даже зарегистрированные в программе расширенных обновлений безопасности, пока остаются уязвимыми.

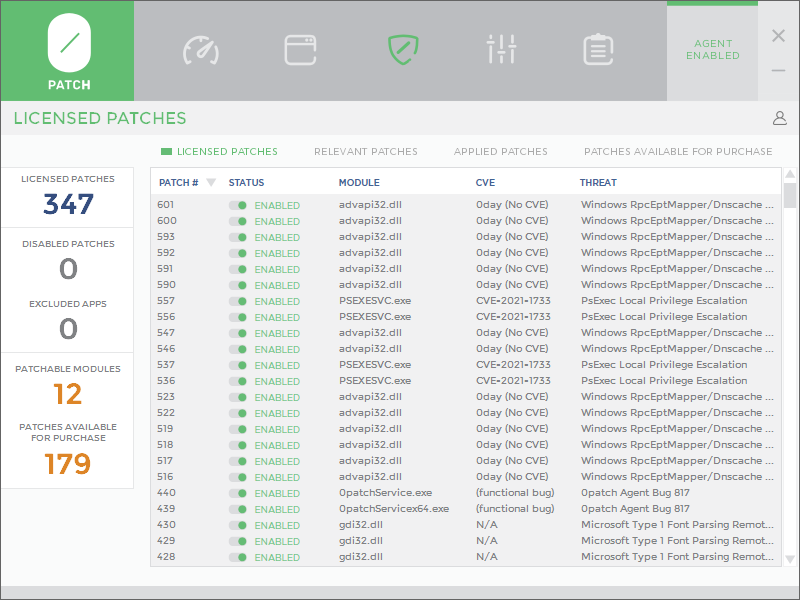

Компания 0patch выпустила временное исправление в виде бесплатного микропатча, который полностью устраняет проблему, блокируя «операции мониторинга производительности для двух затронутых служб, Dnsclient и RpcEptMapper».

Микропатч будет доступен бесплатно до момента выхода официального исправления от Microsoft.

Лабро призывает не откладывать процессы миграции на более современные ОС:

Если вы все еще используете Windows 7 или Server 2008 R2, не изолировав сначала эти машины в сети, то предотвращение получения злоумышленником привилегий SYSTEM, вероятно, будет наименьшей из ваших проблем.

Последние статьи #Windows

• Microsoft убирает .NET Framework 3.5 из списка дополнительных компонентов Windows 11

• Вторник Патчей, 10 февраля 2026 года: Обновления безопасности для Windows 11, ESU-обновления для Windows 10

• Microsoft готовит Windows 11, версия 26H2: Какие новые функции ожидать в 2026 году

• NVIDIA связывает проблемы в играх с обновлением Windows 11

• Windows 11 Build 28020.1546 (Canary): Обновление KB5074176 для Windows 11, версия 26H1

• Microsoft интегрирует Sysmon напрямую в Windows 11 и Windows Server 2025