Уязвимость нулевого дня затрагивает все устройства Windows 7 и Windows Server 2008, зарегистрированные в программе расширенных обновлений безопасности Microsoft (ESU). Компания Microsoft пока не выпустила официальное исправление для клиентов ESU.

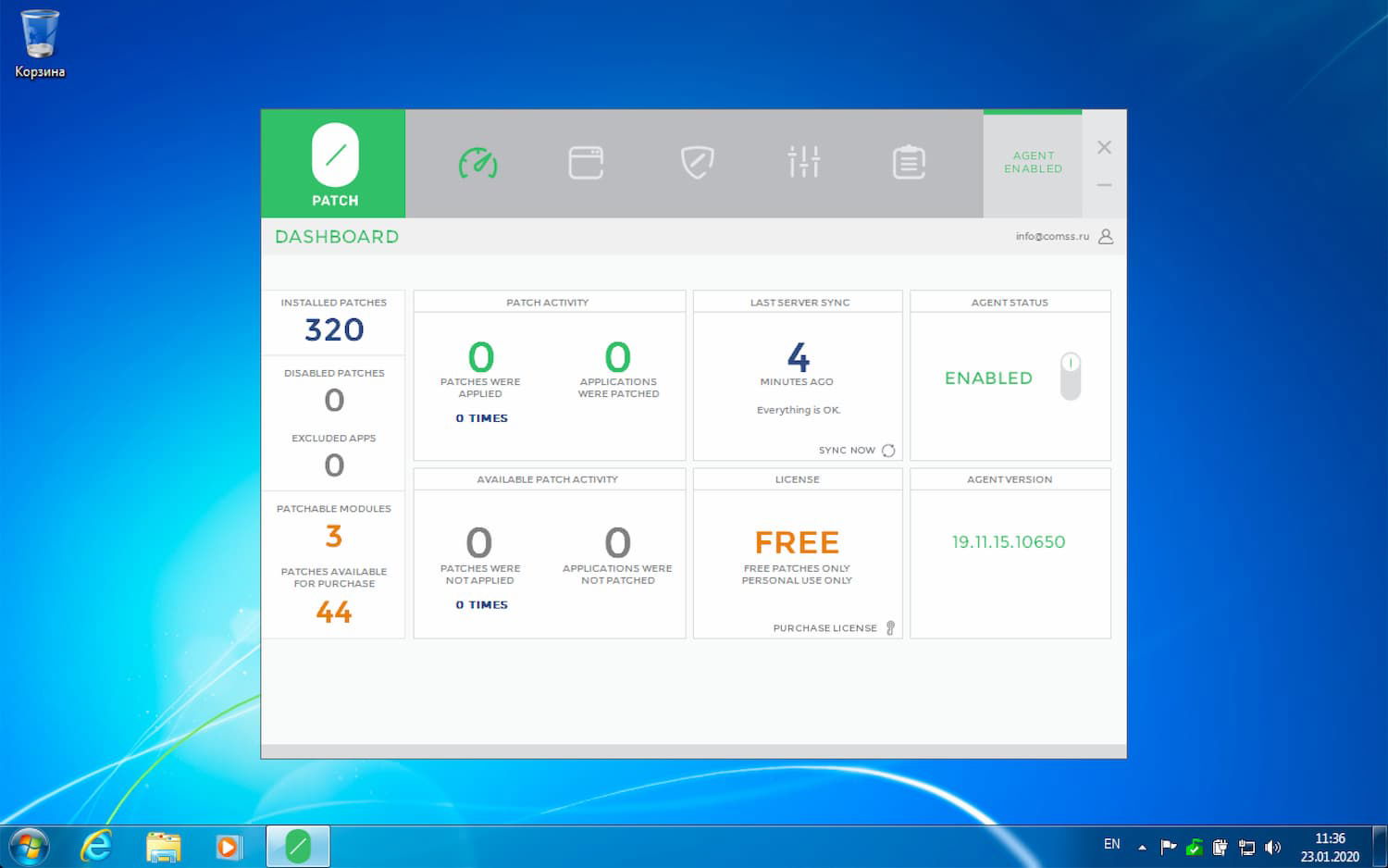

Бесплатный микропатч от 0patch предназначен для любых компьютеров Windows 7 и Server 2008 R2, как для подключенных к ESU (последние обновления от ноября 2020 года), так и без ESU (последние обновления от января 2020 года).

Скачать 0patch Agent для Windows

В настоящее время только организации малого и среднего бизнеса с действующими соглашениями о корпоративном лицензировании могут получить лицензию ESU до января 2023 года.

От некорректной настройки реестра к уязвимости нулевого дня

Уязвимость локального повышения привилегий (LPE) возникает из-за неправильной настройки двух разделов реестра служб и позволяет локальным злоумышленникам повысить свои привилегии в любой полностью обновленной системе Windows 7 и Server 2008 R2.

Проблема была обнаружена исследователем безопасности Клементом Лабро (Clement Labro). В начале этого месяца он опубликовал исследование, в котором подробно описывается, как небезопасные разрешения в разделах реестра:

HKLM\SYSTEM\CurrentControlSet\Services\Dnscache

и

HKLM\SYSTEM\CurrentControlSet\Services\RpcEptMapper

позволяют злоумышленникам обойти службу RPC Endpoint Mapper с целью загрузки вредоносных DLL.

В результате они получают возможность выполнения произвольного кода в контексте службы инструментария управления Windows (WMI), которая работает с разрешениями LOCAL SYSTEM.

Митя Колсек (Mitja Kolsek) из 0patch пояснил механизм эксплуатации:

Локальный пользователь без прав администратора может создать на целевом компьютере подраздел производительности в одном из указанных выше разделов, заполнить его некоторыми значениями и запустить мониторинг производительности, что в свою очередь приведет к загрузке вредоносного DLL процессом WmiPrvSE.exe в локальной системе и выполнению произвольного кода из него.

Лабро сообщил:

На данный момент, если вы все еще используете Windows 7 или Windows Server 2008 R2, надежно не изолировав эти машины в сети, то предотвращение получения злоумышленником привилегий SYSTEM, вероятно, будет наименьшей из ваших беспокойств.

Бесплатный микропатч для всех затронутых устройств

Микропатчи 0patch представляют собой фрагменты кода, отправляемые в режиме реального времени через платформу 0patch клиентам Windows для исправления проблем безопасности и применяемые к запущенным процессам без перезагрузки системы.

Данный конкретный микропатч доступен бесплатно для всех пользователей, пока Microsoft не выпустит официальное исправление для решения проблем с неправильными разрешениями реестра.

В компании 0patch пояснили, что микропатч «саботирует операции мониторинга производительности двух затронутых служб: Dnsclient и RpcEptMapper».

Колсек добавил:

Если для этих служб потребуется мониторинг производительности, то микропатч можно будет временно отключить. Для этого не требуется перезапуск службы, а тем более компьютера.

На демонстрационном видео показано, микропатч блокирует эксплуатацию уязвимости нулевого дня Windows LPE:

Последние статьи #Windows

• Microsoft убирает .NET Framework 3.5 из списка дополнительных компонентов Windows 11

• Вторник Патчей, 10 февраля 2026 года: Обновления безопасности для Windows 11, ESU-обновления для Windows 10

• Microsoft готовит Windows 11, версия 26H2: Какие новые функции ожидать в 2026 году

• NVIDIA связывает проблемы в играх с обновлением Windows 11

• Windows 11 Build 28020.1546 (Canary): Обновление KB5074176 для Windows 11, версия 26H1

• Microsoft интегрирует Sysmon напрямую в Windows 11 и Windows Server 2025