Когда Nano Defender запускался в 2019 году, он быстро стал популярным расширением для обхода механизмов защиты от блокировки рекламы на сайтах. Продукт использовал код из uBlock Origin, одного из самых известных расширений для блокировки контента. Пользователи доверяли данному проекту и сразу стали устанавливать расширение в Chrome и другие браузеры на Chromium.

Одно из главных отличий Nano Defender по сравнению с uBlock Origin заключалось в том, что он поддерживал функцию отправки обратной связи разработчикам для устранения ошибок, которые возникают во время использования расширений. Портированная версия для Firefox была создана другим разработчиком, чтобы набирающий популярность проект был доступен во всех основных браузерах для Windows.

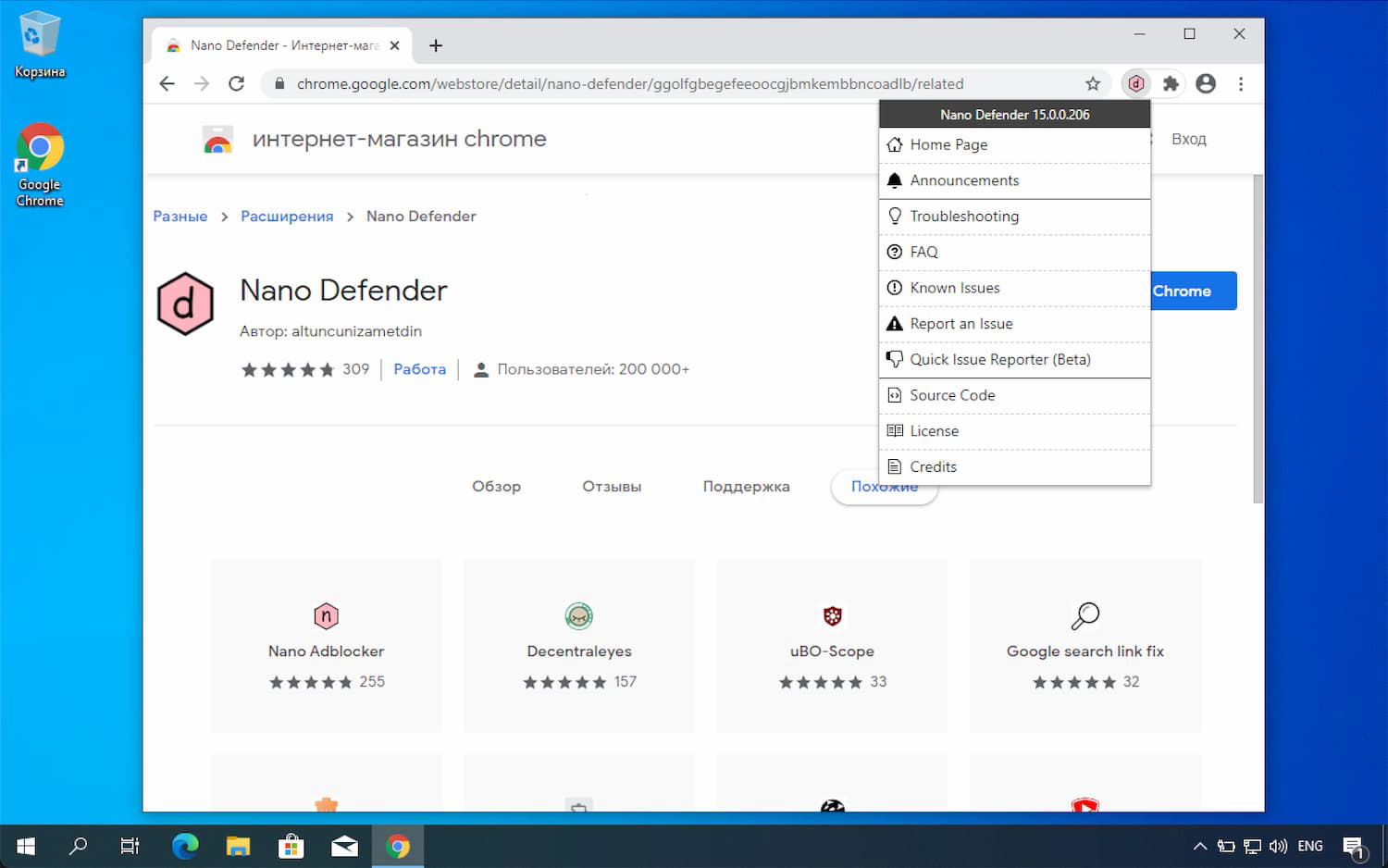

Пользовательская база Nano Defender только по данным Интернет-магазина Chrome превышает 200 тысяч пользователей, а Nano Adblocker – 100 тысяч пользователей.

Однако, пару недель назад разработчик расширения сообщил на официальной странице продукта в GitHub, что решил продать расширение двум турецким разработчикам.

Члены сообщества и разработчик uBlock Origin Рэймонд Хилл поделились своими мыслями насчет сделки. Хилл подозревал, что главным намерением новых владельцев была монетизация расширения в той или иной форме.

Новые владельцы уже успели загрузить новые версии Nano Defender 15.0.0.206 и Nano Adblocker 1.0.0.154 в Интернет-магазин Chrome. Тщательный анализ кода показал, что расширения содержит новый файл connect.js, который отсутствует на странице проекта на GitHub.

Хилл провел анализ кода и обнаружил, что новый фрагмент кода позволяет разработчикам отправлять данные активности пользователей на удаленные серверы.

Теперь Расширение выполняет поиск конкретной информации из исходящих сетевых запросов в соответствии с настраиваемой извне эвристикой и отправляет данные на https://def.dev-nano.com/.

Хилл предложил пользователям немедленно удалить Nano Defender и Nano Adblocker, чтобы заблокировать передачу приватных данных новым владельцам.

Версия для Firefox не участвовала в сделке. Разработчик этого расширения выразил заинтересованность переименовать расширение и продолжить его поддержку. Все остальные версии расширения, в основном для браузеров на базе Chromium, следует немедленно удалить.

Угрозы безопасности

• Разработчики Notepad++ подтвердили взлом серверов обновлений

• Злоумышленники распространяли вредоносное ПО через сервер обновлений антивируса eScan

• Сбой в pCloud: пользователи видят чужие папки в своих аккаунтах

• Уязвимость обхода путей в WinRAR активно используется множеством хакеров

• Новый MaaS-сервис Stanley обещает обход модерации Chrome Web Store для фишинговых расширений

• Пользователей LastPass атакуют фишинговыми письмами под видом техподдержки