В Windows 10, начиная с Fall Creators Update, Microsoft добавила новую функцию защиту от троянов-шифровальщиков под названием «Контролируемый доступ к папкам», которая позволяет предотвратить несанкционированные изменения файлов в защищаемых папках неизвестными программами.

Контролируемый доступ к папкам - функция безопасности, предназначенная для блокировки доступа к файлам в защищаемых папках для программ, которые не содержаться в белом списке приложений. Белый список состоит из приложений, по умолчанию добавленных Microsoft и заданных самим пользователем.

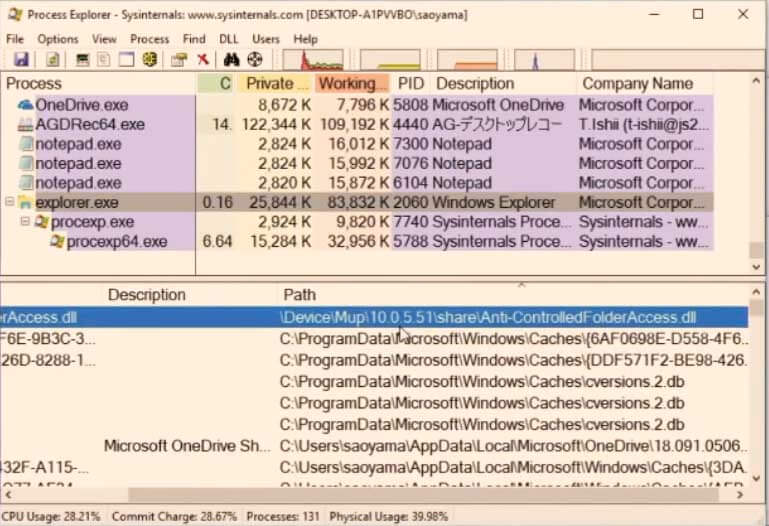

Принимая во внимания тот факт, что процесс explorer.exe изначально включен в белый список функции «Контролируемый доступ к папкам», исследователь Соя Аояма (Soya Aoyama) из компании Fujitsu System Integration Laboratories обнаружил способ для инъекции вредоносного DLL в explorer.exe после запуска процесса. Так как процесс значится в белом списке, то вредоносный DLL исполнялся и мог обходить защиту от шифровальщиков.

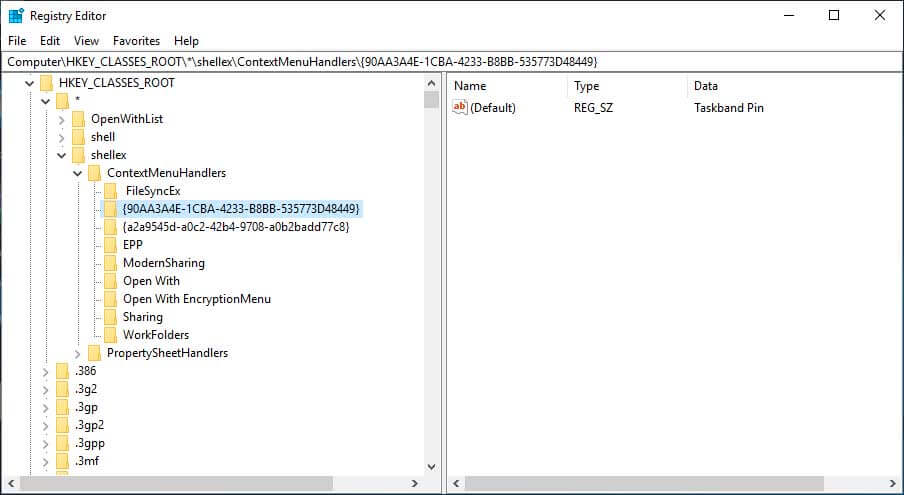

Для обхода функции безопасности Аояма воспользовался особенностью системы, что при запуске explorer.exe, процесс загружает все библиотеки DLL, зарегистрированные по пути HKEY_CLASSES_ROOT\*\shellex\ContextMenuHandlers в системном реестре.

Ветка HKEY_CLASSES_ROOT объединяет информацию реестра из HKEY_LOCAL_MACHINE и HKEY_CURRENT_USER. При выполнении слияния, Windows предоставляет приоритет данным в ветке HKCU.

Это означает, что если ключ существует в HKCU, то он имеет приоритет над тем же ключом в HKLM при объединении данных в HKEY_CLASSES_ROOT.

По умолчанию, когда запускается explorer.exe, он загружает Shell.dll, зарегистрированный в HKEY_LOCAL_MACHINE\SOFTWARE\Classes\CLSID\{90AA3A4E-1CBA-4233-B8BB-535773D48449}\InProcServer32. Чтобы загрузить вредоносный DLL в процесс, Аояма просто создал ключ HKCU\Software\Classes\CLSID\{90AA3A4E-1CBA-4233-B8BB-535773D48449}\InProcServer32 и прописал в нем значения для вредоносного DLL.

Теперь при завершении работы explorer.exe и его последующем перезапуске, вредоносный DLL будет загружен внутри explorer.exe вместо Shell.dll. Вы можете увидеть пример инъекции DLL в explorer.exe ниже.

К сожалению, данное вредоносное воздействие оказалось незамеченным не только для функции «Контролируемый доступ к файлам», но и для Защитника Windows. Согласно тестам Аоямы, инъекцию не смогли обнаружить продукты от Avast, ESET, Malwarebytes Premium и McAfee, которые оснащены защитой от шифровальщиков.

Подробности обхода защиты продемонстрированы в видеоролике.

Реакция Microsoft

Аояма рассказал, что прежде, чем публично обнародовать результаты своих исследований, он отправил информацию об уязвимости и подтверждение работоспособности обхода защиты в Центр Microsoft Security Response.

Тем не менее, Microsoft посчитала, что данная уязвимость не требует исправления, а ее выявление не заслуживает материального поощрения в рамках «Программы Баунти».

В ответном письме представитель Microsoft обратился к Аояме:

Если я правильно интерпретирую ваше исследование, для проведения данной атаки злоумышленник должен иметь доступ к учетной записи жертвы. Это условие необходимо для размещения вредоносного DLL за счет модификации реестра. Таким образом, злоумышленник может выполнить вредоносное действие только на уже взломанной другими способами системе. Также речь не идет о повышении привилегий, и атакующий получает права доступа, предусмотренные учетной записью жертвы.

К сожалению, шифровальщикам не нужно повышение привилегий для шифрования компьютера пользователя. Права администратора устройства требуются только для зачистки теневой копии раздела, но хакеры и разработчики вредоносного ПО могут использовать другие методы и эксплойты для запуска команды vssadmin.

Таким образом, вредоносная программа без прав администратора все еще способна обходить защиту функции «Контролируемый доступ к папкам». Это не самая хорошая новость для пользователей Windows 10.

По материалам Bleepingcomputer

Угрозы безопасности

• Сбой в pCloud: пользователи видят чужие папки в своих аккаунтах

• Уязвимость обхода путей в WinRAR активно используется множеством хакеров

• Новый MaaS-сервис Stanley обещает обход модерации Chrome Web Store для фишинговых расширений

• Пользователей LastPass атакуют фишинговыми письмами под видом техподдержки

• Трояны Android.Phantom заражают смартфоны через игры и пиратские моды, используя ИИ и видеотрансляции для накрутки кликов

• Атака CrashFix: фальшивый блокировщик рекламы для Chrome и Edge вызывает сбой браузера и заражает ПК