Данной проблеме безопасности подвержено несколько семейств процессоров Intel, включая 6, 7 и 8 поколение процессоров Intel Core, а также процессоры Intel Xeon, Intel Atom, Apollo Lake и Intel Celeron.

Уязвимость затронула системы, использующие микропрограммы Management Engine версий 11.0, 11.5, 11.7, 11.10 и 11.20, микропрограмму Server Platform Engine версии 4.0 и Trusted Execution Engine версии 3.0.

В случае успешной эксплуатации уязвимости злоумышленники могут получить несанкционированный доступ к незащищенным системам. Среди возможных сценариев атаки - запуск кода вне видимости операционной системы или контекста пользователя, что может привести к проблемам стабильности и сбоям, а также возможно влияние на достоверность аттестации локальных механизмов безопасности.

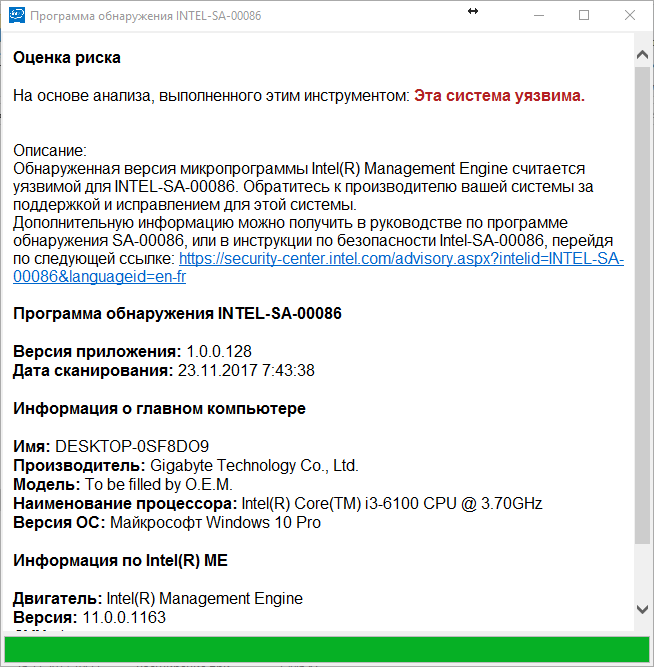

Компания Intel выпустила специальный инструмент для проверки систем на уязвимость. Утилита работает в Windows 7 и выше, а также предусмотрена отдельная версия для Linux.

Скачать Intel-SA-00086 Detection Tool

Программа выполняет быстрое сканирование и возвращает результат проверки. Инструмент показывает, является ли система уязвимой, а также отображает версию прошивки.

Что делать, если система Intel уязвима?

Пользователи самостоятельно ничего не могут предпринять. Intel отмечает, что производители устройств должны выпустить обновления для своих продуктов, которые исправляют уязвимость.

Это означает следующее: если вы пользуете компьютером или ноутбуком Dell, Lenovo, HP или другого производителя, то нужно подождать выхода официальных патчей.

Intel создала отдельную страницу поддержки. Информация на данной странице будет постоянно обновляться и добавляться. На данный момент уже доступны ссылки для компьютеров от Acer, Dell, Fujitsu, Lenovo и Panasonic.

Пользователи, которые собирали компьютер сами из различных компонентов, могут ожидать патчи от производителей материнских плат.

Примечание: некоторые производители могут так и не выпустить патчи для некоторых систем и материнских плат. В этом случае системы будут оставаться уязвимыми на протяжении всего жизненного цикла.

Отметим, что это уже не первая проблема с микропрограммой Management Engine. Ранее Фонд Электронных Рубежей (Electronic Frontier Foundation) уже обращался к Intel с просьбой предоставить возможность пользователям и системным администраторам ограничивать или отключать Management Engine.

Угрозы безопасности

• Злоумышленники распространяли вредоносное ПО через сервер обновлений антивируса eScan

• Сбой в pCloud: пользователи видят чужие папки в своих аккаунтах

• Уязвимость обхода путей в WinRAR активно используется множеством хакеров

• Новый MaaS-сервис Stanley обещает обход модерации Chrome Web Store для фишинговых расширений

• Пользователей LastPass атакуют фишинговыми письмами под видом техподдержки

• Трояны Android.Phantom заражают смартфоны через игры и пиратские моды, используя ИИ и видеотрансляции для накрутки кликов