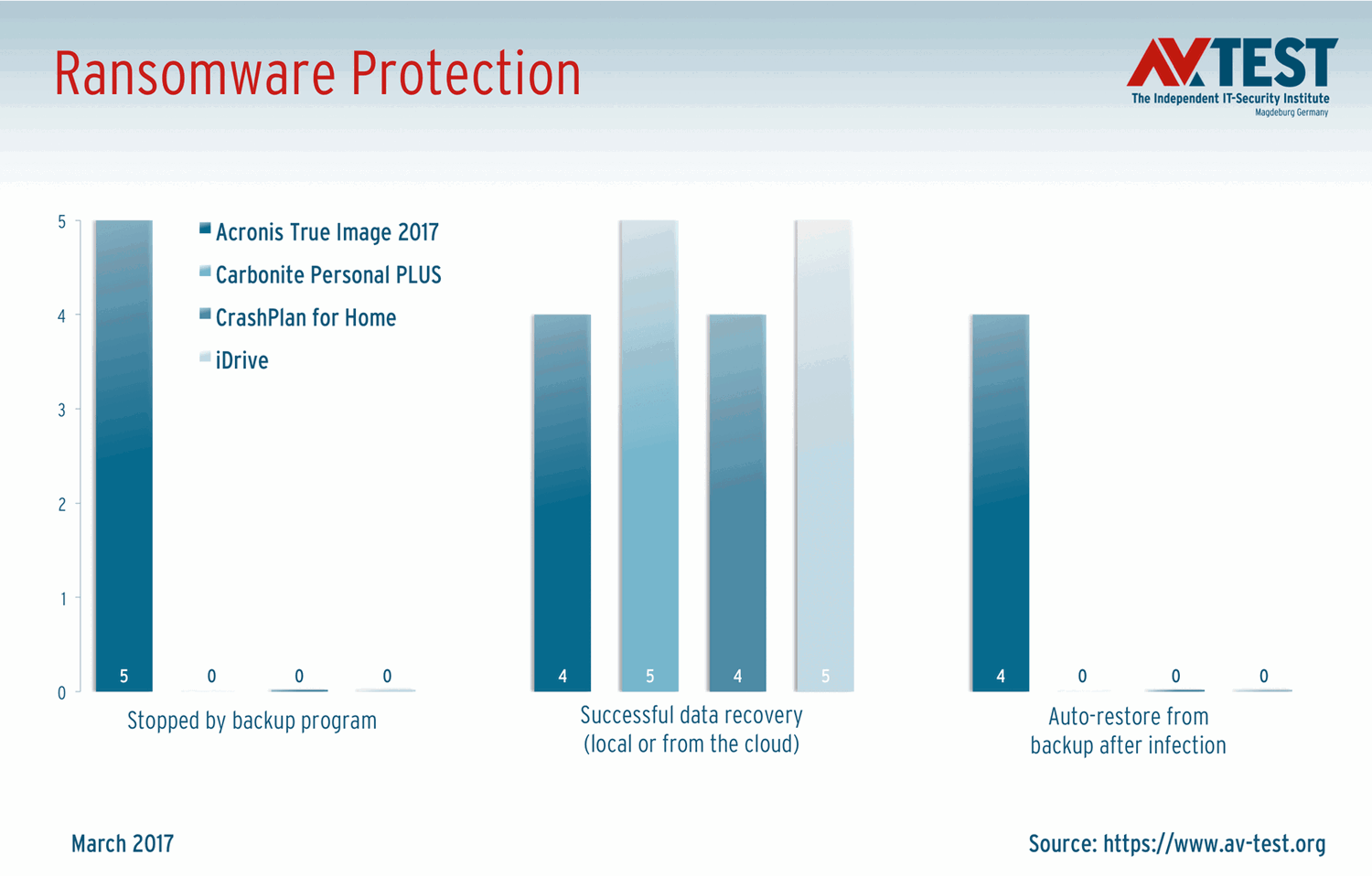

Наряду с антивирусной защитой, программы для резервного копирования должны быть неотъемлемым элементом грамотной стратегии безопасности. Во времена активного распространения программ-вымогателей, новые специализированные приложения для резервного копирования помогают сохранить время, деньги и нервы. Независимая лаборатория AV-Test провела тестирование четырех новых программ для резервного копирования, но только одна из них смогла получить сертификат “Проверенное решение для резервного копирования и защиты данных”.

В тестировании принимали участие новые версии программ резервного копирования, которые защищают данные от шифровальщиков

Если антивирусная защита была побеждена и на компьютере появился экран блокировки, который блокирует доступ к системе и важным файлам, то все пользователи Windows подразделяются на два лагеря: жертвы шифровальщика и пользователи программ резервного копирования. Последняя группа может успешно противостоять попыткам шантажа со стороны злоумышленников с гораздо большим душевным спокойствием. Они позаботились о дополнительном уровне защиты от агрессивных вредоносных атак. В самом идеальном сценарии программа для резервного копирования обнаруживает атаку, останавливает ее и восстанавливает систему или атакованные файлы к предыдущей безопасной резервной версии. Если невозможно выполнить все данные меры, то по крайней мере можно восстановить последние безопасные версии из резервной копии. В данном испытании AV-Test, кроме традиционных функций, удобства использования и скорость создания и восстановления резервных копий, эксперты лаборатории оценивали реакцию программ на атаки вредоносных программ.

Атаки шифровальщиками: время — это деньги!

Только одна из четырех протестированных программ смогла остановить атаки троянов-вымогателей

Трояны-вымогатели обычно пытаются всеми способами обмануть антивирусный продукт. После первоначального обнаружения новой угрозы обычно проходит несколько часов прежде чем появляется соответствующее сигнатурное определение. За данный период киберпрестуники могут осуществить свои коварные планы. В зависимости от распространенности вредоносной программы, иногда бывает достаточно просто нажать на ссылку в сообщении электронной почты в это время, чтобы превратиться в жертву шифровальщика и понести серьезные финансовые убытки. Вот почему при использовании правильной стратегии безопасности антивирусная программа всегда подкреплена решениями для резервного копирования.

Современные программы для резервного копирования

Современные функции: требуется обязательное развертывание облачного хранилища

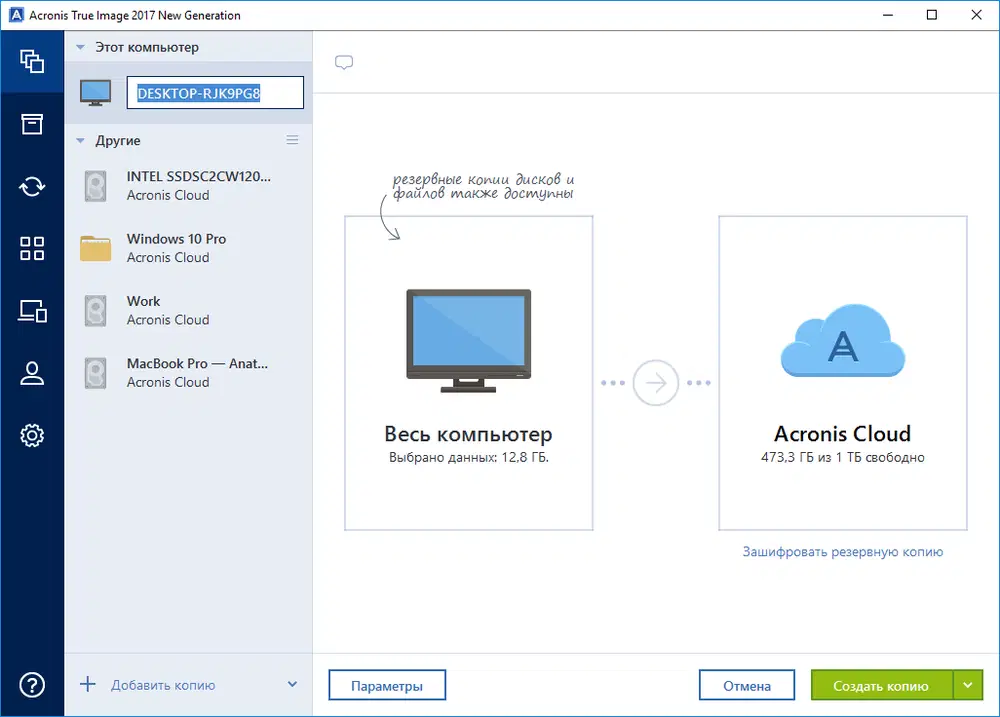

Хотя многие компании-разработчики не рассматривают свои продукты как один из элементов двухуровневой стратегии безопасности, другие вендоры используют совершенно другой подход. Новые версии программ "Acronis True Image 2017 New Generation Premium" 21.0.0.6106, "Carbonite Personal PLUS" 6.2.1 build 6804, "CrashPlan for Home" 4.8.0 (1435813200480) и "IDrive" 6.5.1.23 сражаются за доверие пользователя. Все данные программы могут использовать традиционные методы резервного копирование, например, копировать отдельные файлы, а также создавать полный образ системы на диске, например, на портативном жестком диске.

Облачная защита против шифровальщиков

В дополнение к облачным хранилищам, предлагаемых в платных приложениях, программы предлагают дополнительные функции, например, “проверку подлинности” файлов с помощью цифровых шаблонов обнаружения, сохраненных в облачной базе данных. С помощью данного метода можно определить, сохранено ли исходное состояние файла или были внесены какие-либо изменения. Данная облачная технология позволяет обнаружить вредоносные изменения файлов во время атаки, например, при нежелательном шифровании программой-вымогателем. Если программа обнаруживает нежелательное изменения во время сеанса облачного сравнения в фоновом режиме, то она предупреждает пользователя и при необходимости восстанавливает безопасную версию объекта из резервной копии.

Активная защита - пока еще не стандарт

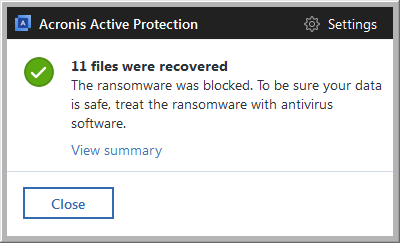

В тестировании программы резервного копирования должны были защитить тестовые компьютеры на базе Windows 7 и сохраненные данные от новейших троянов-шифровальщиков. В числе тестовых образцов были последние версии широко распространенного криптолокера Cerber, который обычно передается во вложениях электронной почты, а также на вредоносных веб-сайтах. Программы используют различные методы и механизмы для защиты от программ-вымогателей. Acronis True Image стал единственным продуктом, который смог набрать баллы с активной защитой от вредоносных программ. Использование механизма поведенческого анализа через облако Acronis позволило обнаружить шифровальщики и заблокировать их сразу после того, как они попытались нанести ущерб тестовым системам. Данные функции защиты можно возложить на автономные решения для защиты от шифровальщиков.

Обнаружение шифровальщика - последняя линия защиты, если антивирусная защита не смогла помочь

Остальные участники тестирования не предлагают данный вид активной защиты. Они набрали баллы за успешное восстановление безопасных версий файлов в большинстве сценариев. Решающим фактором при этом является частота создания резервных копий. Чем короче интервал резервного копирования, тем более актуальными будут версии файлов. В данном аспекте себя хорошо проявил IDrive. Приложение защищает данные в тестовых системах с 20-секундным интервалом по умолчанию. Наоборот, Carbonite создает первую резервную копию только спустя 10 минут работы над файлом. При этом следующую резервную копию можно сделать только на следующий день, а именно спустя ровно 24 часа, что явно слишком долго для обеспечение эффективной защиты данных от шифраторов.

Простая настройка

При тестировании ни одна из программ резервного копирования не оказалось слишком сложной при конфигурации. Благодаря хорошо организованным меню, все четыре участника испытания просто и удобно предлагают выбрать, какие файлы нужно копировать, куда нужно сохранить резервную копию и с какой периодичность нужно выполнять задания резервного копирования. Доступ к дополнительным функциям также прозрачен и удобен. Тем не менее, программы продемонстрировали существенные различия в количестве шагов, которые нужно выполнить для настройки процедуры резервного копирования. Наименьшее время понадобилось для первоначальной настройки Carbonite. Каждый пользователь может иметь различные предпочтения, и кроме удобства использования, также рассматривает, какие дополнительные функции предоставляет продукт.

Скорость выполнения операций

Другим важным критерием при оценке программ резервного копирования является скорость создания резервных копий и скорость восстановления копий. В лаборатории оценивались различные параметры резервного копирования данных с помощью разных наборов данных. В частности, оценивалось разбиение и резервное копирование архива размером 50 гигабайт, включающего 56 образов дисков и файлов фильмов. Данные копировались с SDD диска на HDD диск. В данном тесте, как и в других испытаниях на скорость, победил Acronis. Для создания резервной копии данному продукту понадобилось всего 12 минут, в то время как IDrive выполнил аналогичные операции за 53 минуты, а CrashPlan - за 1 час 3 минуты. Кроме того, при создании различных копий других типов данных и при создании инкрементных резервных копий, продукт Acronis всегда был явно впереди других участников тестирования.

Acronis также оказался самым быстрым при восстановлении резервной копии - программе понадобилось 10 минут и 39 секунд для восстановления системы. CrashPlan и IDrive восстановили систему за 20 минут 40 секунд и 17 минут 17 секунд соответственно. При восстановлении инкрементных резервных копий Acronis превзошел по скорости оба продукта почти в 10 раз! Так как Carbonite предлагает только облачное резервное копирование данных, программа не принималась во внимание при тестировании производительности.

Заключение

Тестирование ясно демонстрирует, что эффективная защита от вредоносных программ должна предусматривать развертывание решения для резервного копирования данных. Acronis True Image 2017 New Generation Premium стал единственной программой резервного копирования, которая смогла остановить атаки с участием шифровальщиков. Кроме того, программа продемонстрировала отличные результаты при оценке критерия резервного копирования и была награждена сертификатом “Проверенное решение для резервного копирования и защиты данных” от AV-Test. Программа Acronis очевидно помогает пользователям защищать компьютер и важные данные от программ-вымогателей, не требуя особого внимания от пользователя. Подробный отчет о результатах тестирования доступен в формате PDF (английский).

Трояны-вымогатели - растущая опасность

Директор подразделения Test Research Давид Волкивич (David Walkiewicz)

Количество троянов-вымогателей постоянно растет. Это не удивительно, ведь этот вид вредоносного ПО позволяет преступникам по всему миру получать деньги абсолютно анонимно.

Уже в 2015 году системы обнаружения вредоносных программ AV-Test показали, что шифровальщик “Virlock” стал первой вредоносной программой подобного типа, которая попала в рейтинг 10 самых часто встречающихся в мире угроз. Данный криптолокер использует технологии изменения кода, которые затрудняют обнаружение зловреда антивирусами. Virlock зашифровывает исполняемые файлы .EXE, архивы, аудиозаписи, видеозаписи, графические файлы, папку “Документы” и др.

С тех пор наблюдается значительное увеличение количества программ-вымогателей. Если в 2015 году было только 35 семейств шифровальщиков, то в начале 2017 года их насчитывается уже более 300. Это не удивительно, ведь данная форма цифрового шантажа является многомиллионным бизнесом, в котором преступники имеют минимальный риск. Они могут распространять вредоносное ПО по всему миру и получать выкуп анонимно через Интернет с помощью систем онлайн-платежей.

В то время, как стандартные трояны-вымогатели обычно блокируют компьютеры и файлы своих жертв с помощью асимметричного RSA или AES шифрования, шифровальщики нового поколения, например, Sage 2.0 уже используют самые современные методы шифрования, в частности алгоритмы Curve25519 и ChaCha20. Некоторые зашифрованные файлы можно расшифровать с помощью доступных дешифраторов. Однако они не взламывают методы шифрования, используемые в шифровальщиках, а вместо этого используют ошибки реализации криптоалгоритмов. Таким образом, они, в свою очередь, используют программные бреши, оставленные преступниками при программировании троянов.

Чтобы обеспечить наилучшую защиту от растущей опасности, пользователи должны придерживаться двухуровневой стратегии безопасности. В дополнение к защите от вредоносных программ с помощью постоянно обновляемого антивирусного продукта нужно предусмотреть регулярное резервное копирование файлов на случай, если троян-вымогатель сможет обойти механизмы защиты и проникнет в систему.

По материалам AV-Test

Последние обзоры и тесты

• Лучший антивирус 2025: Тестирование антивирусов для Windows 11 – с максимальными настройками

• Какие антивирусы легче встроенной защиты Windows 11 – тестирование AV-Comparatives

• Лучший антивирус 2025: Тестирование 35 антивирусов для Windows 11

• AV-Test 2025: Тестирование защиты антивирусов против программ-вымогателей

• Тестирование AV-Test 2025: Лучшие мобильные антивирусы для Android

• AV-Comparatives 2025: Тестирование защиты антивирусов от интернет-угроз