В сети выявлена масштабная кампания по распространению вредоносного программного обеспечения, замаскированного под популярный архиватор 7-Zip. Злоумышленники используют специально созданный сайт, который полностью копирует внешний вид официального ресурса проекта, чтобы вводить пользователей в заблуждение и устанавливать на их компьютеры троянский модуль. Зараженные устройства впоследствии объединяются в резидентную прокси-сеть, используемую для анонимизации трафика киберпреступников.

Механизм заражения и маскировка

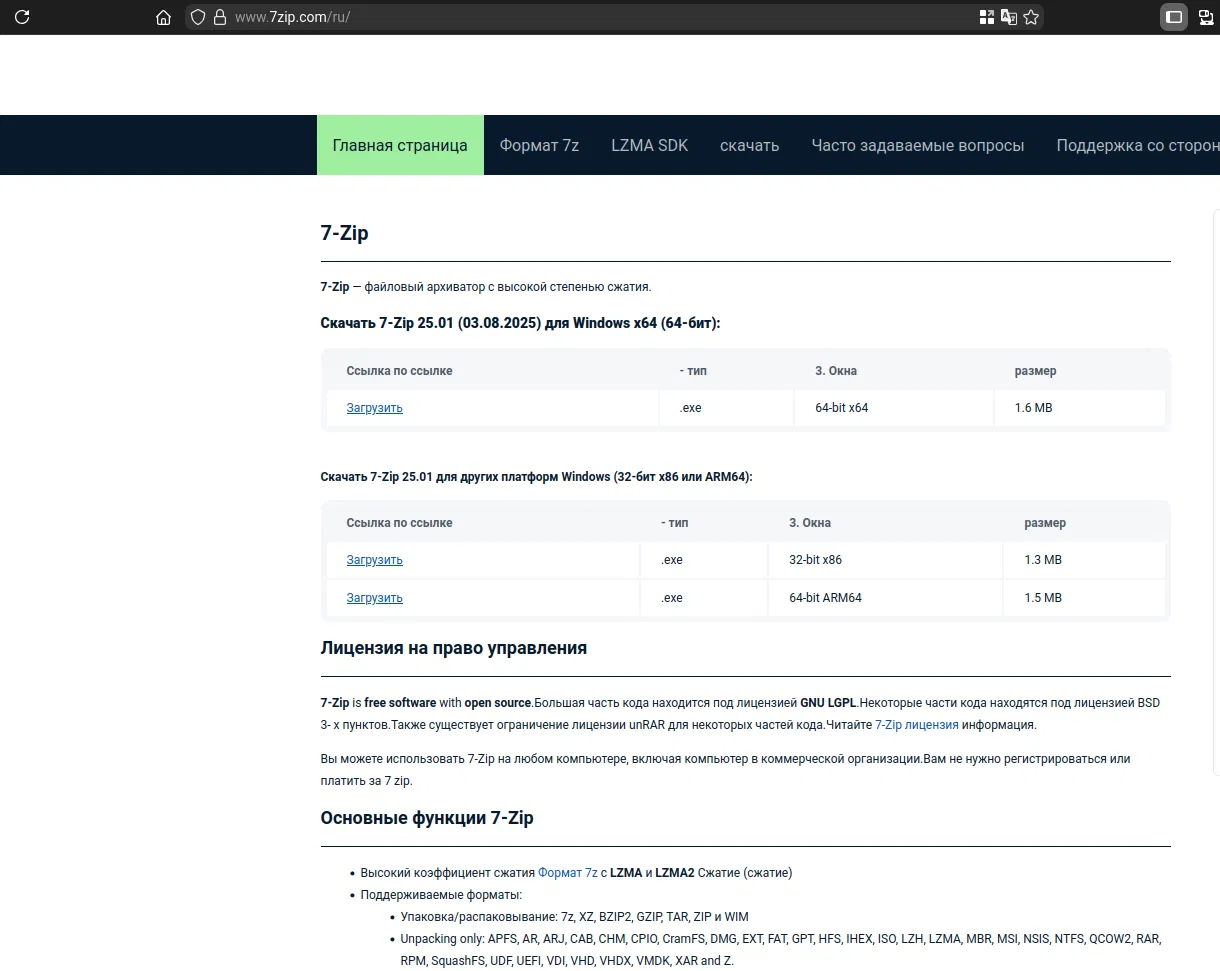

Инцидент получил огласку после жалобы пользователя, который загрузил программу, следуя рекомендациям из видеоурока на YouTube. Источником угрозы стал домен 7zip[.]com, визуально и структурно имитирующий легитимный сайт 7-zip.org.

Специалисты компании Malwarebytes проанализировали распространяемый файл и обнаружили, что он снабжен цифровой подписью, выданной на имя Jozeal Network Technology Co., Limited. На данный момент действие сертификата прекращено. При запуске инфицированный дистрибутив корректно устанавливает сам архиватор 7-Zip, не вызывая подозрений у пользователя, но в фоновом режиме распаковывает вредоносные компоненты.

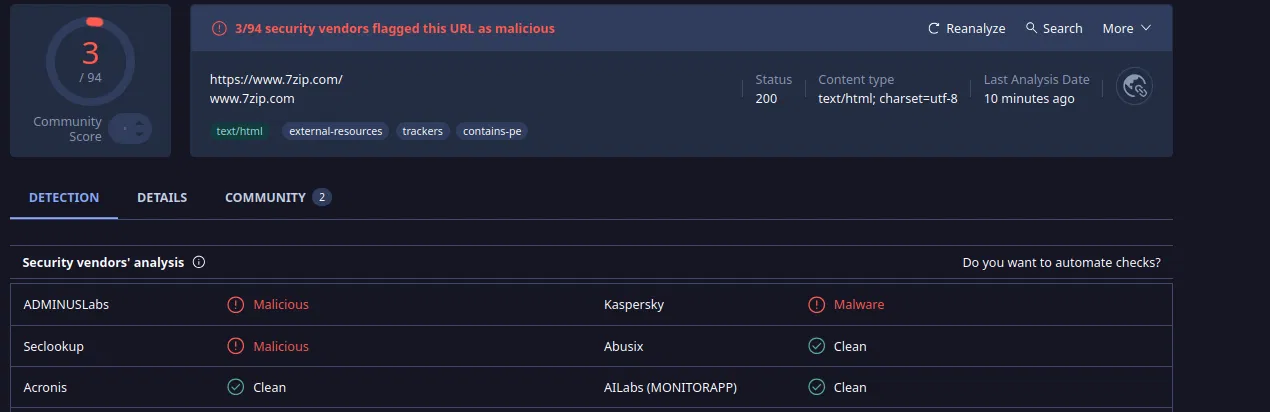

Одними из первых вредоносный ресурс начали блокировать и детектировать антивирусные решения от «Лаборатории Касперского», ADMINUSLabs и Seclookup, пометившие сайт как опасный источник ПО.

Технические особенности работы трояна

В системную директорию C:\Windows\SysWOW64\hero\ скрытно устанавливаются три файла: Uphero.exe (менеджер обновлений), hero.exe (основной прокси-модуль) и библиотека hero.dll. Для обеспечения автозагрузки создается служба Windows с правами системы (SYSTEM), а через утилиту netsh вносятся изменения в правила брандмауэра для разрешения сетевой активности.

После закрепления в системе программа проводит детальный анализ конфигурации оборудования. Она собирает технические характеристики процессора, памяти, дисковой подсистемы и сетевых адаптеров, используя инструменты Windows Management Instrumentation (WMI). Полученные данные отправляются на удаленный сервер iplogger[.]org. Основная задача зловреда — превращение компьютера жертвы в узел прокси-сети, через который третьи лица могут перенаправлять свой трафик, скрывая реальный IP-адрес.

Особое внимание разработчики трояна уделили защите от анализа. Вредоносный код умеет определять, запущен ли он в виртуальной среде. Проверка осуществляется на наличие признаков таких платформ виртуализации, как VMware, VirtualBox, QEMU и Parallels, а также на присутствие отладчиков.

Текущий статус угрозы

Расследование показало, что данная схема является частью более крупной инфраструктуры, использующей поддельные установщики для популярных программ, таких как HolaVPN, TikTok, WhatsApp и Wire VPN. Вредонос использует защищенные каналы связи через Cloudflare и и протокол DNS-over-HTTPS для сокрытия активности.

На момент публикации на сайте 7zip[.]com размещен официальный, безопасный установочный файл архиватора, который был впервые загружен в репозитории еще в августе 2025 года. Однако эксперты предупреждают, что ресурсу нельзя доверять: администраторы домена могут в любой момент снова подменить файл на инфицированную версию.

Угрозы безопасности

• Фальшивый сайт 7-Zip распространяет ПО для скрытого создания прокси-сетей

• Атаки ShadyPanda и GhostPoster: как миллионы пользователей пострадали от обновлений легитимных расширений

• «Доктор Веб» рассказал, как противостоять мошенническим звонкам

• В игре People Playground через Steam Workshop распространялся вредоносный мод

• Разработчики Notepad++ подтвердили взлом серверов обновлений

• Злоумышленники распространяли вредоносное ПО через сервер обновлений антивируса eScan