Microsoft сообщила, что в будущих выпусках Windows аутентификационный протокол NTLM, использующийся уже почти 30 лет, будет отключен по умолчанию. Такое решение принято из-за серьезных уязвимостей безопасности, которые делают инфраструктуры организаций уязвимыми для кибератак.

NTLM (New Technology LAN Manager) — это протокол аутентификации по схеме «вызов–ответ», представленный в 1993 году вместе с Windows NT 3.1. Он пришел на смену более старому протоколу LAN Manager (LM).

Со временем NTLM был вытеснен Kerberos и с Windows 2000 стал по умолчанию использоваться в доменных средах. Тем не менее NTLM до сих пор применяется как запасной вариант, когда Kerberos недоступен. Проблема в том, что NTLM использует слабую криптографию и уязвим для целого ряда атак.

С момента появления NTLM активно эксплуатируется в атаках типа NTLM relay. В таких сценариях злоумышленники заставляют скомпрометированные устройства в сети проходить аутентификацию на серверах, контролируемых атакующим. Это позволяет повышать привилегии и в итоге полностью захватывать контроль над доменом Windows. Несмотря на известные риски, NTLM до сих пор используется на серверах Windows, что дает возможность обходить существующие меры защиты с помощью уязвимостей и техник вроде PetitPotam, ShadowCoerce, DFSCoerce и RemotePotato0.

NTLM также часто становится целью атак типа pass-the-hash. В таких сценариях злоумышленники используют уязвимости в системе или вредоносное ПО, чтобы похитить NTLM-хэши — хэшированные пароли — с атакуемых устройств. Эти хэши затем применяются для аутентификации от имени скомпрометированного пользователя, что позволяет получать доступ к конфиденциальным данным и распространяться по сети.

«Заблокирован и больше не используется автоматически»

29 января 2026 года Microsoft сообщила, что в рамках более широкой стратегии перехода к беспарольной и устойчивой к фишингу аутентификации, NTLM наконец будет отключен по умолчанию в следующем крупном выпуске Windows Server, а также в связанных клиентских версиях Windows. Это означает серьезный шаг в сторону отказа от устаревшего протокола и перехода к более безопасной аутентификации на базе Kerberos.

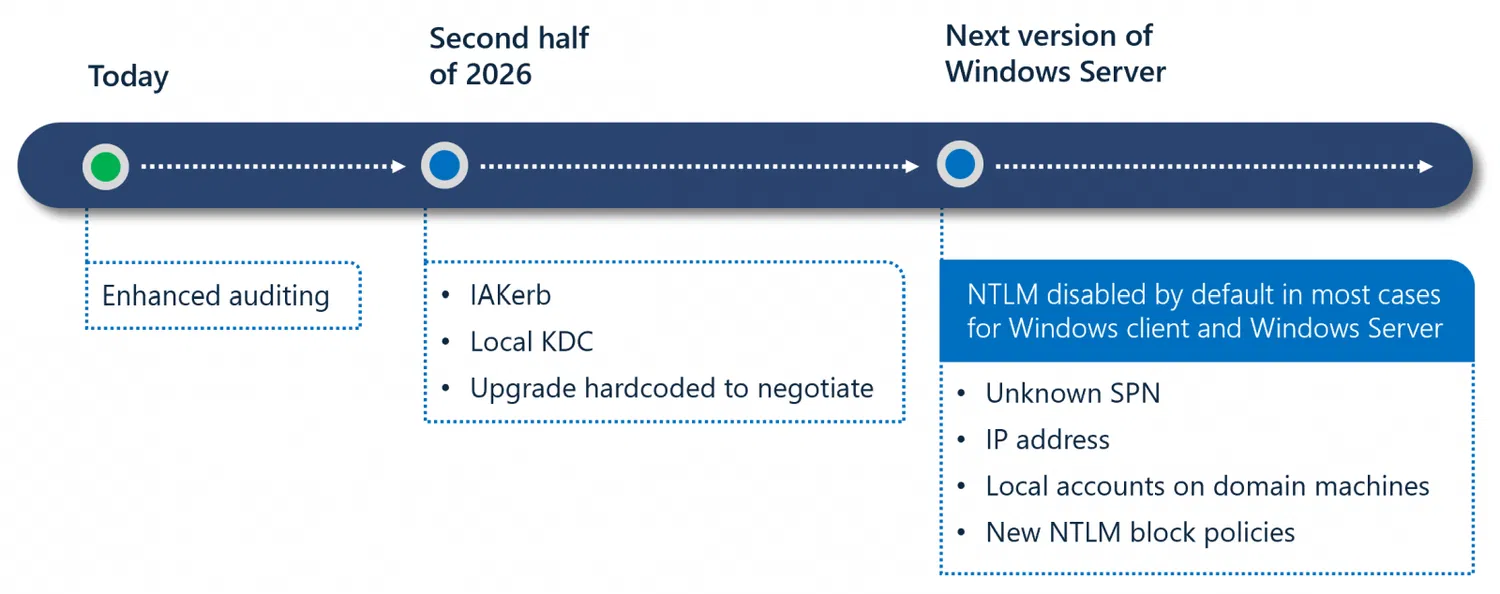

Компания также представила трехэтапный план перехода, цель которого — снизить риски, связанные с NTLM, и при этом минимизировать влияние на инфраструктуру:

- Этап 1. Администраторы могут использовать расширенные средства аудита, доступные в Windows 11, версия 24H2 и Windows Server 2025, чтобы определить, где и в каких сценариях NTLM все еще используется.

- Этап 2. Во второй половине 2026 года появятся новые возможности, включая IAKerb и локальный центр распределения ключей (Local KDC). Они предназначены для закрытия типичных сценариев, в которых система вынужденно откатывается к NTLM.

- Этап 3. В будущих релизах сетевой NTLM будет отключен по умолчанию. При этом сам протокол останется в системе и при необходимости может быть явно включен через политики.

Microsoft сообщает:

Отключение NTLM по умолчанию не означает его полного удаления из Windows на данном этапе. Это означает, что Windows будет поставляться в состоянии secure by default, при котором сетевая аутентификация NTLM заблокирована и больше не используется автоматически.

Операционная система будет отдавать приоритет современным и более безопасным альтернативам на базе Kerberos. При этом типичные устаревшие сценарии будут поддержаны за счет новых возможностей, таких как Local KDC и IAKerb (пока в предварительной версии).

О планах отказаться от NTLM Microsoft впервые сообщила еще в октябре 2023 года, отметив, что также намерена расширить инструменты управления, чтобы администраторы могли лучше отслеживать и ограничивать использование NTLM в своих средах.

В июле 2024 года компания официально признала NTLM устаревшим в Windows и Windows Server и рекомендовала разработчикам переходить на Kerberos или Negotiation-аутентификацию, чтобы избежать проблем в будущем.

При этом Microsoft предупреждает разработчиков не использовать NTLM в приложениях еще с 2010 года, а администраторам Windows советует либо полностью отключать NTLM, либо настраивать серверы так, чтобы блокировать NTLM-relay-атаки, в том числе с помощью Active Directory Certificate Services (AD CS).

Последние статьи #Windows

• Microsoft отключит NTLM по умолчанию в будущих версиях Windows и Windows Server

• Microsoft признала ещё одну причину сбоев выключения Windows 11 и 10 ПК и готовит исправление

• Microsoft пересматривает стратегию внедрения ИИ-функций в Windows 11

• Обновление KB5074175 (Build 28000.1516) Preview для Windows 11, версия 26H1

• Предварительное обновление KB5074105 для Windows 11 добавляет новые функции и улучшения

• Обновление KB5074105 (Build 26200.7705) Preview для Windows 11, версия 25H2