Злоумышленники использовали домен-двойник, маскирующийся под инструмент Microsoft Activation Scripts (MAS), для распространения вредоносных PowerShell-скриптов, которые заражают системы Windows загрузчиком Cosmali Loader.

Накануне несколько пользователей MAS начали сообщать на Reddit о появлении на их ПК всплывающих предупреждений о заражении Cosmali Loader.

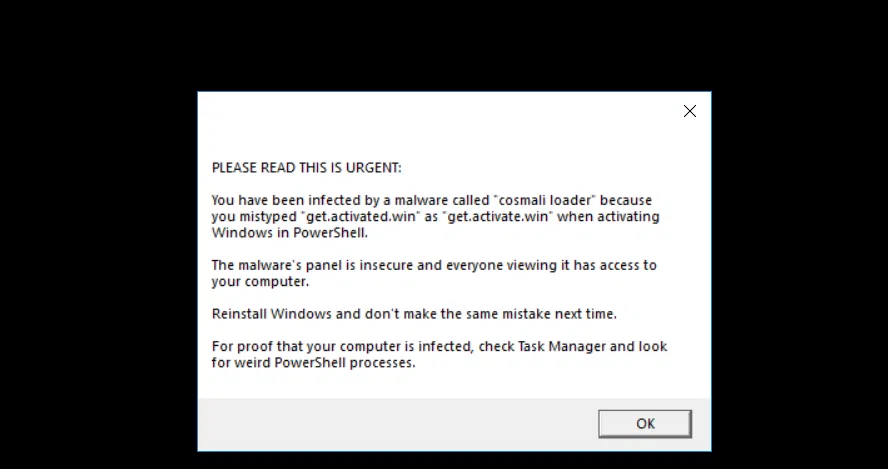

В сообщениях, которые видели пользователи, говорилось следующее:

Ваш компьютер заражен вредоносной программой под названием «cosmali loader», потому что при активации Windows в PowerShell вы ошиблись в домене и вместо get.activated.win ввели get.activate[.]win.

Панель управления этим вредоносным ПО небезопасна, и любой, кто ее просматривает, получает доступ к вашему компьютеру.

Переустановите Windows и не повторяйте эту ошибку в следующий раз.

В качестве доказательства заражения откройте «Диспетчер задач» и проверьте наличие подозрительных процессов PowerShell.

Согласно полученным данным, атакующие зарегистрировали поддельный домен get.activate[.]win, который внешне почти полностью совпадает с легитимным адресом, указанным в официальных инструкциях по активации MAS — get.activated.win.

Разница между этими доменами составляет всего один символ — буква «d». Злоумышленники сделали ставку на то, что пользователи при ручном вводе команды допустят опечатку, в результате чего вместо доступа к официальному ресурсу будет выполнен вредоносный скрипт.

Исследователь в области информационной безопасности под ником RussianPanda обнаружил, что эти уведомления связаны с вредоносным ПО Cosmali Loader, распространяемым как проект с открытым исходным кодом. Также не исключено, что они имеют отношение к похожим всплывающим уведомлениям, которые ранее зафиксировал аналитик вредоносного ПО компании GDATA Карстен Хан (Karsten Hahn).

Cosmali Loader использовался для доставки утилит для криптомайнинга, а также трояна удаленного доступа XWorm (RAT).

Хотя точно неизвестно, кто именно отправил предупреждающие сообщения пользователям, наиболее вероятно, что исследователь с благими намерениями получил доступ к панели управления вредоносным ПО и использовал ее, чтобы уведомить жертв о компрометации их систем.

MAS представляет собой набор PowerShell-скриптов с открытым исходным кодом, предназначенных для автоматизации активации Microsoft Windows и Microsoft Office с использованием HWID-активации, эмуляции KMS и различных методов обхода ограничений (Ohook, TSforge).

Проект размещен на GitHub и развивается в открытом режиме. При этом Microsoft рассматривает MAS как инструмент пиратства, поскольку он активирует продукты без приобретенной лицензии, используя несанкционированные методы, обходящие систему лицензирования компании.

Сопровождающие проект разработчики также предупредили пользователей о текущей кампании и настоятельно рекомендовали внимательно проверять команды, которые вводятся перед их выполнением.

Пользователям рекомендуется не выполнять удаленный код, если они полностью не понимают его назначение, всегда сначала тестировать такие команды в изолированной среде (песочнице), а также избегать ручного повторного ввода команд. Это снижает риск случайной загрузки опасной нагрузки с доменов-двойников, созданных на основе опечаток.

Неофициальные активаторы Windows уже неоднократно использовались для распространения вредоносного ПО, поэтому пользователям важно осознавать связанные с этим риски и проявлять повышенную осторожность при использовании подобных инструментов.

Угрозы безопасности

• Разработчики Notepad++ подтвердили взлом серверов обновлений

• Злоумышленники распространяли вредоносное ПО через сервер обновлений антивируса eScan

• Сбой в pCloud: пользователи видят чужие папки в своих аккаунтах

• Уязвимость обхода путей в WinRAR активно используется множеством хакеров

• Новый MaaS-сервис Stanley обещает обход модерации Chrome Web Store для фишинговых расширений

• Пользователей LastPass атакуют фишинговыми письмами под видом техподдержки