Сайт Xubuntu стал очередной жертвой хакерской атаки. Злоумышленники заменили ссылки для загрузки на вредоносные.

Xubuntu — это один из официальных вариантов дистрибутива Ubuntu, то есть его ответвление. Название Xubuntu представляет собой сочетание слов Xfce (окружение рабочего стола) и Ubuntu.

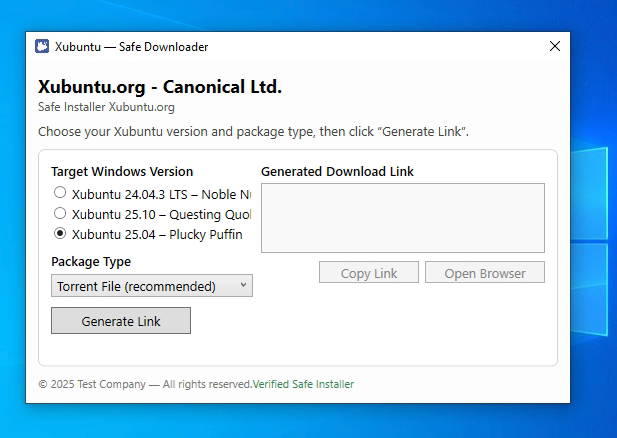

Согласно сообщениям пользователей, злоумышленники подменили ссылки для скачивания на сайте Xubuntu.org — вместо обычного .torrent-файла скачивался ZIP-архив, содержащий вредоносный файл.

Обратите внимание на надпись Target Windows Version («Целевая версия Windows»). Это, вместе с наличием .exe в названии файла, говорит о том, что злоумышленники, вероятно, нацелились на пользователей Windows, которые решили перейти с Windows 10 на Linux, но плохо разбираются в торрентах или установочных файлах.

Несмотря на подозрения пользователей, это не вирус для Linux. Программа устанавливала себя в каталог AppData, который существует только в Windows. Мошеннический файл выдавал себя за графический загрузчик для Ubuntu, а в фоновом режиме исполнял скрытые команды через консоль, чтобы доставить вредоносный компонент.

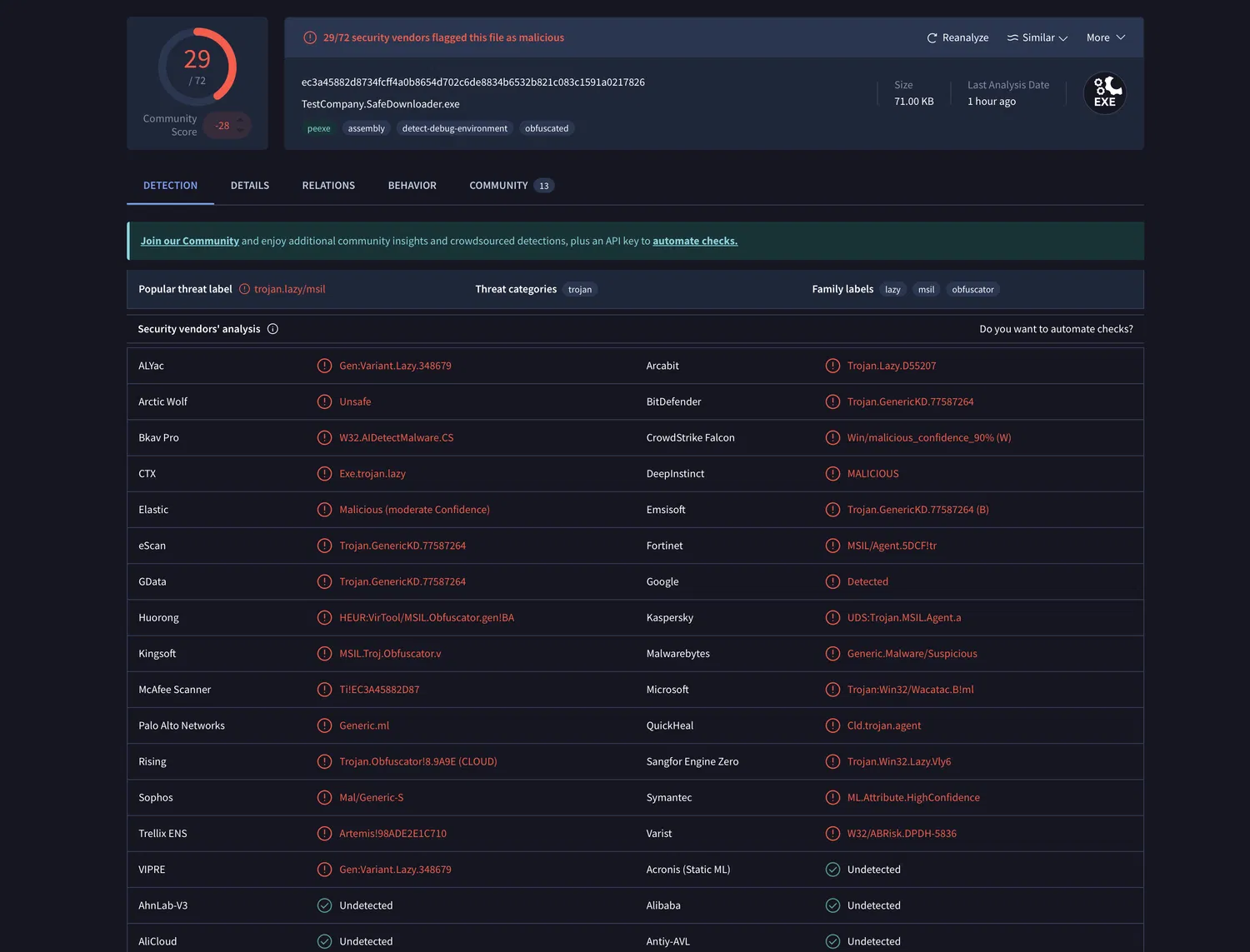

Файл назывался TestCompany.SafeDownloader.exe. По данным сервиса VirusTotal, его признали вредоносным 29 из 72 антивирусов. Пользователи, изучившие вредоносное ПО, утверждают, что это Crypto Clipper — не майнер, а программа, подменяющая адреса криптокошельков в буфере обмена на адреса злоумышленников.

Один из пользователей на Hacker News сообщил, что вредоносное ПО действительно подменяет скопированные адреса криптовалютных кошельков, направляя переводы на счета хакеров.

Судя по всему, взлому подвергся только сайт Xubuntu — торренты и зеркала загрузок, по словам пользователей, остались нетронутыми. Тем не менее, настоятельно рекомендуется проверять целостность скачанных файлов по контрольным суммам, опубликованным разработчиками.

Команда Xubuntu прокомментировала ситуацию, заявив, что произошёл «сбой в их хостинговом окружении», после чего они отключили страницу загрузок, чтобы минимизировать риски. Заявление звучит довольно расплывчато и создаёт впечатление безответственного отношения к проблеме. Неизвестно, каким образом хакеры получили доступ к серверу и сколько пользователей пострадали.

Похоже, Xubuntu восстановила старую версию страницы загрузки, так как на сайте теперь отображается Xubuntu 24.04 (апрель 2024) вместо Xubuntu 25.10, основанной на Ubuntu 25.10 Questing Quokka. Кроме того, страница показывает записи блога 2021 года, а кнопка загрузки не работает. Вероятно, команда разработчиков сейчас занимается ликвидацией последствий атаки. Пост на Reddit от 10 сентября сообщает, что сайт Xubuntu уже подвергался атаке месяц назад — тогда были повреждены статьи в блоге.

Это не первый случай, когда сайты дистрибутивов Linux становятся источником вредоносного кода. В последние месяцы произошло сразу несколько подобных инцидентов:

- В июле хакеры заразили репозиторий Arch User Repository (AUR) трояном Chaos Remote Access Trojan (RAT).

- В августе на сервисы fedoraproject.org была совершена DDoS-атака.

- А пару недель назад была взломана инстанция GitLab компании Red Hat.

Угрозы безопасности

• Злоумышленники распространяли вредоносное ПО через сервер обновлений антивируса eScan

• Сбой в pCloud: пользователи видят чужие папки в своих аккаунтах

• Уязвимость обхода путей в WinRAR активно используется множеством хакеров

• Новый MaaS-сервис Stanley обещает обход модерации Chrome Web Store для фишинговых расширений

• Пользователей LastPass атакуют фишинговыми письмами под видом техподдержки

• Трояны Android.Phantom заражают смартфоны через игры и пиратские моды, используя ИИ и видеотрансляции для накрутки кликов