77 вредоносных Android-приложений, суммарно с более чем 19 миллионами установок, распространяли несколько семейств вредоносного ПО через Google Play.

Угрозу обнаружила команда ThreatLabs компании Zscaler при расследовании новой волны заражений банковским трояном Anatsa (Tea Bot), нацеленным на устройства Android.

После установки на устройство вредонос Joker способен читать и отправлять SMS, делать скриншоты, совершать звонки, воровать списки контактов, получать данные об устройстве и незаметно подписывать пользователя на платные услуги.

Небольшая часть приложений содержала так называемое Maskware — вредоносное ПО, маскирующееся под безобидное приложение, которое не вызывает подозрений.

Такой тип вредоносного ПО может маскироваться под легитимное приложение, которое действительно выполняет заявленные функции. Однако в фоновом режиме оно занимается вредоносной активностью — крадет учетные данные, банковскую информацию или другую чувствительную информацию (например, геолокацию и SMS). Кроме того, киберпреступники могут использовать Maskware для доставки другого вредоносного ПО.

Исследователи Zscaler также выявили вариант Joker под названием Harly. Он маскируется под легитимное приложение, но содержит вредоносный код глубже в структуре, чтобы пройти проверку Google.

В марте специалисты Human Security сообщали, что Harly способен прятаться в популярных категориях приложений — игры, обои, фонарики, фоторедакторы.

Эволюция трояна Anatsa

По данным Zscaler, свежая версия банковского трояна Anatsa расширила список целей: теперь он атакует 831 банковское и криптовалютное приложение (ранее — 650).

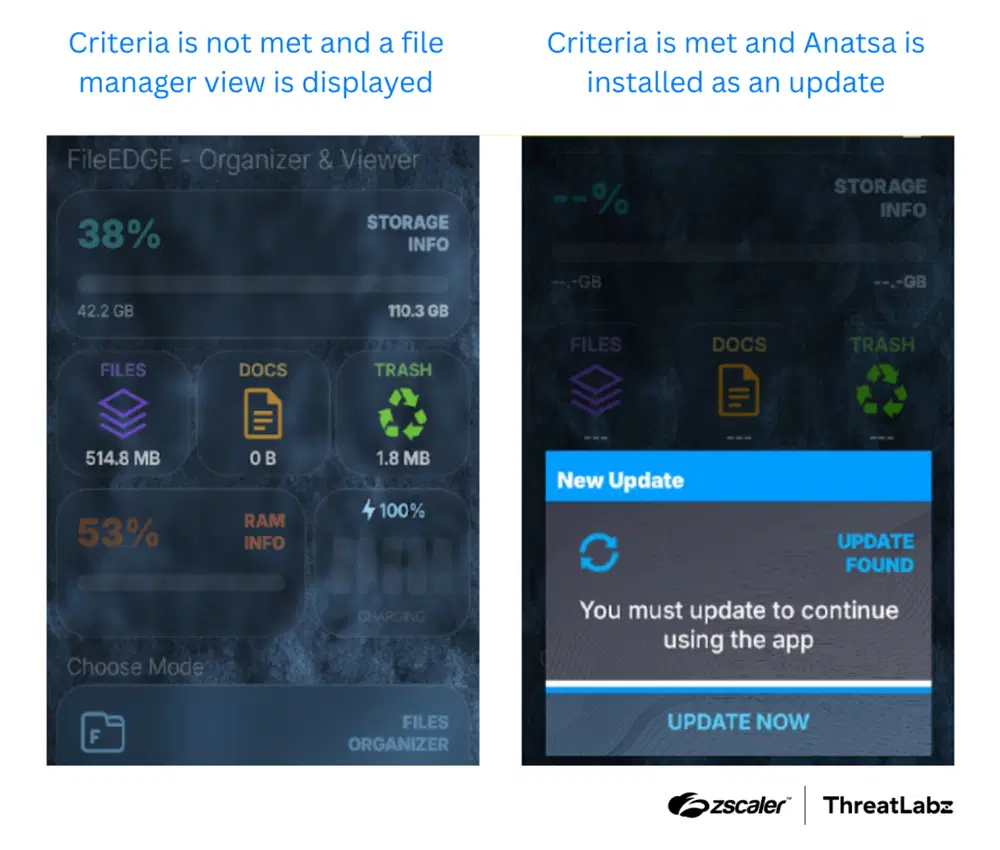

Для маскировки злоумышленники используют приложение Document Reader – File Manager, которое после установки подгружает вредоносный код Anatsa.

Текущая кампания отказалась от прежней схемы динамической загрузки кода (DEX) и перешла на прямую установку полезной нагрузки: загрузка из JSON-файлов с последующим их удалением.

В плане обхода защитных механизмов он использует искаженные APK-файлы, чтобы нарушить статический анализ, расшифровку строк на основе DES во время выполнения и проверку на запуск в эмуляторе. Также периодически изменяются имена пакетов и хэши.

С точки зрения возможностей, Anatsa злоупотребляет разрешениями «Специальные возможности» (Accessibility) в Android, чтобы автоматически предоставлять себе широкие привилегии.

Угроза загружает с сервера фишинговые страницы для более чем 831 приложения, теперь включая цели в Германии и Южной Корее. Кроме того, в Anatsa был добавлен модуль кейлоггера для кражи любых пользовательских данных.

Эта последняя кампания Anatsa продолжает недавнюю волну атак, обнаруженную компанией ThreatFabric в июле, когда троян проник в Google Play под видом приложения для просмотра PDF и набрал более 50 000 загрузок.

Ранее Anatsa распространялся через:

- атаку с использованием приложений PDF и QR Code Reader в мае 2024 года (около 70 000 заражений),

- приложения Phone Cleaner и PDF в феврале 2024 года (около 150 000 загрузок),

- приложение PDF Viewer в марте 2023 года (около 30 000 установок).

Волна вредоносных приложений в Google Play

Помимо Anatsa, Zscaler нашла множество рекламных приложений (Adware), а также Joker, Harly и разные угрозы типа Maskware.

Исследователь Zscaler Химаншу Шарма (Himanshu Sharma) заявил:

ThreatLabz зафиксировала резкий рост рекламных приложений в Google Play, наряду со зловредами Joker, Harly и банковскими троянами вроде Anatsa.

В то же время количество семейств вроде Facestealer и Coper заметно снизилось.

Более половины приманок составляли утилиты и приложения персонализации. Также в группе риска — категории «развлечения», «фотография» и «дизайн».

Всего 77 вредоносных приложений, включая Anatsa, были загружены 19 миллионов раз. После отчета Zscaler все они были удалены из Google Play.

Пользователям Android необходимо убедиться, что на их устройствах активирован сервис Google Play Защита, который помогает выявлять и удалять вредоносные приложения.

В случае заражения трояном Anatsa нужно предпринять отдельные шаги совместно с банком для защиты потенциально скомпрометированных учетных записей интернет-банкинга или учетных данных.

Чтобы свести к минимуму риск заражения через загрузчики вредоносного ПО в Google Play, доверяйте только проверенным издателям, читайте хотя бы несколько отзывов пользователей и предоставляйте приложениям лишь те разрешения, которые напрямую связаны с их основной функцией.

Угрозы безопасности

• Сбой в pCloud: пользователи видят чужие папки в своих аккаунтах

• Уязвимость обхода путей в WinRAR активно используется множеством хакеров

• Новый MaaS-сервис Stanley обещает обход модерации Chrome Web Store для фишинговых расширений

• Пользователей LastPass атакуют фишинговыми письмами под видом техподдержки

• Трояны Android.Phantom заражают смартфоны через игры и пиратские моды, используя ИИ и видеотрансляции для накрутки кликов

• Атака CrashFix: фальшивый блокировщик рекламы для Chrome и Edge вызывает сбой браузера и заражает ПК