Новая вредоносная кампания использует легитимный, но старый и уязвимый драйвер Avast Anti-Rootkit, чтобы избежать обнаружения и взять под контроль целевую систему, отключив компоненты безопасности.

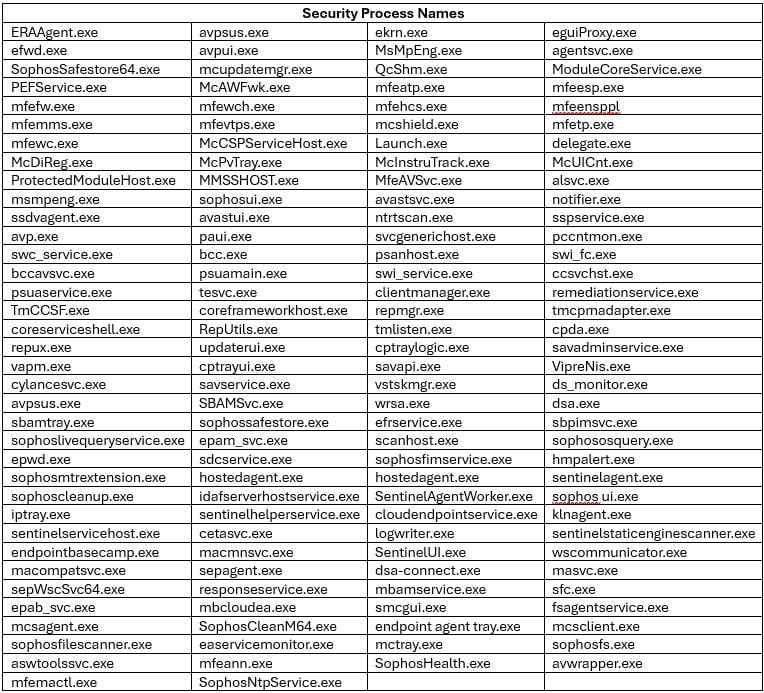

Вредоносное ПО, которое эксплуатирует драйвер, является вариантом AV Killer, и не относится к какому-либо конкретному семейству. Зловред поставляется с жестко запрограммированным списком из 142 названий процессов безопасности от различных поставщиков.

Поскольку драйвер может работать на уровне ядра, он обеспечивает доступ к критически важным частям операционной системы и позволяет вредоносному ПО завершать процессы.

Исследователи безопасности из компании Trellix недавно обнаружили новую атаку, которая использует подход «принеси свой собственный уязвимый драйвер» (bring-your-own-vulnerable-driver, BYOVD) со старой версией драйвера Anti-Rootkit для остановки продуктов безопасности в целевой системе.

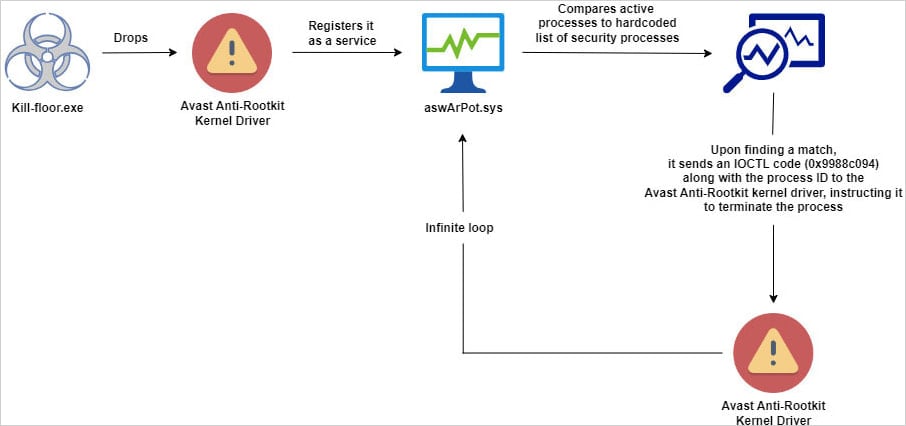

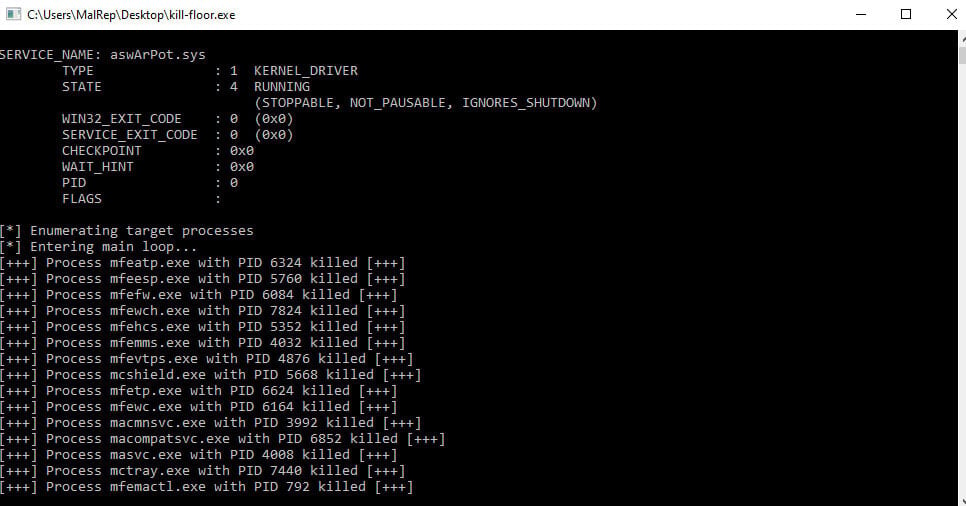

Они объясняют, что вредоносная программа с именем файла kill-floor.exe помещает уязвимый драйвер с именем файла ntfs.bin в папку пользователя Windows по умолчанию. После чего угроза создает службу aswArPot.sys с помощью Service Control (sc.exe) и регистрирует драйвер.

Затем вредоносная программа использует список из 142 процессов, связанных с инструментами безопасности, и проверяет его по нескольким снимкам активных процессов в системе.

Исследователь Trellix Тришаан Калра (Trishaan Kalra) пояснил, что когда обнаруживается совпадение, «вредоносная программа создает дескриптор для ссылки на установленный драйвер Avast».

Затем она использует API «DeviceIoControl» для выдачи требуемых команд системного вызова (IOCTL) для завершения процесса защиты.

Вредоносное ПО атакует процессы из различных решений безопасности, включая McAfee, Symantec (Broadcom), Sophos, Avast, Trend Micro, Microsoft Defender, SentinelOne, ESET и BlackBerry.

При отключенной защите вредоносное ПО может выполнять вредоносные действия, не вызывая оповещений и защитных блокировок.

Стоит отметить, что драйвер и аналогичные процедуры были обнаружены в начале 2022 года исследователями Trend Micro при расследовании атаки программы-вымогателя AvosLocker.

В декабре 2021 года группа реагирования на инциденты Stroz Friedberg обнаружила, что программа-вымогатель Cuba использовала в атаках скрипт, который злоупотреблял функцией в драйвере ядра Avast Anti-Rootkit для отключения решений безопасности в системах жертвы.

Примерно в то же время исследователи SentinelLabs обнаружили две уязвимости высокой степени серьезности (CVE-2022-26522 и CVE-2022-26523), которые присутствовали с 2016 года и которые можно было использовать «для повышения привилегий, что позволяло бы отключать продукты безопасности».

О двух проблемах было сообщено Avast в декабре 2021 года, и компания устранила их с помощью обновлений безопасности.

Защита от атак, основанных на уязвимых драйверах, возможна с помощью правил, которые могут идентифицировать и блокировать компоненты на основе их сигнатур или хэшей. Trellix предоставляет такие сигнатуры.

У Microsoft также есть специализированные решения, такие как файл политики списка блокировки уязвимых драйверов, который обновляется с каждым основным выпуском Windows. Начиная с Windows 11 2022 Update, список активен по умолчанию на всех устройствах. Последняя версия списка доступна через App Control for Business.

Угрозы безопасности

• Пользователей LastPass атакуют фишинговыми письмами под видом техподдержки

• Трояны Android.Phantom заражают смартфоны через игры и пиратские моды, используя ИИ и видеотрансляции для накрутки кликов

• Атака CrashFix: фальшивый блокировщик рекламы для Chrome и Edge вызывает сбой браузера и заражает ПК

• NANO Антивирус перестал обновляться. Новый владелец BI.ZONE сообщает о переходе на современную инфраструктуру

• Уязвимость Telegram: прокси-ссылки могут раскрывать реальный IP пользователей

• «Доктор Веб» назвал самые опасные угрозы для Android к началу 2026 года