Google Chrome 128 выпущен на стабильном канале для macOS, Windows и Linux. В бюллетене по безопасности компания Google сообщила:

Нам известно, что эксплойт для CVE-2024-7971 используется в реальных атаках.

Эта уязвимость нулевого дня высокой степени опасности вызвана ошибкой типа в движке V8 JavaScript в Chrome. О проблеме накануне сообщили исследователи безопасности из Центра разведки угроз Microsoft (MSTIC) и Центра реагирования на угрозы Microsoft (MSRC).

Хотя такие уязвимости часто позволяют злоумышленникам вызвать сбои в работе браузера, когда данные в памяти интерпретируются как другой тип, они также могут использоваться для выполнения произвольного кода на целевых устройствах с уязвимыми браузерами.

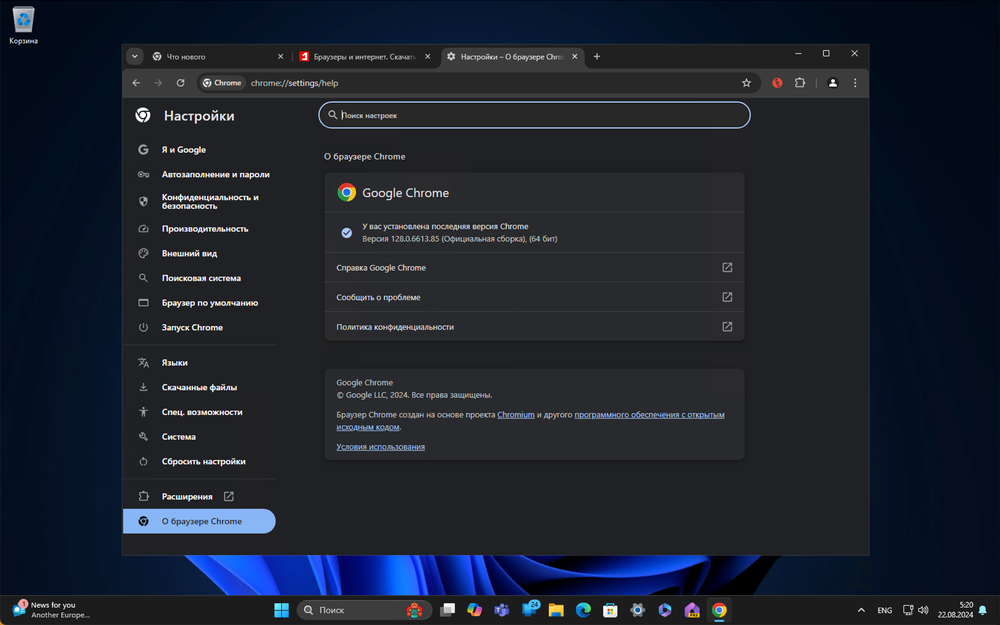

Google устранил уязвимость нулевого дня с выпуском версий 128.0.6613.84/.85 для Windows/macOS и 128.0.6613.84 (Linux). Обновления будут развернуты для всех пользователей настольных версий на стабильном канале в ближайшие недели.

Хотя Chrome обновляется автоматически при наличии исправлений безопасности, пользователи могут ускорить процесс, перейдя в меню Chrome > Справка > О Google Chrome, дождаться завершения обновления и нажать кнопку Перезапустить, чтобы установить патч.

Вы также можете скачать новую версию браузера с нашего сайта:

Хотя Google подтвердила, что уязвимость CVE-2024-7971 использовалась в атаках, компания пока не поделилась дополнительной информацией о ее эксплуатации.

Google заявляет:

Доступ к деталям уязвимости и ссылкам может быть ограничен до тех пор, пока большинство пользователей не установят исправление.

Мы также сохраним ограничения, если ошибка существует в сторонней библиотеке, от которой зависят другие, еще не исправленные проекты.

CVE-2024-7971 стала девятой уязвимостью нулевого дня в Chrome, исправленной Google в 2024 году. Полный список исправленных в этом году уязвимостей нулевого дня включает:

- CVE-2024-0519 (Высокий риск): ошибка доступа к памяти вне границ в движке V8 JavaScript Chrome, позволяющая удаленным злоумышленникам использовать повреждение кучи через специально созданную HTML-страницу, что приводит к несанкционированному доступу к конфиденциальной информации.

- CVE-2024-2887 (Высокий риск): ошибка типа в стандарте WebAssembly (Wasm), которая может привести к удаленному выполнению кода (RCE), использующему специально созданную HTML-страницу.

- CVE-2024-2886: уязвимость использования данных после освобождения памяти в API WebCodecs. Удаленные злоумышленники использовали ее для выполнения произвольных операций чтения и записи через специально созданные HTML-страницы, что приводило к удаленному выполнению кода.

- CVE-2024-3159 (Высокий риск): уязвимость, вызванная чтением за пределами границ в движке V8 JavaScript Chrome. Удаленные злоумышленники использовали эту уязвимость с помощью специально созданных HTML-страниц для доступа к данным за пределами выделенного буфера памяти, что приводило к повреждению кучи для извлечения конфиденциальной информации.

- CVE-2024-4671 (Высокий риск): уязвимость использования данных после освобождения в компоненте Visuals, который отвечает за рендеринг и отображение контента в браузере.

- CVE-2024-4761: проблема записи за пределы границ в движке V8 JavaScript Chrome, который отвечает за выполнение JS-кода в приложении.

- CVE-2024-4947: ошибка типа в движке V8 JavaScript Chrome, позволяющая выполнять произвольный код на целевом устройстве.

- CVE-2024-5274: ошибка типа в движке V8 JavaScript Chrome, которая может привести к сбоям, повреждению данных или выполнению произвольного кода.

Обновления программ, что нового

• Android 16 QPR3 для Pixel: 6 ключевых изменений, которые появятся уже в марте

• NIST: принудительная смена паролей каждые 90 дней устарела и снижает безопасность

• Утечка: Snapdragon 8 Elite Gen 6 может получить систему охлаждения от Samsung Exynos

• Утечка: Honor 600 может получить аккумулятор емкостью 9000 мАч

• Стартовала бета-версия HyperOS 3.1 для 10 новых устройств: номера сборок для России и глобального рынка

• Покупатели Яндекс Маркета смогут создавать ИИ-подборки товаров под конкретные задачи