На прошлой неделе в сети распространилась информация об уязвимости в KeePass, которой был присвоен номер CVE-2023-24055. Как сообщила Федеральная группа реагирования на чрезвычайные ситуации в области кибербезопасности Бельгии, проблема заключалась в триггерном механизме приложения.

Используя определенный триггер, злоумышленник может экспортировать всю базу паролей в другой файл. Основная проблема, заключается в том, что KeePass не запрашивал у пользователя мастер-пароль, прежде чем разрешить экспорт паролей.

Команда KeePass пыталась оспорить уязвимость, заявив, что злоумышленникам необходимы повышенные привилегии для записи в систему и что такой доступ предоставит еще больше возможностей для злонамеренных действий, включая замену исполняемого файла KeePass, запуск вредоносных программ или изменение автозапуска и конфигураций в системе.

Ведущий разработчик KeePass Доминик Райхл (Dominik Reichl) предложил пользователям создать принудительный файл конфигурации, чтобы заблокировать функциональность триггера. Однако злоумышленник с доступом для записи может изменить этот файл конфигурации, так что это не решит основную проблему.

Если пользователи соблюдают осторожность, а система защищена современным антивирусом и брандмауэром, то данный тип атак можно полностью предотвратить.

У пользователей KeePass было несколько вариантов решения проблемы. Можно было переключиться на устаревшую версию менеджера паролей KeePass 1.x, которая до сих пор активно поддерживается. В ней отсутствуют некоторые функции, в числе том уязвимый триггерный механизм. Другие варианты включали миграцию на портированные версии KeePass. Преимущество такого подхода заключается в том, что поддерживается формат базы данных паролей.

KeePass 2.53.1: уязвимость исправлена

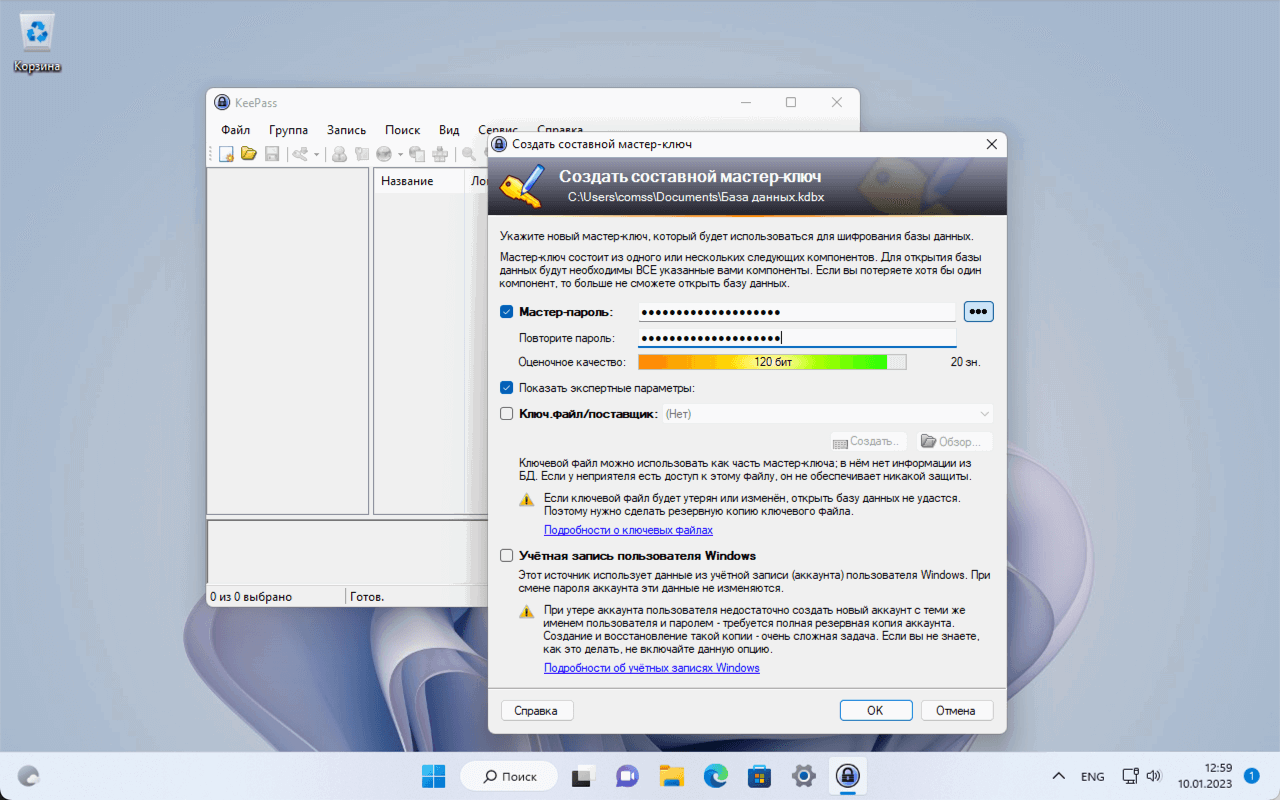

В обновлении KeePass 2.53.1 проблема была исправлена. В официальных заметках к выпуску сообщается: «Удален флаг политики приложения «Экспорт — без запроса ключа», теперь KeePass всегда запрашивает текущий мастер-ключ при попытке экспортировать данные».

Другими словами, KeePass теперь всегда будет запрашивать у пользователя подтверждение перед операциями экспорта данных. Подтвердить операцию можно с помощью мастер-пароля, который необходимо ввести перед началом экспорта данных.

Вероятнее всего, именно активные обсуждения и споры привели к выходу этого патча. Райхл, возможно, не изменил своего первоначального мнения о том, что уязвимость как таковая отсутствует, но он отреагировал на обеспокоенность общественности и внес изменения в приложение, чтобы устранить эти опасения.

Статистика использования триггеров недоступна — скорее всего, данной функциональностью пользуется небольшое количество пользователей KeePass. Еще меньше пользователей используют триггер экспорта пароля.

Пользователям KeePass рекомендуется обновиться до версии 2.53.1, чтобы защитить свои пароли от автоматического экспорта. Также следует проверить настройки безопасности KeePass, чтобы убедиться, что база данных должным образом защищена от атак грубой силы.

Обновления программ, что нового

• Apple выпустила релиз-кандидаты iOS 26.3, iPadOS 26.3 и macOS Tahoe 26.3

• WinRAR 7.20: ускорение работы с архивами, новые параметры командной строки и улучшения интерфейса

• Представлен iQOO 15 Ultra с активным охлаждением и батареей 7400 мАч

• OCCT готовит встроенные инструменты для разгона процессоров Intel — тестируется поддержка Xeon 600 Granite Rapids

• Aluminium OS: почему объединение Android и ChromeOS для ПК может затянуться

• Разногласия между Nvidia и OpenAI: судьба сделки на 100 миллиардов долларов