В опубликованном на официальном сайте заявлении отмечается, что один из сотрудников компании стал жертвой фишинг-атаки.

В ходе расследования инцидента было установлено, что хакеры отправили несколько текстовых сообщений нынешним и бывшим сотрудникам компании. В сообщении, отправленном из США якобы от IT-отдела Twilio, пользователям предлагалось обновить свои пароли. Ссылка в тексте направляла пользователей на URL-адреса, контролируемые хакерами, которые затем украли учетные данные, чтобы получить доступ к некоторым внутренним системам компании.

Проблема заключается в том, что злоумышленники смогли получить доступ к определенным данным клиентов. Twilio продолжает расследование атаки и уведомляет клиентов, пострадавших от утечки данных. Компания уже отозвала доступ к скомпрометированным аккаунтам. В информационном сообщении компания сообщает о сотрудничестве с американскими операторами связи с целью устранения угроз и удаления учетных записей злоумышленников у хостинг-провайдеров.

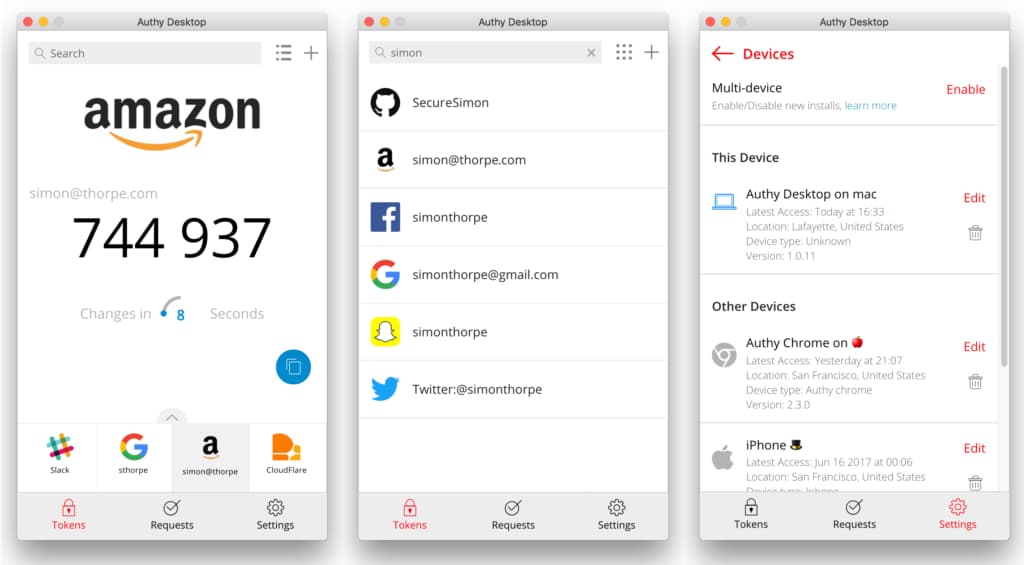

При этом Twilio не уточняет, к каким данным клиентов был получен доступ. Twilio владеет несколькими продуктами и услугами, Authy — лишь один из них и, вероятно, самый популярный. Данная атака ставит под вопрос уровень безопасности Authy.

Что делать пользователям Authy?

Официального подтверждения кражи пользовательских данных из Authy на данный момент нет. Однако, в социальных сетях пользователи делятся своими паническими настроениями. Тем не менее, можно с большой долей уверенности говорить, что пользователям Authy не о чем беспокоиться и вот почему:

- Система аутентификации Authy

- Сквозное шифрование

Authy не поддерживает традиционную систему авторизации по имени пользователя и паролю. Вместо этого сервис использует номер телефона пользователя в качестве идентификатора входа в систему. Даже если хакеру каким-то образом известен ваш номер телефона, она не сможет связать его с данными вашего аккаунта. В сервисе одноразовых паролей для защищенной аутентификации не используется система паролей, и ваши учетные данные не сохраняются в облаке, поэтому нет возможности утечки пароля. Authy использует ПИН-код (код доступа), который выступает в роли ключа локального шифрования ваших данных (токенов учетной записи двухфакторной аутентификации) перед их загрузкой в облако. Другими словами, применяется система сквозного шифрования. Единственным человеком, который имеет доступ к этому ключу шифрования, является пользователь, без этого ключа никто не может получить доступ к данным, даже сам Authy не может получить одноразовые коды TOTP. Точно так же, когда вы загружаете Authy на новое устройство, вам необходимо сначала ввести код доступа для расшифровки данных.

Сквозное шифрование напоминает то, как работают облачные менеджеры паролей, например, Bitwarden. Даже если хакеру удалось взломать Authy, теоретически ваши данные должны быть в безопасности, поскольку содержимое зашифровано. В этом весь смысл шифрования.

С другой стороны, все зависит от правильной реализации системы шифрования.

У Authy есть автономная алтернатива с открытым исходным кодом — Aegis. Вы можете импортировать токены Authy в другие аутентификаторы, используя инструкцию на GitHub.

А вы пользуетесь Authy?

Угрозы безопасности

• Уязвимость обхода путей в WinRAR активно используется множеством хакеров

• Новый MaaS-сервис Stanley обещает обход модерации Chrome Web Store для фишинговых расширений

• Пользователей LastPass атакуют фишинговыми письмами под видом техподдержки

• Трояны Android.Phantom заражают смартфоны через игры и пиратские моды, используя ИИ и видеотрансляции для накрутки кликов

• Атака CrashFix: фальшивый блокировщик рекламы для Chrome и Edge вызывает сбой браузера и заражает ПК

• NANO Антивирус перестал обновляться. Новый владелец BI.ZONE сообщает о переходе на современную инфраструктуру