О результатах расследования сообщил тимлид и реверс-инженер из компании «Доктор Веб» Николенко Константин (также известен под ником Veliant). При анализе бесплатного антивирусного решения Avira Free Antivirus немецкой компании Avira GmbH & Co. KG было установлено, что один из компонентов собирает учетные данные и выводит их в открытом виде в консоль.

Технические детали

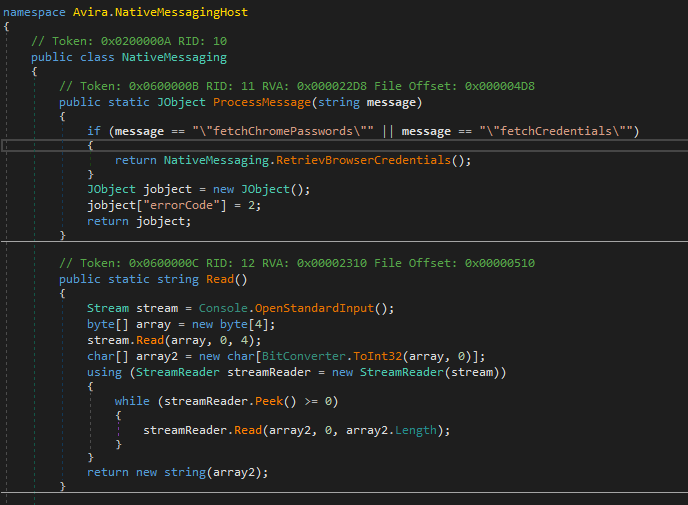

Уязвимость была обнаружена при анализе компонента под названием «Avira.PWM.NativeMessaging.exe», размещенного по пути «%ProgramFiles%\Avira\Launcher\». Его код скомпилирован для платформы .NET и не обфусцирован, что позволяет проверить его функциональность.

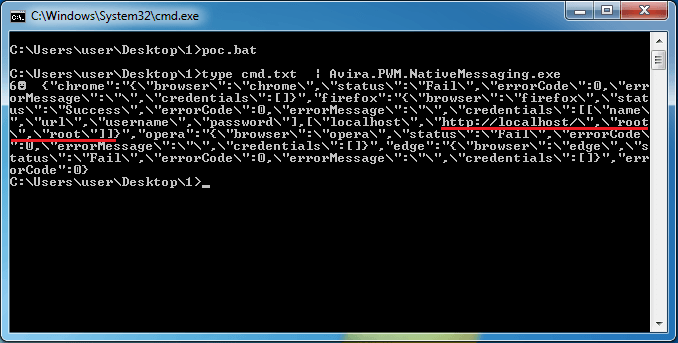

«Avira.PWM.NativeMessaging.exe» представляет собой консольную утилиту, которая считывает данные, вводимые пользователем и выполняет их дальнейшую обработку.

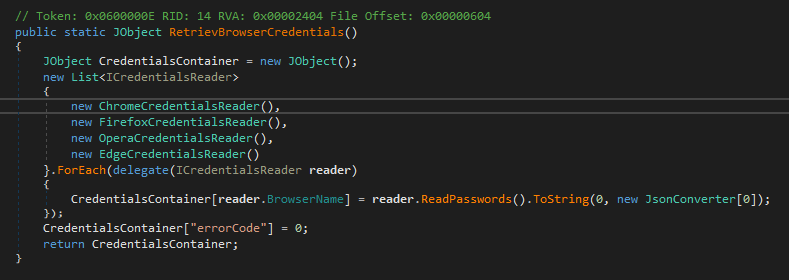

Функция «Read» считывает данные пользовательского ввода из стандартного потока (Standard input, stdin) и передает их в функцию «ProcessMessage». Если переданная команда использует методы «fetchChromePasswords» или «fetchCredentials», то вызывается функция «RetrievBrowserCredentials».

В свою очередь, функция «RetrievBrowserCredentials» собирает сохраненные пользователем в браузерах (Chrome, Firefox, Opera, Edge) учетные данные и сохраняет их в виде объекта JSON. Затем собранные данные выводятся в терминал в строковом виде.

Риски безопасности

Работа компонента «Avira.PWM.NativeMessaging.exe» вызывает несколько проблем безопасности. Во-первых, бинарный файл, подписанный цифровой подписью Avira, собирает учетные данные пользователя. Во-вторых, программа, вызывающая бинарный файл никак не верифицируется, т.е. вызов может инициировать вредоносная программа. Наконец, компонент работает автономно, как отдельное приложение.

Данной уязвимости был присвоен идентификатор CVE-2020-12680. Компания Avira была проинформирована о проблеме 7 апреля 2020 года, но спустя месяц, описываемый компонент по-прежнему доступен в дистрибутиве Avira Free Antivirus . Кроме того, немецкий вендор никак не отреагировал на письма с сообщениями об уязвимости.

Угрозы безопасности

• Разработчики Notepad++ подтвердили взлом серверов обновлений

• Злоумышленники распространяли вредоносное ПО через сервер обновлений антивируса eScan

• Сбой в pCloud: пользователи видят чужие папки в своих аккаунтах

• Уязвимость обхода путей в WinRAR активно используется множеством хакеров

• Новый MaaS-сервис Stanley обещает обход модерации Chrome Web Store для фишинговых расширений

• Пользователей LastPass атакуют фишинговыми письмами под видом техподдержки