Сегодня на конференции по компьютерной безопасности Black Hat Europe 2017, которая проходит в Лондоне, два исследователи из компании enSilo описали новую технику внедрения кода, получившую название “Process Doppelganging”.

Новая атака работает на всех версиях Windows и, по мнению экспертов, способна обходить защиту большинства современных антивирусов.

Process Doppelganging напоминает еще одну технику Process Hollowing, но в отличие от нее эксплуатирует механизм NTFS транзакций Windows.

Doppelganging использует два ключевых отдельных элемента вместе, чтобы замаскировать загрузку модифицированного исполняемого файла. С помощью NTFS транзакций можно вносить изменения в исполняемый файл, которые никогда не будут привязаны к диску. Затем недокументированные детали реализации механизма загрузки процесса используются для загрузки модифицированного исполняемого файла. Это делается перед откатом изменений, внесенных в исполняемый файл. Результатом этой процедуры является создание процесса из модифицированного исполняемого файла, а установленные механизмы безопасности остаются в полном неведении.

Вредоносный код Process Doppelganging никогда не сохраняется на диске (безфайловая атака), а значит он остается невидимым для большинства антивирусов.

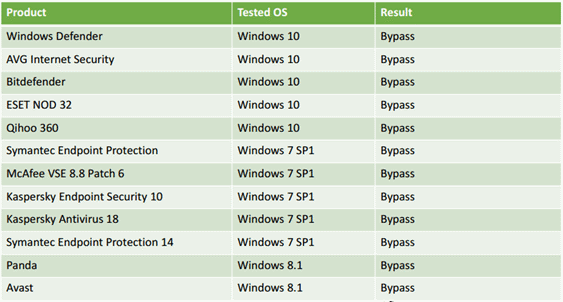

Атака оказалась успешной в системах, защищенных продуктами Kaspersky, Bitdefender, ESET, Symantec, McAfee, Norton, Windows Defender, AVG, Sophos, Trend Micro, Avast и Panda. Даже специализированные инструменты, такие как Volatility, не смогли обнаружить угрозу.

В своих тестах исследователи использовали Process Doppelganging для запуска утилиты Mimikatz, предназначенной для извлечения учетных данных.

Исследователи отмечают, что основная цель данной техники - позволить вредоносной программе выполнить произвольный код (включая известный вредоносный код) в контексте доверенного процесса на целевой машине:

Атака очень напоминает Process Hollowing, но делает то же самое без использования подозрительных процессов и действий с памятью. Для этого используются NTFS транзакции. Надежный файл переписывается в контексте транзакции. Затем из измененного файла создается раздел и соответствующий процесс. Сканирование файла, который находится в транзакции невозможно, а при откате транзакции следы вредоносной активности не остаются в системе.

Для антивирусов вредоносный процесс выглядит легитимным и корректно размещается на диске, как и любой другой безопасный процесс. Несопоставленного кода, который обычно представляет интерес для продуктов безопасности, в данном случае не будет.

Организовать атаку Process Doppelganging технически будет очень сложно. Хакеры должны знать много недокументированной информации по созданию процессов. С другой стороны, исправить уязвимость патчем не получится, потому что эксплуатируются фундаментальные функции и основной механизм загрузки процессов в Windows.

За последний год было обнаружено несколько методов атаки, против которых антивирусы малоэффективны: Atom Bombing, GhostHook и PROPagate. Теперь Process Doppelganging присоединяется к данной группе.

Угрозы безопасности

• Злоумышленники распространяли вредоносное ПО через сервер обновлений антивируса eScan

• Сбой в pCloud: пользователи видят чужие папки в своих аккаунтах

• Уязвимость обхода путей в WinRAR активно используется множеством хакеров

• Новый MaaS-сервис Stanley обещает обход модерации Chrome Web Store для фишинговых расширений

• Пользователей LastPass атакуют фишинговыми письмами под видом техподдержки

• Трояны Android.Phantom заражают смартфоны через игры и пиратские моды, используя ИИ и видеотрансляции для накрутки кликов