Данное заключение стало результатом исследования сразу двух компаний - Comae Technologies и “Лаборатории Касперского”.

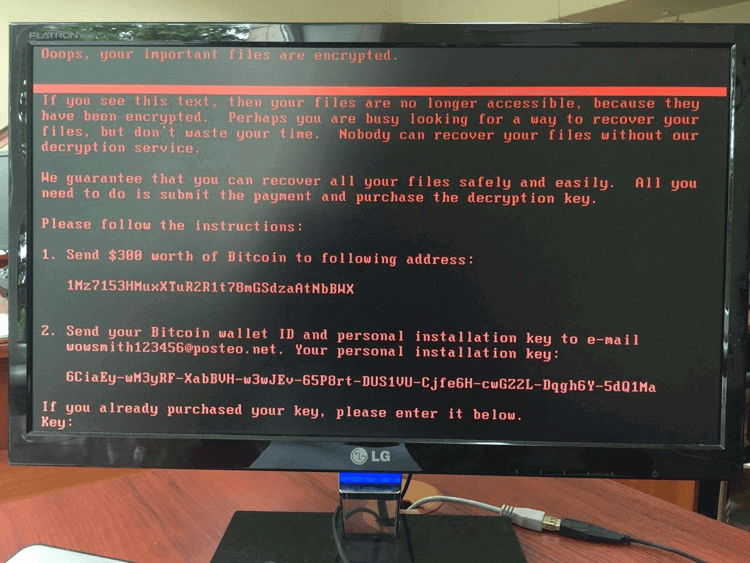

Эксперты утверждают, что NotPetya (или Petya, Petna, ExPetr) ведет себя как типичный шифровальщик, но подсказки, скрытые в исходном коде угрозы, свидетельствуют, что пользователи никогда не смогут восстановить свои файлы.

Update on #NotPetya #ExPetr: threat actors CAN&&T decrypt files. Don&&t pay ransom. It won&&t help -> https://t.co/Df7tGqXO2Q

— Eugene Kaspersky (@e_kaspersky) 28 июня 2017 г.

Причем, это никак не связано с тем фактом, что немецкий почтовый сервис заблокировали учетные записи оператора NotPetya. Даже если жертвы смогут связаться с автором NotPetya, у них все-равно нет шансов восстановить свои файлы.

NotPetya даже не пытается генерировать действительный идентификатор заражения

Вредоносная программа NotPetya генерирует случайный идентификатор заражения для каждого компьютера. Шифровальщики, которые не работают с центральным сервером управления, как NotPetya, используют уникальный идентификатор заражения для сохранения информации о жертве и соответствующем ключе дешифрования.

Эксперт “Лаборатории Касперского” Антон Иванов сообщает, что поскольку NotPetya генерирует идентификатор случайным образом, то расшифровка заблокированных файлов невозможна:

Что это значит? Прежде всего, это очень плохая новость для жертв угрозы. Даже если они заплатят выкуп, восстановить доступ к файлам не удастся. Кроме того, данный факт подкрепляет теорию о том, что главная цель ExPetr была связана не с получением финансовой выгоды, а с нанесением экономического ущерба.

Файл MFT невозможно восстановить

Выводы, сделанные “Лабораторией Касперского”, подтверждаются отчетом исследователя Comae Technologies Мэтта Суича (Matt Suiche), который обнаружил другую особенность, но пришел к такому же заключению.

В своем отчете Суич описывает ошибочную последовательность операций, из-за которой невозможно восстановить исходный файл MFT (файл главной файловой таблицы), который NotPetya зашифровывает. Этот файл обрабатывает расположение файлов на жестком диске, и, если он остается зашифрованным, нет никакого способа выяснить расположение файлов на инфицированной машине.

Суич заявляет:

Petya модифицирует диск таким способом, что возможность для отмены вредоносных изменений отсутствует. Шифровальщик наносит постоянный и необратимый ущерб диску.

NotPetya создан, чтобы сеять хаос, а не зарабатывать деньги

Первоначально предположение о том, что NotPetya отличается от типичных шифровальщиков было высказано экспертом по безопасности, известного под ником The Grugq:

Оригинальный зловред Petya, обнаруженный в 2016 году, был машиной для зарабатывания денег. Данный образец [NotPetya] определенно не предназначен для заработка. Угроза создана для быстрого распространения и нанесения ущерба и маскируется под шифровальщик.

NotPetya не является средством очистки диска. Угроза не удаляет данные, а просто делает их непригодными для использования, блокируя файлы и “выкидывая” ключи для расшифровки.

Старший исследователь из “Лаборатории Касперского” Хуан Андре Герреро-Сааде прокомментировал ситуацию:

В моей книге заражение программой-вымогателем без возможного механизма дешифрования эквивалентно очистке диска. Не обращая внимания на жизнеспособный механизм расшифровки, злоумышленники проявили полное пренебрежение к долгосрочной денежной выгоде.

Автор оригинального шифровальщика Petya написал в твиттере, что он никак не связан с разработкой NotPetya. Он стал уже вторым киберпреступником, который отрицает причастность к созданию новой схожей угрозы. Ранее автор шифровальщика AES-NI заявил, что не имеет никакого отношения к XData, который также использовался в таргетированных атаках на Украину. Кроме того, XData, также, как и NotPetya, использовал идентичный вектор распространения - серверы обновлений украинского производителя программного обеспечения для бухгалтерского учета.

Многие косвенные признаки подтверждают теорию о том, что кто-то взламывает известные шифровальщики и использует модифицированные версии для атаки на украинских пользователей.

Деструктивные модули под видом шифровальщика - уже обычная практика?

Подобные случаи уже встречались раньше. Применение вредоносных модулей для необратимого повреждения файлов под видом обычных шифровальщиков является далеко не новой тактикой. В современном мире это уже становится тенденцией.

В прошлом году семейства вредоносных программ Shamoon и KillDisk включали “компоненты шифровальщиков” и использовали похожие техники для уничтожения данных. Сейчас даже промышленные вредоносные программы получают функции очистки диска.

Классификация NotPetya в качестве средства уничтожения данных может легко перевести вредоносную программу в категорию кибероружия. В этом случае анализ последствий угрозы следует рассматривать с другой перспективы.

Учитывая, исходную точку заражения и количество жертв, становится очевидно, что целью хакерской атаки была Украина. На данный момент нет никаких очевидных доказательств, указывающих пальцем на атакующего, но украинские официальные лица уже обвинили Россию, которую они обвиняли также в прошлых кибер-инцидентах, начиная с 2014 года.

NotPetya может оказаться на одном уровне с хорошо известными семействами вредоносных программ Stuxnet и BlackEnergy, которые использовались в политических целях и для разрушительных эффектов. Свидетельства ясно показывают, что NotPetya - это кибероружие, а не просто очень агрессивный вид шифровальщика.

Угрозы безопасности

• Фальшивый сайт 7-Zip распространяет ПО для скрытого создания прокси-сетей

• Атаки ShadyPanda и GhostPoster: как миллионы пользователей пострадали от обновлений легитимных расширений

• «Доктор Веб» рассказал, как противостоять мошенническим звонкам

• В игре People Playground через Steam Workshop распространялся вредоносный мод

• Разработчики Notepad++ подтвердили взлом серверов обновлений

• Злоумышленники распространяли вредоносное ПО через сервер обновлений антивируса eScan