Команда MalwareHunter развивает сервис ID-Ransomware, который позволяет пользователям отправлять образцы шифровальщиков для детального анализа. Экземпляр XData был получен с помощью сервиса.

Случаи заражения фиксируются на всей территории Украины, причем наблюдается стремительная динамика атак. XData уже занимает второе место в рейтинге самых активных вымогателей, уступая первую строчку Cerber.

XData привлекла внимание команды MalwareHunter из-за ее быстрого распространения по всей Украине, где за один день жертвами XData стало в 4 раза больше пользователей, чем за неделю активной кампании WannaCry.

Шифровальщик WannaCry заразил сотни тысяч систем по всему миру, но, если учесть текущий уровень распространения инфекции XData в России, Украине и Германии, глобальное влияние XData значительно превосходит WannaCry.

Знакомство с XData

Первоначально шифровальщик XData был обнаружен в мае 2017 года. На данный момент метод распространения угрозы неизвестен. На зараженной системе можно обнаружить следующие файлы и процессы:

mssql.exe

msdns.exe

msdcom.exe

mscomrpc.exe

XData использует алгоритм шифрования AES для шифрования файлов. После успешного ширования расширение файлов меняется на ~ xdata ~.

Например, файл с именем photo.png становится photo.png.~ xdata ~.

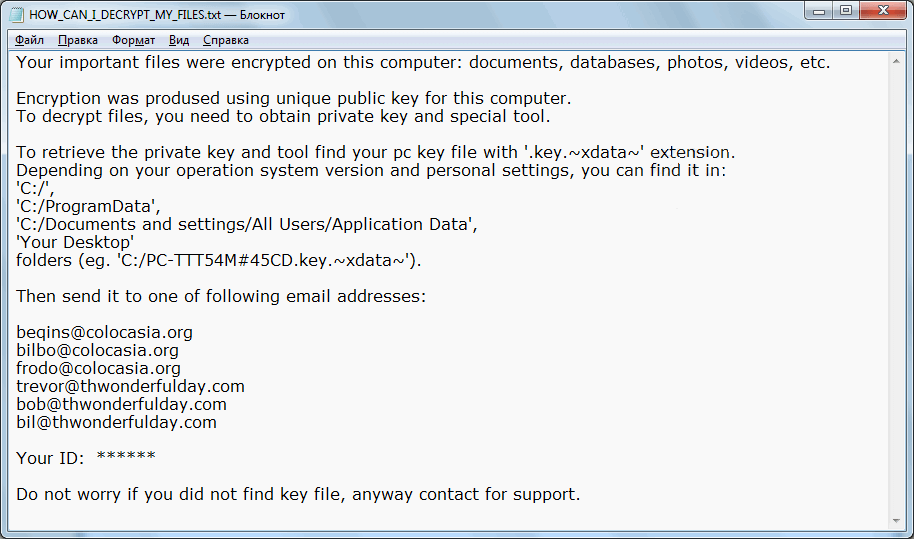

После завершения процессов шифрования появляется следующий текстовый документ:

К сожалению, на данном этапе нет способа дешифровать файлы, заблокированные XData. Исследователи будут продолжать изучать данную угрозу.

Мы будем держать вас в курсе любых изменений.

По материалам Emsisoft

Угрозы безопасности

• Злоумышленники распространяли вредоносное ПО через сервер обновлений антивируса eScan

• Сбой в pCloud: пользователи видят чужие папки в своих аккаунтах

• Уязвимость обхода путей в WinRAR активно используется множеством хакеров

• Новый MaaS-сервис Stanley обещает обход модерации Chrome Web Store для фишинговых расширений

• Пользователей LastPass атакуют фишинговыми письмами под видом техподдержки

• Трояны Android.Phantom заражают смартфоны через игры и пиратские моды, используя ИИ и видеотрансляции для накрутки кликов