Компания Microsoft предупреждает, что киберпреступная группировка Storm-0501 изменила тактику: вместо шифрования конечных устройств с помощью программ-вымогателей теперь основной упор делается на облачное шифрование, кражу данных и вымогательство.

Хакеры начали злоупотреблять встроенными облачными функциями для вывода данных, удаления резервных копий и уничтожения облачных хранилищ. Таким образом они оказывают давление на жертв и добиваются выплат, даже не прибегая к традиционным инструментам шифрования.

Storm-0501 действует как минимум с 2021 года — тогда хакеры распространяли вымогатель Sabbath в атаках на организации по всему миру. Со временем группировка присоединилась к различным программам ransomware-as-a-service (RaaS) и использовала шифровальщики Hive, BlackCat (ALPHV), Hunters International, LockBit, а в последнее время — Embargo ransomware.

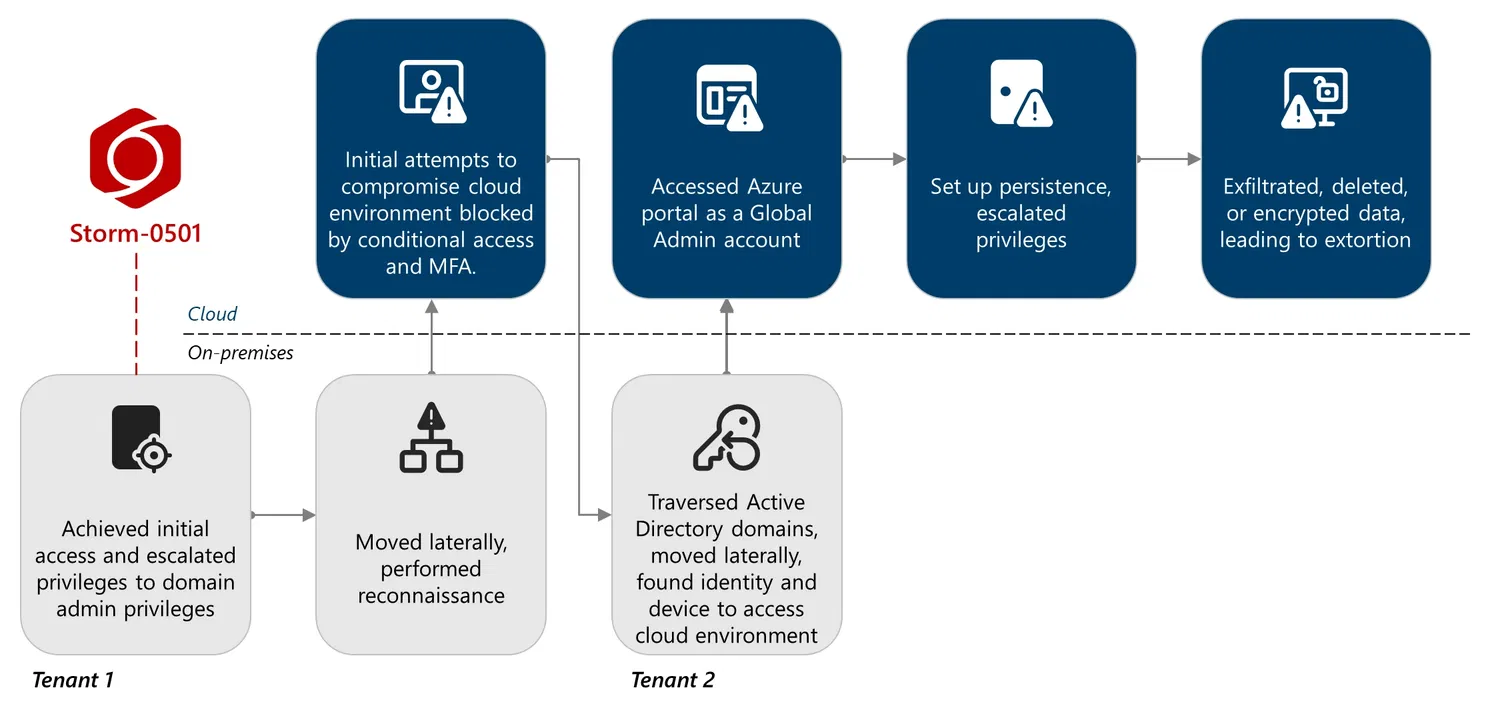

В сентябре 2024 года Microsoft подробно описала, как группировка расширила свою деятельность на гибридные облачные среды, сместив акцент с компрометации Active Directory на атаки на арендаторов Entra ID. В ходе этих атак злоумышленники либо создавали постоянные бэкдоры через вредоносные федеративные домены, либо шифровали локальные устройства с помощью программ-вымогателей, таких как Embargo.

Накануне Microsoft опубликовала новый отчет, в котором говорится о смене тактики: теперь Storm-0501 больше не полагается на локальное шифрование и проводит атаки исключительно в облаке.

В отчете Microsoft Threat Intelligence говорится:

В отличие от традиционных локальных программ-вымогателей, где злоумышленники обычно внедряют вредоносное ПО для шифрования критически важных файлов на конечных точках внутри скомпрометированной сети, а затем ведут переговоры о предоставлении ключа расшифровки, облачные атаки с применением программ-вымогателей представляют собой принципиально иной подход.

Используя облачные встроенные возможности, Storm-0501 быстро выкачивает огромные объемы данных, уничтожает информацию и резервные копии в инфраструктуре жертвы и требует выкуп — все это без применения традиционных методов распространения вредоносного ПО.

Атаки с применением облачных шифровальщиков

В ходе недавних атак, зафиксированных Microsoft, хакеры скомпрометировали несколько доменов Active Directory и арендаторов Entra, воспользовавшись уязвимостями в развертываниях Microsoft Defender.

Storm-0501 затем использовала украденные учетные записи Directory Synchronization Accounts (DSA) для перечисления пользователей, ролей и ресурсов Azure с помощью инструментов, таких как AzureHound. В конечном итоге злоумышленники обнаружили учетную запись глобального администратора, в которой не была включена многофакторная аутентификация, что позволило им сбросить пароль и получить полный административный доступ.

Обладая такими привилегиями, они закрепились в системе, добавив подконтрольные им вредоносные федеративные домены, что дало возможность выдавать себя почти за любого пользователя и обходить защиту MFA в домене.

По данным Microsoft, злоумышленники еще больше повысили уровень доступа в Azure, злоупотребив действием Microsoft.Authorization/elevateAccess/action, что в итоге позволило им назначить себе роль «Owner» и фактически захватить полный контроль над всей облачной средой Azure жертвы.

После получения контроля над облачной средой, злоумышленники начали отключать средства защиты и похищать конфиденциальные данные из аккаунтов Azure Storage. Кроме того, они пытались уничтожить снимки хранилищ, точки восстановления, хранилища Recovery Services и сами аккаунты хранения, чтобы лишить жертву возможности бесплатно восстановить данные.

Когда злоумышленникам не удавалось удалить данные из служб восстановления, они прибегали к облачному шифрованию: создавали новые Key Vaults и ключи, управляемые клиентом (customer-managed keys). Таким образом, данные фактически оказывались зашифрованными новыми ключами и становились недоступными для компании до тех пор, пока она не выплатит выкуп.

После кражи данных, уничтожения резервных копий или шифрования облачных данных Storm-0501 переходила к фазе вымогательства, связываясь с жертвами через Microsoft Teams с использованием скомпрометированных аккаунтов для передачи требований о выплате выкупа.

В своем отчете Microsoft также приводит рекомендации по защите, описывает детекторы Microsoft Defender XDR и предлагает поисковые запросы, которые помогают выявлять и отслеживать тактики, применяемые этой группировкой.

Поскольку традиционные шифровальщики все чаще блокируются еще до того, как они успевают зашифровать устройства, в будущем мы можем наблюдать, как и другие группировки будут отказываться от локального шифрования в пользу кражи и шифрования данных в облаке — подхода, который сложнее выявить и заблокировать.

Угрозы безопасности

• Сбой в pCloud: пользователи видят чужие папки в своих аккаунтах

• Уязвимость обхода путей в WinRAR активно используется множеством хакеров

• Новый MaaS-сервис Stanley обещает обход модерации Chrome Web Store для фишинговых расширений

• Пользователей LastPass атакуют фишинговыми письмами под видом техподдержки

• Трояны Android.Phantom заражают смартфоны через игры и пиратские моды, используя ИИ и видеотрансляции для накрутки кликов

• Атака CrashFix: фальшивый блокировщик рекламы для Chrome и Edge вызывает сбой браузера и заражает ПК