Rufus — это один из самых популярных инструментов для создания загрузочных USB-носителей с операционными системами Windows, Linux и другими образами ISO. Программа активно развивается и учитывает как пожелания пользователей, так и современные требования к безопасности и совместимости.

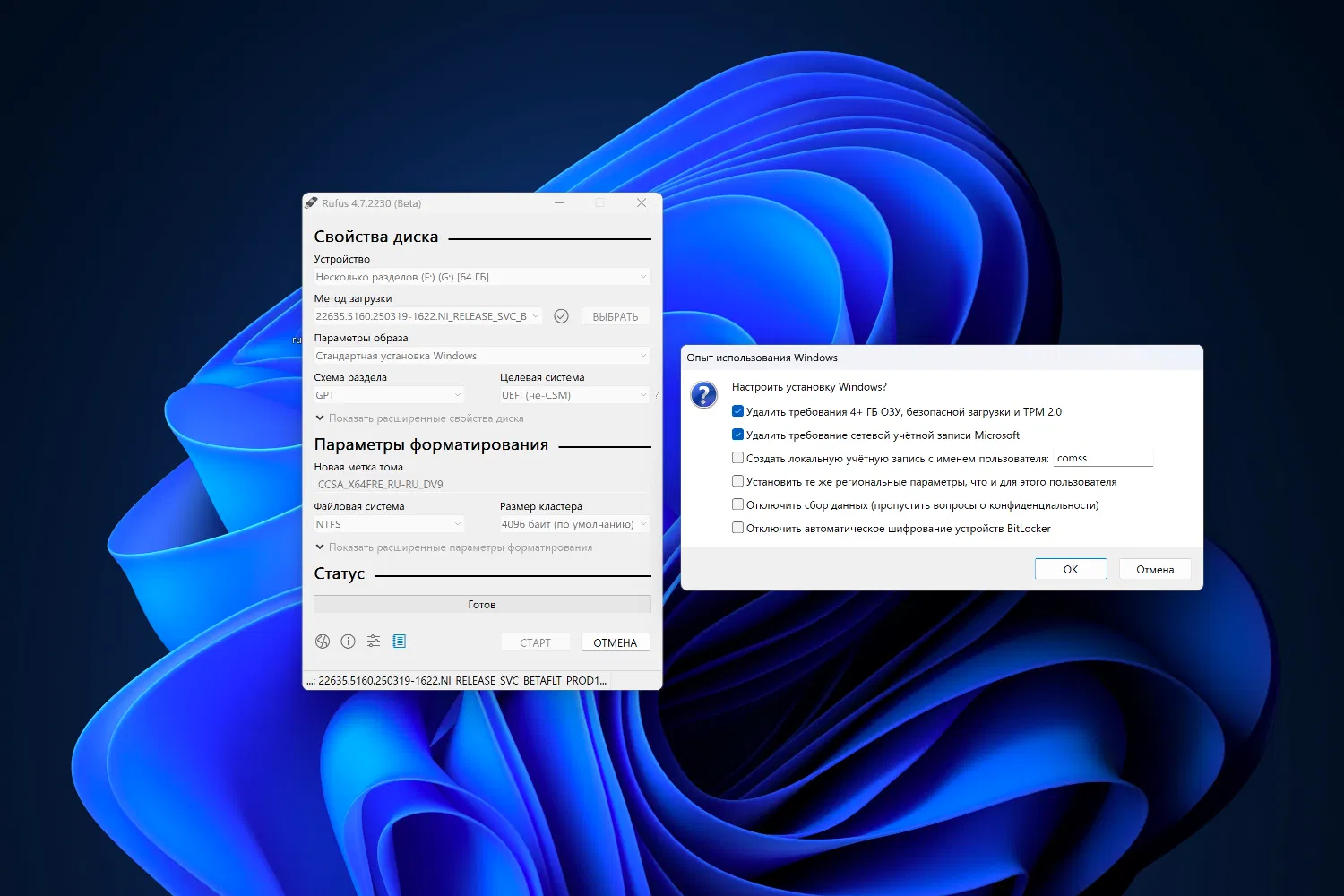

Разработчики утилиты Rufus выпустили новую версию Rufus 4.7, которая получила ряд важных улучшений, в том числе поддержку новых форматов сжатия образов, обновления безопасности и расширенные настройки исключения накопителей.

Основные изменения в Rufus 4.7

- Добавлена функция загрузки актуальных DBX-файлов (UEFI Forbidden Signature Database) из официального репозитория UEFI. Это позволяет Rufus автоматически блокировать загрузку скомпрометированных или отозванных загрузчиков.

- Добавлена поддержка формата ztsd — разновидности алгоритма Zstandard, которая применяется для более эффективного сжатия образов дисков.

- Появилась возможность исключать накопители с заданным GPT GUID. Это особенно полезно для предотвращения случайной работы с системными или резервными дисками.

- Улучшено определение VHD-образов сжатого типа, которые могут оказаться слишком большими для записи на выбранный USB-носитель.

Исправления и улучшения безопасности

- Исправлена проблема, из-за которой вспомогательный процесс командной строки (commandline hogger) не удалялся при запуске Rufus из другого каталога.

- Устранено потенциальное усечение имён файлов в файловой системе FAT при извлечении встроенных образов.

- Закрыта уязвимость боковой загрузки в библиотеке

cfgmgr32.dll, зарегистрированная под идентификатором CVE-2025-26624. - Исправлены утечки памяти в пользовательском интерфейсе.

- При ошибках теперь используется системная или пользовательская локаль, если не удаётся получить точное описание ошибки.

- Компонент командной строки больше не запускается в средах POSIX (например, Bash в Linux).

Другие изменения

- Прекращена поддержка 32-битных ARM-сборок. Поддержка ARM64 остаётся без изменений.

Обновления программ, что нового

• Игровой смартфон Red Magic 11 Air вышел на глобальный рынок

• Redmi Turbo 5 Max и Turbo 5 представлены с батареями до 9000 мАч и чипами Dimensity

• «Нормально ли…»: Яндекс рассказал, что волнует пользователей Алисы AI

• Релиз Vivaldi 7.8: улучшения размещения вкладок, почты и внутренние оптимизации

• Realme представила смартфон P4 Power с аккумулятором на 10 001 мАч

• В Chrome появился агентный режим «Auto browse» на базе Gemini 3