Операторы программы-вымогателя RansomHub начали использовать новые вредоносные программы, предназначенные для отключения программ безопасности, таких как Endpoint Detection and Response (EDR), в атаках с использованием уязвимых драйверов (BYOVD).

Вредоносное ПО под названием EDRKillShifter было обнаружено исследователями безопасности из Sophos в ходе расследования атаки с программой-вымогателем в мае 2024 года. Вредоносное ПО использует легитимный, но уязвимый драйвер на целевых устройствах, чтобы повысить привилегии, отключить решения безопасности и взять под контроль систему.

Этот метод широко используется различными злоумышленниками, начиная от коммерческих групп вымогателей и заканчивая хакерскими группами, поддерживаемыми государством.

Исследователь угроз Sophos Андреас Клопш (Andreas Klopsch) отметил:

Во время инцидента в мае злоумышленники — с некоторой уверенностью можно сказать, что этот инструмент используется несколькими группировками — пытались использовать EDRKillShifter для завершения работы защиты Sophos на целевом компьютере, но эта попытка не удалась.

Затем они попытались запустить на управляемом ими устройстве исполняемый файл программы-вымогателя, но у них ничего не вышло, когда сработала функция CryptoGuard агента защиты конечных точек.

В ходе расследования Sophos обнаружила два различных образца вредоносного ПО, оба с доступными на GitHub эксплойтами: один эксплуатирует уязвимый драйвер под названием RentDrv2, а другой — драйвер под названием ThreatFireMonitor, который является компонентом устаревшего пакета мониторинга системы.

Установлено, что EDRKillShifter может доставлять различные полезные нагрузки драйвера в зависимости от нужд злоумышленников, а языковая настройка вредоносного ПО указывает на то, что оно было скомпилировано на компьютере с русской локализацией.

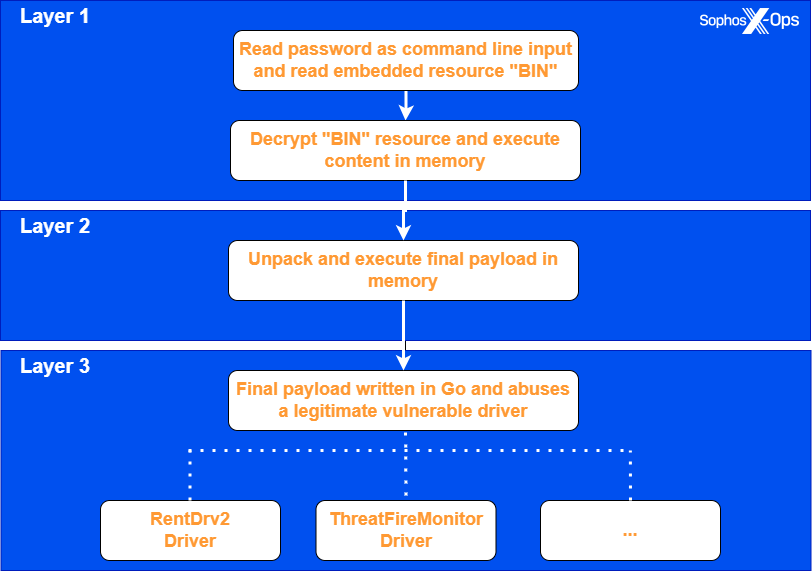

Процесс выполнения загрузчика включает несколько этапов:

- Сначала злоумышленник запускает бинарный файл EDRKillShifter с строкой пароля для расшифровки и выполнения встроенного ресурса под названием BIN в памяти.

- Затем этот код распаковывает и выполняет конечную полезную нагрузку, которая устанавливает и эксплуатирует уязвимый легитимный драйвер для повышения привилегий и отключения активных процессов и служб EDR.

Клопш пояснил:

После того как вредоносное ПО создает новую службу для драйвера, запускает службу и загружает драйвер, оно входит в бесконечный цикл, который непрерывно перечисляет запущенные процессы, завершая их, если их имена появляются в зашитой в коде списке целей.

Также стоит отметить, что обе версии эксплуатируют легитимные (хотя и уязвимые) драйверы, используя доказательства концепции, доступные на GitHub. Мы подозреваем, что злоумышленники скопировали части этих доказательств, модифицировали их и перенесли код на язык Go.

Sophos рекомендует следующие меры защиты:

- Включение защиты от взлома в продуктах безопасности конечных точек;

- Соблюдение разделения привилегий между пользователями и администраторами, чтобы предотвратить загрузку уязвимых драйверов;

- Поддержка системы в актуальном состоянии, так как Microsoft регулярно аннулирует сертификаты подписанных драйверов, которые были использованы в предыдущих атаках.

В прошлом году Sophos обнаружила другое вредоносное ПО, нарушающее работу EDR, названное AuKill. Угроза использовала уязвимый драйвер Process Explorer в атаках с использованием программ Medusa Locker и LockBit. AuKill аналогичен инструменту с открытым исходным кодом, известному как Backstab, который также эксплуатирует уязвимый драйвер Process Explorer и был использован группой LockBit как минимум в одной атаке, обнаруженной Sophos X-Ops.

Угрозы безопасности

• Разработчики Notepad++ подтвердили взлом серверов обновлений

• Злоумышленники распространяли вредоносное ПО через сервер обновлений антивируса eScan

• Сбой в pCloud: пользователи видят чужие папки в своих аккаунтах

• Уязвимость обхода путей в WinRAR активно используется множеством хакеров

• Новый MaaS-сервис Stanley обещает обход модерации Chrome Web Store для фишинговых расширений

• Пользователей LastPass атакуют фишинговыми письмами под видом техподдержки