Угрозы, использующие поддельные сертификаты кодовой подписи, являются одними из наиболее распространенных способов маскировки злонамеренных атак. Недавно стало известно, что злоумышленники используют поддельные сертификаты кодовой подписи антивируса Emsisoft для своих атак.

Сертификаты кодовой подписи являются важной частью процесса разработки и распространения программного обеспечения. Они используются для обеспечения целостности и подлинности программного обеспечения, что позволяет пользователям доверять программам, которые они загружают и устанавливают. Однако злоумышленники могут использовать поддельные сертификаты кодовой подписи для того, чтобы пользователи доверились злонамеренным программам.

Компания Emsisoft предоставляет антивирусное программное обеспечение и другие инструменты для защиты от кибератак. Однако злоумышленники создали поддельные сертификаты кодовой подписи Emsisoft и используют их для маскировки своих атак. Эти атаки могут привести к заражению компьютеров, краже данных и другим серьезным последствиям.

Целевая атака на клиентов антивируса Emsisoft

В своем блоге разработчик антивируса Emsisoft рассказал подробности о целевой атаке на клиента компании:

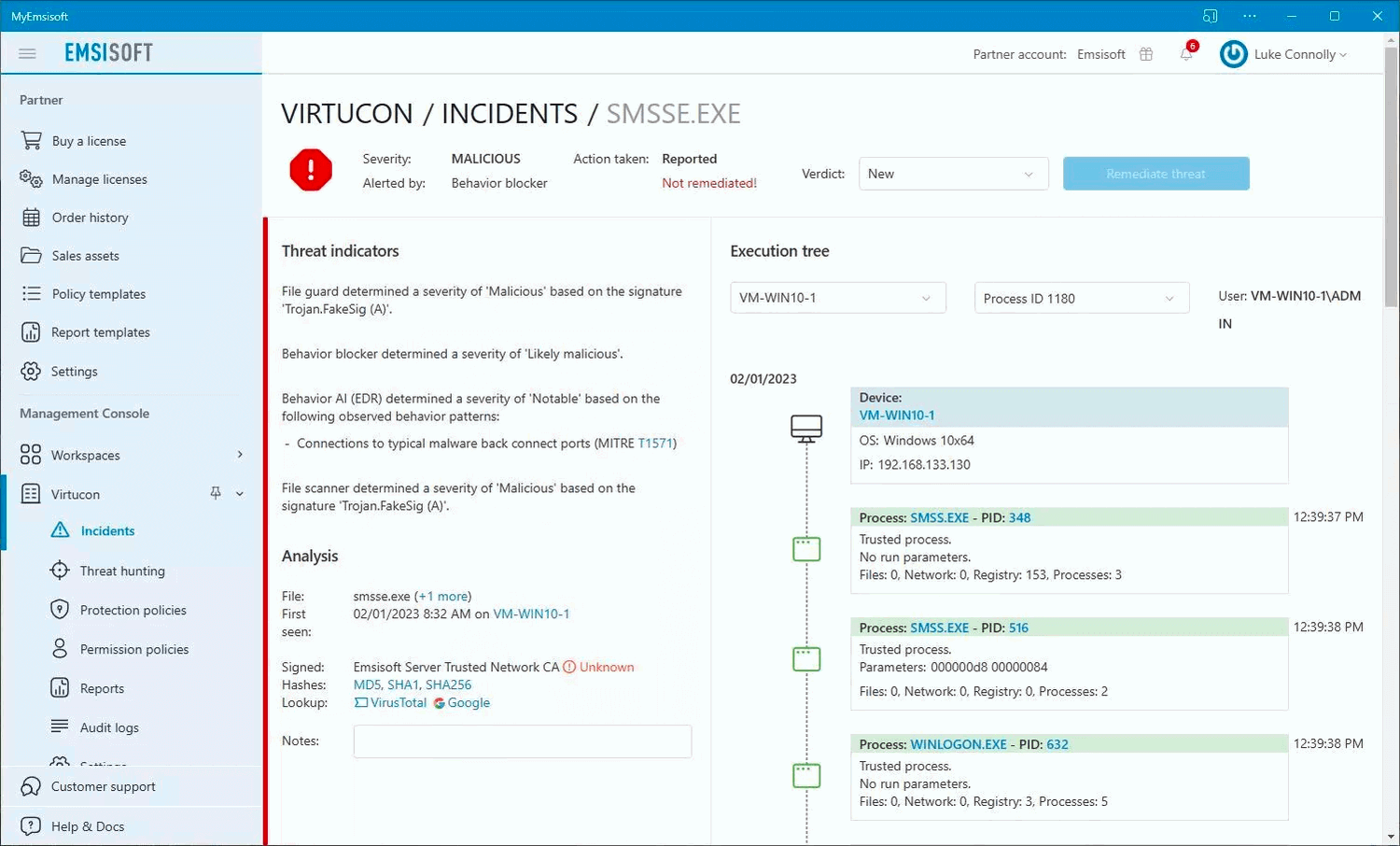

Недавно мы наблюдали инцидент, в котором поддельный сертификат кодовой подписи, якобы принадлежащий Emsisoft, был использован в попытке замаскировать целевую атаку на одного из наших клиентов. Организация, о которой идет речь, использовала наши продукты, и целью злоумышленника было заставить эту организацию разрешить приложение, которое он установил и намеревался использовать, путем создания видимости ложного срабатывания при его обнаружении.

Атака не удалась - наш продукт обнаружил и заблокировал ее - но мы выпускаем это предупреждение, чтобы наши клиенты и пользователи продуктов других компаний знали о тактике, которая была использована в этом случае.

Хотя метод, с помощью которого был получен первоначальный доступ, неясен, скорее всего, это была либо атака грубой силы на RDP, либо использование скомпрометированных учетных данных (украденный логин).

Получив доступ к конечной точке, злоумышленники установили приложение удаленного доступа с открытым исходным кодом под названием MeshCentral. Это приложение двойного назначения, то есть это легитимный инструмент, который может быть использован в злонамеренных целях. Поскольку оно может использоваться в определенных практических целях и не является вредоносным по своей сути, его присутствие на конечной точке не обязательно вызовет какие-либо сигналы тревоги, как со стороны решений безопасности, так и со стороны людей.

Злоумышленник подписал исполняемый файл MeshCentral сертификатом под названием "Emsisoft Server Trusted Network CA". Мы считаем, что это было сделано для того, чтобы любое обнаружение приложения показалось ложным срабатыванием. В конце концов, один из наших продуктов был установлен и запущен на взломанной конечной точке, поэтому приложение, якобы подписанное сертификатом Emsisoft, могло считаться безопасным и разрешенным.

Как отмечалось выше, атака не удалась, но, тем не менее, этот инцидент подчеркивает необходимость для организаций быть крайне бдительными при составлении разрешительных списков. Если организация разрешает приложение, которое не должно быть разрешено, злоумышленник может отключить антивирусную защиту, перемещаться в сети, извлекать данные и, в конечном итоге, внедрить троян-шифровальщик.

Чтобы защитить себя от атак, которые используют поддельные сертификаты кодовой подписи, рекомендуется следовать следующим мерам предосторожности:

- Устанавливайте только программное обеспечение из надежных источников.

- Проверяйте подлинность сертификатов кодовой подписи перед установкой программного обеспечения.

- Используйте антивирусное программное обеспечение, чтобы защитить свой компьютер от вредоносных программ.

В целом, использование поддельных сертификатов кодовой подписи является распространенным методом маскировки злонамеренных атак. Но если вы будете следовать мерам предосторожности и использовать надежное антивирусное программное обеспечение, вы сможете защитить себя от этих атак.

Угрозы безопасности

• Разработчики Notepad++ подтвердили взлом серверов обновлений

• Злоумышленники распространяли вредоносное ПО через сервер обновлений антивируса eScan

• Сбой в pCloud: пользователи видят чужие папки в своих аккаунтах

• Уязвимость обхода путей в WinRAR активно используется множеством хакеров

• Новый MaaS-сервис Stanley обещает обход модерации Chrome Web Store для фишинговых расширений

• Пользователей LastPass атакуют фишинговыми письмами под видом техподдержки