Краткая сводка

- Lenovo опубликовала бюллетень по безопасности, в котором описаны три уязвимости CVE-2021-3970, CVE-2021-3971 и CVE-2021-3972, приведены уязвимые устройства и обновления прошивки для наиболее уязвимых устройств. Пользователям рекомендуется обновить прошивку как можно скорее.

- Некоторые устройства получат обновление прошивки только 10 мая 2022 г. Они остаются уязвимыми как минимум до этой даты. Клиенты могут проверить страницу поддержки в этот день и загрузить обновления прошивки.

- Часть устройств Lenovo не получат обновления прошивки. ESET рекомендует использовать «решение для полного шифрования диска с поддержкой TPM, способное сделать данные на диске недоступными при изменении конфигурации безопасной загрузки UEFI».

Компания уже выпустила обновления прошивки для некоторых затронутых устройств и планирует выпустить остальные патчи в начале мая.

На сайте Lenovo сообщается, что некоторые ноутбуки, произведенные компанией, подвержены трем различным уязвимостям: — CVE-2021-3970, CVE-2021-3971 и CVE-2021-3972. Эти уязвимости могут позволить злоумышленникам с повышенными привилегиями выполнять произвольный код или отключить защиту флэш-памяти SPI во время работы операционной системы.

Уязвимости обнаружила компания ESET, разработчик решений безопасности. Две уязвимости затрагивают драйверы встроенного ПО UEFI, предназначенные для использования только в производственном процессе. Похоже, что Lenovo не деактивировала их должным образом на потребительских устройствах.

Затронутые устройства и исправления прошивки

Уязвимости затрагивают несколько семейств устройств Lenovo, включая Lenovo IdeaPad 3, Flex 3, L340, Legion 5 и 7, Legion Y540, S14, S145, S540, Slim 7 и 9, V14 и V15, а также устройства Yoga Slim 7. Полный список затронутых устройств доступен на сайте поддержки Lenovo.

Компания Lenovo уже подготовила обновления прошивки для некоторых уязвимых продуктов. и обещает выпустить остальные исправления 10 мая 2022 года. Устройства, поддержка которых была завершена, не получат обновления прошивки.

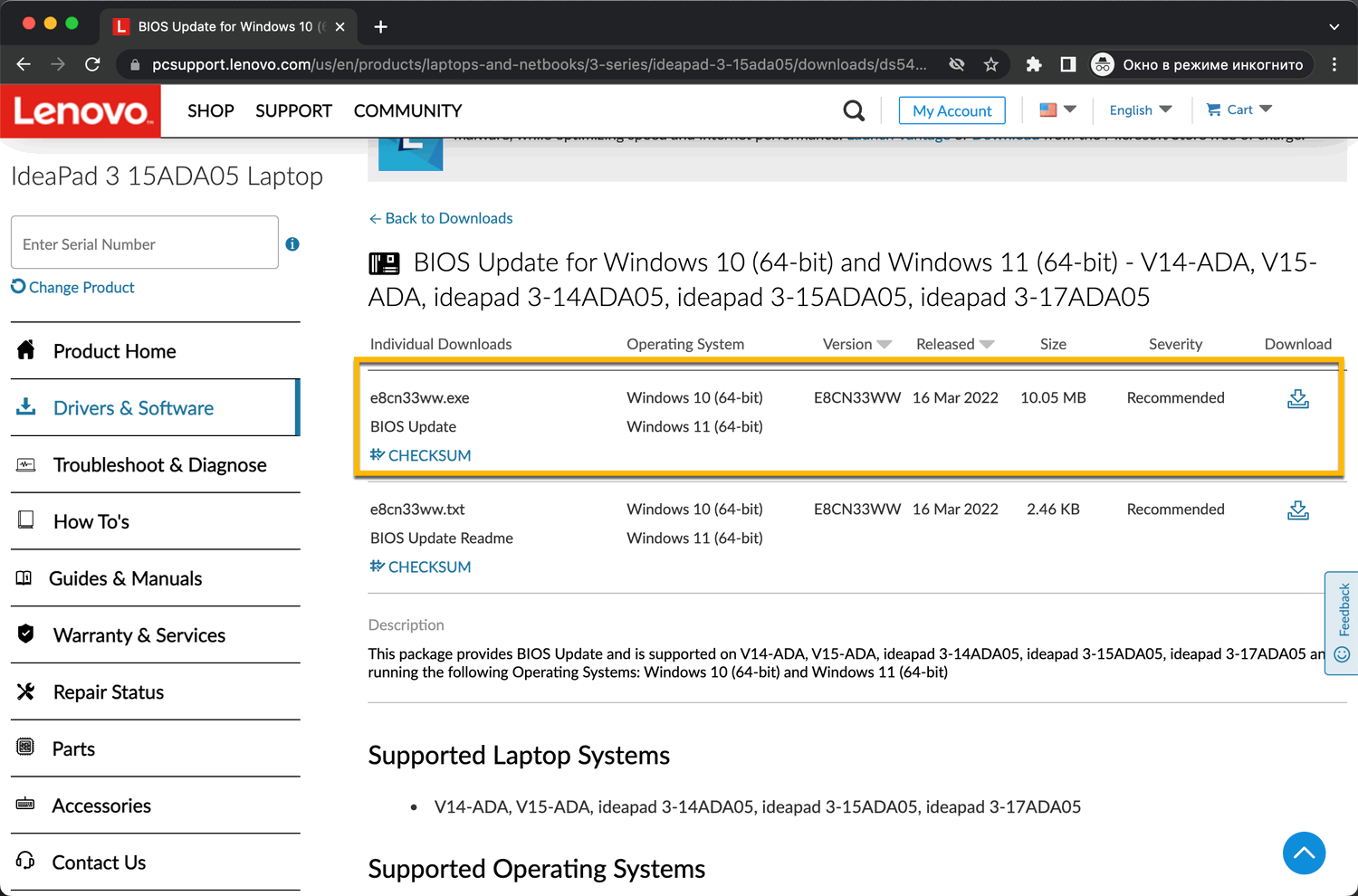

Большинство устройств подвержены всем трем уязвимостям, но есть и исключения. Чтобы получить обновления прошивки, клиентам необходимо перейти по ссылке на странице поддержки устройства на сайте Lenovo.

Затем нужно выбрать BIOS/UEFI, чтобы отобразить доступные обновления прошивки для загрузки обновления. На странице поддержки, посвященной уязвимостям, перечислены версии прошивки, содержащие исправления безопасности.

Обновления можно установить прямо из операционной системы Windows, запустив загруженный исполняемый файл. Для каждого файла прошивки доступен файл readme, в котором содержатся инструкции по установке обновления на устройство.

Клиенты также могут посетить основной веб-сайт поддержки Lenovo, чтобы найти обновления для своих устройств.

Анализ уязвимостей

ESET сообщила Lenovo об обнаруженных уязвимостях в октябре 2021 года. Lenovo подтвердила наличие уязвимостей в ноябре 2021 года и запросила перенос даты публичного раскрытия информации на апрель 2022 года. 18 апреля китайский производитель опубликовал бюллетень безопасности, а на следующий день ESET поделилась технической информацией о своих обнаружениях.

CVE-2021-3971

Уязвимость CVE-2021-3971 может быть использована для отключения защиты SPI на устройствах Lenovo. Прошивка UEFI обычно хранится во встроенной микросхеме флэш-памяти на материнской плате компьютера. Микросхема подключена к процессору через последовательный периферийный интерфейс (Serial Peripheral Interface, SPI).

Память микросхемы не зависит от операционной системы, а это значит, что данные сохраняются даже при переустановке операционной системы или установке другой системы. Администратор может стереть жесткий диск устройства, установить другую операционную систему, но содержимое памяти не изменится.

Энергонезависимость этой памяти делают ее привлекательной целью для злоумышленников. Память атаковали такие угрозы, как первый обнаруженный руткит UEFI под названием LOJAX, MosaicRegressor и MoonBounce.

Производители создали несколько механизмов безопасности для защиты флэш-памяти SPI от несанкционированных модификаций. Основная линия защиты «обеспечивается специальными регистрами конфигурации с отображением памяти, предоставляемыми самим набором микросхем, - регистром управления BIOS и пятью регистрами защищенного диапазона».

Эксплуатация CVE-2021-3971 возможна на счет создания переменной NVRAM. В случае успешной атаки злоумышленник отключает защиту от записи флэш-памяти SPI. С установленной переменной прошивка платформы пропустит выполнение кода, который «отвечает за настройку регистров управления BIOS и защиты флэш-памяти SPI на основе регистров защищенного диапазона».

Взломанная система позволяет модифицировать флэш-память SPI, в результате чего злоумышленники могут записывать вредоносный код непосредственно в хранилище прошивки. Режим управления системой SMM используется для различных задач, включая безопасное обновление микропрограммы устройства или выполнение собственного кода производителями оборудования.

ESET отмечает, что любой администратор Windows с привилегией SE_SYSTEM_ENVIRONMENT_NAME может использовать уязвимость с помощью функции Windows API SetFirmwareEnvironmentVariable.

CVE-2021-3972

Уязвимость CVE-2021-3972 дает злоумышленникам контроль над несколькими настройками прошивки UEFI, в частности над состоянием безопасной загрузки UEFI и возможностью восстановления заводских настроек. Злоумышленники могут использовать уязвимость для различных задач, включая отключение безопасной загрузки на устройстве.

Безопасная загрузка (Secure Boot) является частью спецификации UEFI, которая служит для проверки целостность загрузочных компонентов, чтобы убедиться, что компоненты могут выполняться. Безопасная загрузка использует базы данных для определения доверенных компонентов. Обычно проверяются сторонние UEFI-драйверы, приложения и OPROMS, тогда как драйверы на SPI flash «неявно считаются доверенными».

Отключение безопасной загрузки и, следовательно, отключение процесса проверки ее компонентов позволяет загружать любой компонент, в том числе ненадежный или вредоносный, во время загрузки. Сброс прошивки UEFI до заводских настроек по умолчанию также может иметь серьезные последствия, особенно если это приведет к загрузке компонентов с известными уязвимостями безопасности.

Чтобы воспользоваться уязвимостью, злоумышленнику необходимо установить переменную UEFI на уязвимых устройствах Lenovo,. Для проведения атаки во время работы операционной системы требуется учетная запись администратора Windows с привилегией SE_SYSTEM_ENVIRONMENT_NAME.

CVE-2021-3970

Третья уязвимость, CVE-2021-3970, была обнаружена ESET в ходе исследования двух других уязвимостей. Уязвимость позволяет выполнять произвольные операции чтения и записи из SMRAM и в нее, что может привести к «выполнению вредоносного кода с привилегиями SMM» и к «развертыванию флэш-имплантата SPI».

Угрозы безопасности

• Пользователей LastPass атакуют фишинговыми письмами под видом техподдержки

• Трояны Android.Phantom заражают смартфоны через игры и пиратские моды, используя ИИ и видеотрансляции для накрутки кликов

• Атака CrashFix: фальшивый блокировщик рекламы для Chrome и Edge вызывает сбой браузера и заражает ПК

• NANO Антивирус перестал обновляться. Новый владелец BI.ZONE сообщает о переходе на современную инфраструктуру

• Уязвимость Telegram: прокси-ссылки могут раскрывать реальный IP пользователей

• «Доктор Веб» назвал самые опасные угрозы для Android к началу 2026 года