Идентификатор с внутренним названием dltoken используется для привязки загрузок к установкам и первым запускам браузера Firefox. Идентификатор уникален для каждого установщика Firefox и передается в Mozilla всякий раз, когда он используется.

Пользователи могут скачивать установщики каждый раз при выходе новой версии Firefox или использовать уже загруженный установщик.

В официальном баг-трекере Mozilla подтверждается использование токена загрузки. Связанный документ не является общедоступным, но сам список отчетов подтверждает использование и дает объяснение того, почему он был реализован:

Эти данные позволят нам сопоставить идентификаторы телеметрии с токенами загрузки и идентификаторами Google Analytics. Так мы сможем отслеживать, какие установки являются результатом конкретных загрузок, чтобы ответить на такие вопросы, как «Почему мы видим так много ежедневных установок, но не так много ежедневных загрузок?»

Согласно описанию Mozilla, идентификатор также используется для анализа тенденций загрузки и установки.

Эта функция основана на телеметрии в Firefox и применяется ко всем каналам Firefox.

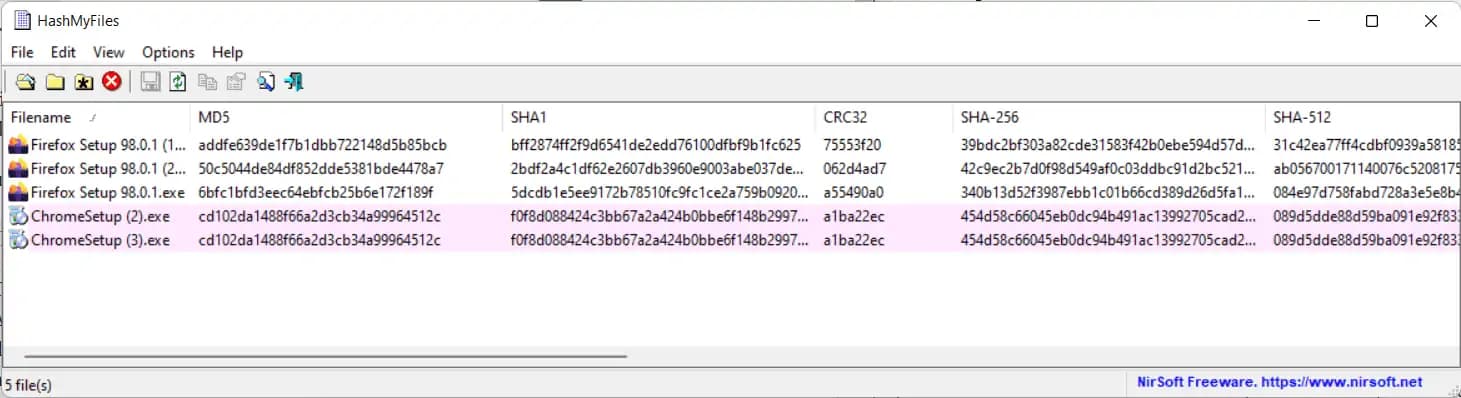

Доказать наличие уникального идентификатора довольно просто. Один из самых простых способов — проверить хэши двух или более загрузок установщика Firefox (одной и той же версии, языка и архитектуры). Каждый хеш будет уникальным. Поиск dltoken с помощью любого шестнадцатеричного редактора показывает уникальную строку в установщике Firefox.

Пользователи Firefox могут скачать браузер без уникального идентификатора, используя два способа:

- Загрузите установщик Firefox из HTTPS-репозитория Mozilla (бывший FTP-репозиторий).

- Загрузите Firefox со сторонних сайтов загрузки, на которых размещен установщик, например, с comss.ru.

Загруженные установщики не имеют уникального идентификатора, поскольку они идентичны при каждой загрузке.

Mozilla отмечает, что для отказа от телеметрии используется стандартный механизм. Однако, как пользователи могут отказаться от телеметрии до установки Firefox, остается неясным. Экспресс-проверка установщиков Chrome каждый раз возвращала одинаковые хэши.

Угрозы безопасности

• Разработчики Notepad++ подтвердили взлом серверов обновлений

• Злоумышленники распространяли вредоносное ПО через сервер обновлений антивируса eScan

• Сбой в pCloud: пользователи видят чужие папки в своих аккаунтах

• Уязвимость обхода путей в WinRAR активно используется множеством хакеров

• Новый MaaS-сервис Stanley обещает обход модерации Chrome Web Store для фишинговых расширений

• Пользователей LastPass атакуют фишинговыми письмами под видом техподдержки