Когда злоумышленники взламывают сеть, они пытаются получить доступ к устройствам в сети за счет кражи учетных данных и использования эксплойтов.

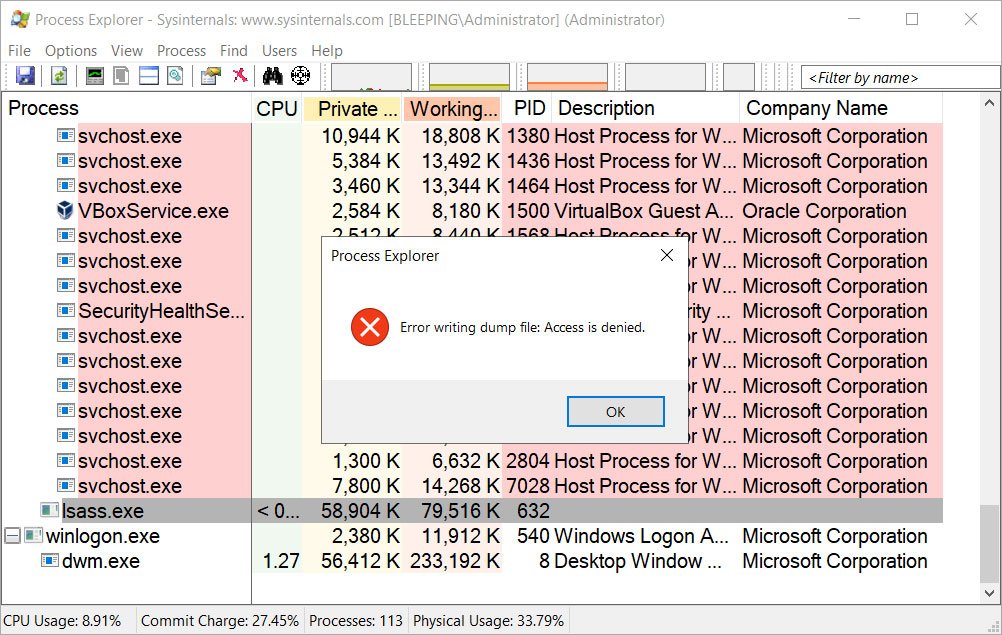

Одним из наиболее распространенных способов кражи учетных записей Windows является получение прав администратора на скомпрометированном устройстве, а затем создание дампа памяти процесса сервера проверки подлинности локальной системы безопасности (LSASS), работающего в Windows.

Этот дамп содержит NTLM-хэши учетных данных Windows авторизованных пользователей, которые могут быть взломаны для получения паролей в открытом виде или использованы в атаках Pass-the-Hash для входа на другие устройства.

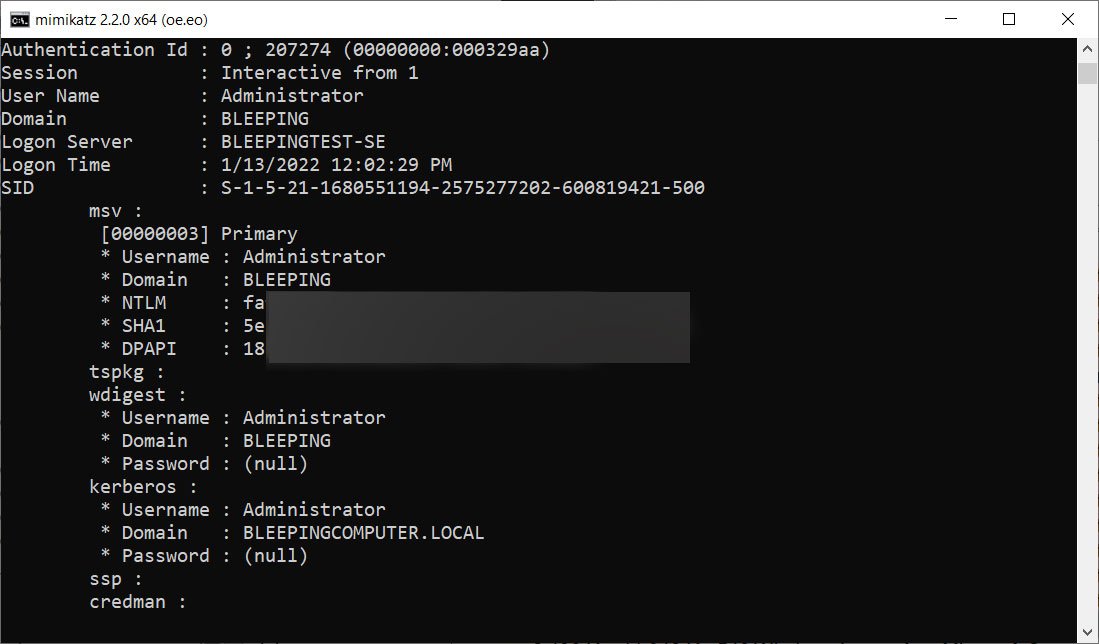

Ниже приведена демонстрация того, как злоумышленники могут использовать популярную программу Mimikatz для получения NTLM-хэшей из LSASS.

Хотя Microsoft Defender блокирует такие программы, как Mimikatz, дамп памяти LSASS по-прежнему можно передать на удаленный компьютер для вывода учетных данных, не опасаясь блокировки.

Для защиты используется Microsoft Defender ASR

Для защиты от злоупотреблений дампами памяти LSASS, Microsoft ввела функции безопасности, которые преотвращают доступ к процессу LSASS.

Функция безопасности Credential Guard изолирует процесс LSASS в виртуализированном контейнере, что предотвращает доступ к нему других процессов.

Однако эта функция может привести к конфликтам с драйверами или приложениями, из-за чего некоторые организации не будут ее включать.

Чтобы защититься от кражи учетных данных Windows и при этом не сталкиваться с конфликтами Credential Guard, Microsoft скоро собирается включить по умолчанию правило Microsoft Defender Attack Surface Reduction (ASR).

Правило «Блокировать кражу учетных данных из сервиса проверки подлинности локальной системы безопасности Windows» запрещает процессам открывать процесс LSASS и создавать дамп памяти, даже если у процесса есть административные привилегии.

Данное изменение было обнаружено на этой неделе исследователем безопасности, известным в твиттере под ником Kostas. Он обнаружил обновление в документации по правилам Microsoft ASR.

В обновлении документации Microsoft поясняет:

Состояние по умолчанию для правила ASR «Блокировать кражу учетных данных из сервиса проверки подлинности локальной системы безопасности Windows (lsass.exe)» изменилось с Не задано на Задано, а режим по умолчанию установлен на Блокировать. Все остальные правила ASR остаются в состоянии по умолчанию: Не задано.

Дополнительная логика фильтрации уже включена в правило, чтобы уменьшить количество уведомлений для конечных пользователей. Клиенты могут настроить правило на режимы аудита, предупреждения или отключения, которые переопределяют режим по умолчанию. Функциональность этого правила не изменяется, независимо от того, настроен ли режим «включено по умолчанию», или вручную включен режим блокировки.

Правила ASR часто приводят к ложным срабатываниям и дополнительным записям в журналах событий, поэтому Microsoft ранее не включала функцию безопасности по умолчанию.

Тем не менее, в последнее время компания начала отдавать приоритет в пользу безопасности в ущерб удобству использования. Microsoft удаляет общие функции, используемые администраторами и пользователями Windows, которые увеличивают поверхность атаки.

Например, Microsoft недавно объявила, что в апреле будет предотвращено включение макросов VBA в загруженных документах Office в приложениях Office, что уничтожит популярный метод распространения вредоносных программ.

А на прошлой неделе Microsoft объявила о прекращении поддержки инструментария WMIC, который злоумышленники обычно используют для установки вредоносных программ и выполнения команд.

Не лучшее решение, но неплохой старт

Хотя включение правила ASR значительно сократит риск кражи данных, важно понимать, что это не панацея.

Полный функционал ASR поддерживается только в системах Windows Enterprise, использующих Microsoft Defender в качестве основного антивируса. Однако тесты BleepingComputer показывают, что правило LSASS также работает на клиентах Windows 10 и Windows 11 Pro.

К сожалению, после установки другого антивирусного решения ASR сразу отключается на устройстве.

Кроме того, исследователи безопасности обнаружили встроенные пути исключения Microsoft Defender, позволяющие злоумышленникам запускать свои инструменты в обход правил ASR, что позволит снять дамп процесса LSASS.

ASR rule to harden LSASS is being turned on by default, but remember that this isn&&t a silver bullet, plenty of ways around this... this has to be one of my favourites 😂 pic.twitter.com/fuQYJ3ZcAn

— Adam Chester 🐇 (@_xpn_) February 9, 2022

Разработчик Mimikatz Бенджамин Дельпи (Benjamin Delpy) предположил, что Microsoft добавила эти встроенные исключения для другого правила, но, поскольку исключения влияют на все правила (ALL), то они применимы и для ограничения LSASS.

Дельпи пояснил:

Например, если они хотят исключить каталог из правила «Блокировать запуск исполняемых файлов, если они не соответствуют критерию распространенности, возраста или списка доверенных лиц», то это невозможно только для этого правила. Исключение применяется для ВСЕХ правил ASR, включая доступ LSASS.

Несмотря на все эти проблемы, Дельпи считает это изменение важным шагом вперед со стороны Microsoft и полагает, что оно значительно повлияет на способность злоумышленников воровать учетные данные Windows:

Это то, о чем мы просили годами (десятилетиями?). Это хороший шаг, и я очень рад видеть, что + Macro отключен по умолчанию для Интернет-источников. Теперь мы начинаем видеть меры, действительно связанные с реальными атаками.

Нет никаких законных оснований для поддержки процесса, открывающего процесс LSASS… только для поддержки глючных и устаревших продуктов, в большинстве случаев связанных с аутентификацией.

Официальных комментариев Microsoft по поводу изменения правила ASR пока не поступало.

Последние статьи #Windows

• Обновление KB5077201 (Build 26220.7755) для Windows 11, версия 25H2 (Beta)

• Обновление KB5077202 (Build 26300.7760) для Windows 11, версия 25H2 (Dev)

• Microsoft добавила Copilot на этапе первоначальной настройки Windows 11

• Вторник Патчей, 10 февраля 2026 года: Обновления безопасности для Windows 11, ESU-обновления для Windows 10

• Microsoft прекращает публикацию новых драйверов для принтеров V3 и V4 в Центре обновления Windows с 2026 года

• Microsoft выпустила динамические обновления Windows 11 (Setup и Safe OS): KB5074110 и KB5074111